Kampf an allen Fronten

Sichere Hardware für Desktop-PCs und Notebooks

Sicherheitslücken in Browsern, Firmware, BIOS und sogar Prozessoren, Spam-Attacken, massenhaftes Tracking von Nutzerdaten: Angesichts der Fülle der Bedrohungen wünscht man sich einen sicheren PC. Eine Patentlösung gibt es zwar nicht, aber viele Abwehrtechniken.

Sicherheitslücken sind allgegenwärtig. Die klassischen Angriffsziele Browser, Anwendungen und Betriebssystem werden immer stärker verriegelt. Doch Pannen gibt es auch bei Firmware und BIOS, sogar in den Prozessoren selbst, wie Meltdown und Spectre zeigten. Selbst gelassene Gemüter fragen sich deshalb, wie man Computer sicherer machen kann. Bei Anwendungen, Treibern und Betriebssystem helfen automatische Updates. Wer nicht auf Windows oder macOS angewiesen ist, kann zu Linux oder BSD wechseln. Schwieriger wird es bei der Hardware und der damit untrennbar verbundenen Firmware.

Vertrauensfrage

Viele Hersteller verkaufen Komponenten mit Funktionen, die Computer sicherer machen sollen: Smartcards, Trusted Platform Modules (TPMs), UEFI Secure Boot, Festplattenverschlüsselung, Hardware-Sicherheitsmodule, digitale Zertifikate, verschlüsselte Cloud-Speicher. Dabei muss der Nutzer jedoch dem jeweiligen Anbieter vertrauen beziehungsweise einem Prüfinstitut, falls die Produkte nach Spezifikationen wie FIPS 140 oder Common Criteria zertifiziert wurden. Für die meisten gewerblichen Nutzer ist das völlig in Ordnung: Sie brauchen pragmatische Lösungen als Schutz vor Datenklau und Spionage. Eine selbstverschlüsselnde SSD mag esoterische Sicherheitslücken haben, doch ist sie immer noch besser als unverschlüsselte Daten. Und im Falle eines Rechtsstreits, etwa um den ausreichenden Schutz gestohlener Kundendaten, geht es um die angemessene Erfüllung von Pflichten, nicht um das theoretisch Machbare.

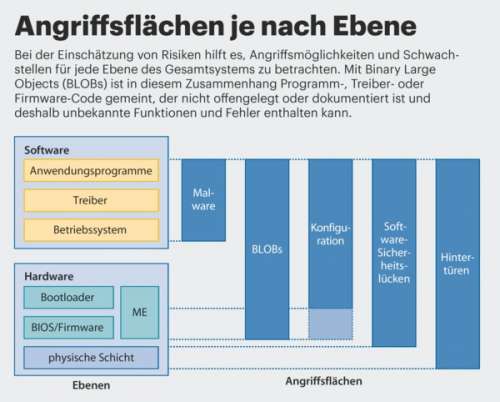

In der Vergangenheit wurden allerdings in vielen der erwähnten Produkte Sicherheitslücken und Schwachstellen entdeckt, von zufälligen Fehlern über Hintertüren (Backdoors) bis hin zu Kryptoalgorithmen, die auf Bestreben von Geheimdiensten absichtlich geschwächt wurden. Grundsätzlich ist jede nicht überprüfbare Komponente ein Feind der Systemsicherheit. Das gilt auch für den Hardware-Unterbau jedes PCs: Prozessor, Chipsatz und UEFI-BIOS. In dieser Schicht sitzen Funktionseinheiten wie Intels Management Engine (ME, [1]), die als unabhängiges System mit eigener, undokumentierter Firmware vollen Zugriff auf sämtliche Baugruppen des Rechners hat (siehe S. 124). Angriffe auf Prozessor, Chipsatz, BIOS und ME sind besonders perfide, weil sie unabhängig vom jeweils installierten Betriebssystem und von Anwendungssoftware funktionieren. Somit können Antivirenprogramme und lokale Firewalls sie weder erkennen noch stoppen.

Wirklich sicher wären nur selbstentwickelte oder wenigstens komplett offengelegte Systeme, also Open-Source-Hardware und -Firmware. Aber so etwas gibt es bislang nicht durchgehend, zumindest nicht mit der Leistungsfähigkeit und Funktionsvielfalt aktueller PCs und Notebooks. Aber wie sieht ein pragmatischer Ansatz für Normalsterbliche aus?

Angriffsfläche Software

Ein großer Anteil der IT-Sicherheitsrisiken liegt bei der Anwendungssoftware, alleine schon durch deren Komplexität. Viele Browser, Office-Pakete, Mediaplayer, Foto- und Videoprogramme haben eine Code-Basis, die Millionen Zeilen umfasst. Dabei sind Fehler sozusagen programmiert. Böswillige Hacker suchen gezielt nach Sicherheitslücken in verbreiteten Anwendungen, die weder dokumentiert noch geschlossen sind, und verkaufen solche Zero-Day-Exploits auf einschlägigen Marktplätzen für hohe Summen. Softwarehersteller steuern mit Geld dagegen und zahlen Bug Bounties, also Prämien für gemeldete Lücken – Intel bis zu 250.000 US-Dollar.

Lücken in quelloffener Software werden leichter gefunden und oft schneller geschlossen als bei (kommerzieller) Closed-Source-Software. Von Sicherheits-Updates profitiert freilich nur, wer sein System stets auf dem neuesten Stand hält und dabei durch Hashes, vertrauenswürdige Repositories oder Signaturprüfungen sicherstellt, dass Software und Patches aus der gewünschten Quelle stammen.

Jedes installierte Programm vergrößert die Angriffsfläche, selbst wenn man es nicht einmal nutzt. Das gilt auch für Add-ons und Extensions für Browser – abgesehen von Skriptblockern: Die schützen vor Malware, die manchmal sogar über seriöse Werbenetzwerke verteilt wird. Letztlich gilt: Ein schlankes System ist im Prinzip weniger anfällig, maximale Sicherheit und maximaler Funktionsumfang passen selten unter einen Hut.

Damit eine Sicherheitslücke in einer Anwendung sich nicht dazu nutzen lässt, Daten aus einer anderen Anwendung zu stehlen, kann man jedes Programm in einer separaten virtuellen Maschine (VM) ausführen; dieses Konzept setzt beispielsweise Qubes OS um. Doch die CPU-Sicherheitslücke Spectre hebelt genau diesen Schutz aus.

Besonders sicher surft man mit einem System, welches von einem nicht beschreibbaren Bootmedium startet, etwa mit einem Live-Linux auf einer DVD. Das schreibgeschützte Startmedium erschwert jedoch außer der Kompromittierung auch die Nutzung. Außerdem stellt sich die Frage, wo Langzeitgeheimnisse abgelegt werden, etwa private SSH-Schlüssel. Dafür gibt es jedoch Lösungen wie eine Smartcard, die gegen unberechtigte Zugriffe abgesichert ist. Damit realisiert man außerdem noch Zwei-Faktor-Authentifizierung (2FA). Zudem könnte ein Angreifer selbst dann keine kryptografischen Geheimnisse abgreifen, wenn er sich Administratorrechte verschafft oder den kompletten PC gestohlen hat. Online-Banking mit einer Smartcard in einem Lesegerät mit eigener Tastatur gilt ebenfalls als recht sicher – aber nicht alle Banken bieten es an.

Eine weitere Sicherheitsmaßnahme sind für jedes Konto zufällig erzeugte Passwörter, möglichst im Verbund mit 2FA. Das ist im Grunde leicht umsetzbar, aber wenig komfortabel – hier steht Sicherheit mit Bequemlichkeit im Konflikt.