Intel Management Engine

Antworten auf die häufigsten Fragen

Was ist die Intel Management Engine?

¯??? Was verbirgt sich hinter der Intel Management Engine?

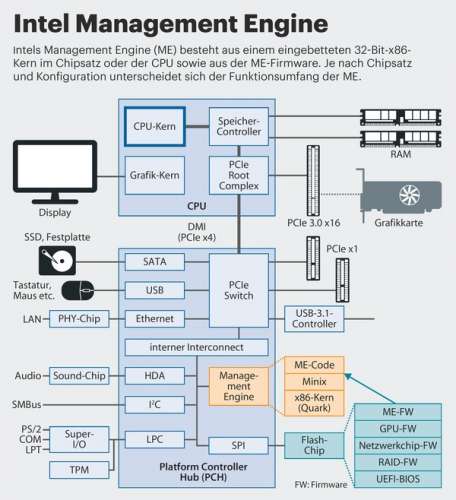

¯!!! Die sogenannte Management Engine (ME) ist ein Mikrocontroller mit eigenem Betriebssystem, der unabhängig vom Hauptprozessor arbeitet. Die ME steckt seit 2006 in jedem PC mit Intel-Prozessor. Der Mikrocontroller sitzt entweder im Chipsatz, den Intel Platform Controller Hub (PCH) nennt, oder bei System-on-Chip-(SoC-)Prozessoren wie Intel Atom im Prozessor selbst. Die ME-Firmware ist auf proprietäre Weise komprimiert und digital signiert, um sie vor Manipulationen zu schützen; sie liegt im selben SPI-Flash-Chip, der auch den Code des UEFI-BIOS speichert.

Welche Funktionen hat die Management Engine?

¯??? Welche Funktionen führt die Intel ME konkret aus?

¯!!! Das hängt von mehreren Faktoren ab: von der ME-Version, vom jeweiligen System sowie von dessen Konfiguration. Bei jüngeren Intel-Systemen ist die ME schon vor dem Start des Hauptprozessors aktiv und legt sogar den Funktionsumfang des Chipsatzes fest. Dann übernimmt die ME Aufgaben bei der Initialisierung des Systems.

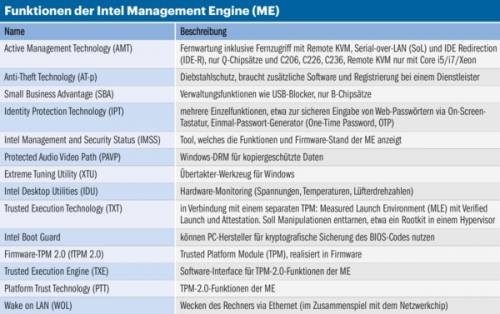

Die ME ist kryptografisch gesichert und kann wiederum kryptografische Schlüssel, Signaturen und Zertifikate prüfen. Einen Überblick über die ME-Funktionen zeigt die Tabelle. Manche davon lassen sich per BIOS-Setup ein- oder ausschalten. Die Active Management Technology (AMT) hat eigene Setup-Funktionen, die man per Tastenkombination beim Booten aufrufen kann.

Was ist an der ME „böse“?

¯??? Was genau wird an der Intel ME kritisiert?

¯!!! Die ME ist nicht vollständig dokumentiert, die Firmware teilweise geheim. Daher ist der genaue Funktionsumfang unklar. Gleichzeitig läuft die ME jedoch unabhängig vom eigentlichen System und hat dabei Zugriff auf das gesamte RAM, sämtliche Schnittstellen und Bussysteme (PCI Express, USB, SATA, …), auch auf das Netzwerk. Ein unkontrollierbares System mit unklarem Funktionsumfang, das Zugriff auf sämtliche Daten hat, stellt ein potenzielles Sicherheitsrisiko dar, weil es Sicherheitslücken oder Hintertüren enthalten könnte.

Die ME führt außerdem nur Code aus, der kryptografische Signaturen von Intel enthält. Da die ME wiederum zur Sicherung des UEFI-BIOS-Code sowie damit auch für Secure Boot verwendet werden kann, bestimmt letztlich Intel, welche Firmware und welches Betriebssystem ein PC ausführen darf. Das ist eine Entmachtung des Nutzers und hebelt etwa auch die vollständige Systemkontrolle aus, die der Gesetzgeber für kritische Infrastrukturen (KRITIS) vorschreibt.

Lässt sich die ME für Angriffe missbrauchen?

¯??? Welche Angriffe über ME-Funktionen sind denkbar?

¯!!! Sicherheitslücken in der Intel ME haben potenziell dramatische Auswirkungen: Ein Angreifer, der Code in die ME einschleust, könnte beispielsweise die Eingabe von Passwörtern mitschneiden, Geheimnisse aus dem RAM kopieren und diese via Ethernet oder WLAN versenden, zumindest wenn auch Intel-Netzwerkchips im System stecken. Derartige Malware können weder das Betriebssystem noch ein darauf laufender Virenscanner erkennen und sie wäre nur schwer zu beseitigen.

Gibt es Sicherheitslücken der ME?

¯??? Hat es schon Sicherheitslücken der ME gegeben?

¯!!! Intel hat 2017 in den Security Alerts (SAs) SA-00075 und SA-00086 insgesamt neun Schwachstellen beschrieben. Sie ermöglichen die Ausweitung von Nutzerrechten und sind als sehr gefährlich (critical) eingestuft. Ein Angreifer, der diese Lücken ausnutzt, kann prinzipiell das System übernehmen und sich dauerhaft in der Firmware einnisten. Gegen die beiden SAs wurden Patches in Form von Updates der ME-Firmware verteilt.

Kann man die ME abschalten?

¯??? Wie kann ich die Management Engine abschalten?

¯!!! Gar nicht: Eine Abschaltung sieht Intel nicht vor, auch weil moderne Rechner ohne ME nicht mehr starten würden. Bestenfalls lassen sich bestimmte ME-Funktionen abschalten oder konfigurieren. Durch Zufall kam heraus, dass die NSA für eigene Rechner eine Abschaltung der meisten ME-Funktionen verlangt (High Assurance Platform, HAP). Eine weitgehende Deaktivierung ist also möglich, aber Intel verweigert sie normalen PC-Käufern, dokumentiert sie nicht und leistet auch keinen Support. Dell bietet jedoch US-Behörden wie der NSA und dem Militär Systeme mit optional „deaktivierter“ ME an, also vermutlich HAP-Geräte.

Hacker haben es geschafft, die ME-Firmware mancher Systeme zu modifizieren. Dazu muss man letztere allerdings aus dem BIOS-Flash-Chip extrahieren, bearbeiten und mit einem speziellen Programmieradapter wieder zurückschreiben. Anschließend arbeiten angeblich die meisten ME-Funktionen nicht mehr – aber das lässt sich nicht überprüfen oder gar beweisen. Das von Intel bestätigte Umschalt-Bit für die High Assurance Platform ermöglicht es, viele Funktionen der ME abzuschalten, ohne dass der Rechner abstürzt. Doch auch nach Setzen des HAP-Bit lassen sich einige der in Intel-SA-00086 beschriebenen Schwachstellen weiterhin ausnutzen.

Wie gefährlich ist die ME?

¯??? Wie schätzen Sie die Risiken durch die ME ein, auch im Vergleich zu anderen Angriffen?

¯!!! Die bisher bekannten ME-Schwachstellen sind zwar kritisch, aber im Vergleich zu Angriffen auf (Windows-)Software eher speziell und nicht einfach zu nutzen. Gefahr besteht daher eher für Personen und Organisationen, bei denen sich gezielte Angriffe lohnen, also Dissidenten oder Geheimdienste. Denkbar sind zudem Hintertüren für Überwachung und Spionage, die staatliche Stellen platzieren.

Haben auch AMD-Prozessoren eine ME?

¯??? Steckt auch in AMD-Prozessoren eine Management Engine?

¯!!! Seit der 2014 eingeführten APU-Generation „Mullins“ integriert AMD in alle Prozessoren einen Mikrocontroller vom Typ ARM Cortex-A5 mit TrustZone-Erweiterung. Darauf läuft ähnlich wie bei Intels ME ein proprietärer Firmware-BLOB (Binary Large Object), der beispielsweise Funktionen eines fTPM 2.0 realisiert. Dieser Platform Security Processor (PSP) oder auch AMD Secure Processor ist ebenso wie Intels ME nicht vollständig dokumentiert und im Allgemeinen nicht abschaltbar.

Bei einigen Ryzen-Mainboards tauchte nach dem Einspielen von BIOS-Updates eine Option zum Abschalten des PSP auf, wurde jedoch bisher nicht von AMD dokumentiert. Ob AMD den PSP in Zukunft abschaltbar machen will, ist derzeit folglich unklar.

Der Funktionsumfang des AMD Secure Processor ist zwar deutlich kleiner als der der ME, er hat aber wohl ähnlich weitreichenden Zugriff aufs System. Angriffe auf den AMD Secure Processor sind bisher nicht bekannt.

Die PSP-Firmware steckt in einem von AMD zugelieferten Codemodul des UEFI-BIOS, dem AGESA-Modul (AMD Generic Encapsulated Software Architecture). Zumindest für ältere Prozessoren fand sich darin auch ein BLOB für eine sogenannte System Management Unit (SMU) auf Basis eines LatticeMicro32 (LM32), die wohl Stromsparfunktionen steuert. In diesem AGESA-BLOB wurde 2015 eine Sicherheitslücke entdeckt.

Haben auch andere Prozessoren eine ME?

¯??? Gibt es Funktionen wie die der Intel ME auch in anderen Prozessoren, etwa solchen mit ARM-Kernen?

¯!!! Qualcomm bewirbt für die Smartphone-Prozessoren der Snapdragon-Familie eine sogenannte Secure Processing Unit (SPU), auch Samsung (Exynos) erwähnt eine solche Funktion. In Apples iPhones steckt ein Secure Element für drahtlose (NFC-)Bezahlfunktionen mit Apple Pay.

Die SmartCard-ähnlichen Funktionen der Smartphone-SoCs dienen unter anderem zum Schutz der Schlüssel des verschlüsselten Flash-Speichers sowie zum Speichern biometrischer Daten (Fingerabdruckleser, Face ID). Meistens sind diese Sicherheitsfunktionen nicht öffentlich dokumentiert; es ist aber unwahrscheinlich, dass der Funktionsumfang so groß ist wie bei Intels ME.

ME und TPM

¯??? Was hat die Intel ME mit einem Trusted Platform Module (TPM) zu tun?

¯!!! Bei vielen Systemen mit Intel-CPU und Firmware-TPM 2.0 (fTPM 2.0) ist letzteres als Funktion der ME realisiert. Ein Hardware-TPM (1.2 oder 2.0) ist hingegen ein separater Chip. Ein TPM stellt ähnliche Funktionen wie eine SmartCard bereit: Geschützter Speicher für Zertifikate und Schlüssel, Prüfung von Schlüsseln und Zertifikaten.

Anders als die ME ist ein TPM aber nicht von sich aus aktiv und hat auch keinen Zugriff auf das RAM.

ME und UEFI

¯??? Was hat die ME mit dem UEFI-BIOS zu tun?

¯!!! Die ME läuft unabhängig vom (UEFI-)BIOS. Allerdings ist die ME-Firmware üblicherweise im selben SPI-Flash-Chip gespeichert, in dem auch der (UEFI-)BIOS-Code liegt. Ein BIOS-Update kann neue ME-Firmware enthalten. Es gibt aber Computer, bei denen sich die ME-Firmware unabhängig vom BIOS-Code überschreiben lässt.

ME-Funktionen wie Boot Guard sollen den Code des UEFI-BIOS vor Manipulationen schützen. In Verbindung mit einem Hardware-TPM lässt sich die ME-Funktion Trusted Execution Technology (TXT) dazu nutzen, die Integrität des UEFI-BIOS nach dem Booten zu prüfen (Measured Launch).

Zwar gibt es eine offengelegte Referenzimplementierung (EFI Development Kit II, EDK II/TianoCore), doch fast alle Computer arbeiten mit einem proprietären, binären und öffentlich nicht dokumentierten UEFI-BIOS der Hersteller AMI, Insyde oder Phoenix. Daher gilt auch für das UEFI-BIOS die Kritik, dass der genaue Funktionsumfang unklar ist. Zudem wird das UEFI-BIOS dafür kritisiert, dass es unnötig viele Funktionen bereitstellt und kompliziert ist, was das Risiko für Angriffe und Sicherheitslücken steigert.

LibreBoot oder Coreboot ohne ME?

¯??? Werde ich mit BIOS-Alternativen wie Coreboot auch die ME los?

¯!!! Nein: Open-Source-Firmware wie Libreboot, Coreboot oder Google NERF kann nicht den gesamten Bootvorgang eines PCs mit Intel-Prozessor steuern. Die ME muss weiter aktiv bleiben und wird dazu mit einem von Intel bereitgestellten Code-BLOB, dem Firmware Support Package (FSP), beispielsweise in Coreboot eingebunden. AMD liefert den AGESA-BLOB zur Initialisierung von CPU, Chipsatz, SMU und PSP.

Stecken im PC noch weitere Controller?

¯??? Gibt es in einem normalen PC noch weitere Mikrocontroller oder Prozessoren mit eigener Firmware?

¯!!! Ja! Die Grafikkarte benötigt ein sogenanntes VGA-BIOS, also eine eigene Firmware, die etwa bei modernen Nvidia-Karten auch kryptografisch signiert ist. Jeweils eigene, undokumentierte und binäre Firmware haben auch Ethernet-, WLAN- und Bluetooth-Controller, USB-, Storage- und RAID-Hostadapter, die Controller von SSDs und Festplatten, die für Hardware-Monitoring, Übertakten und RGB-LED-Ansteuerung nötigen Mainboard-Chips etwa von Asus, Asrock, Gigabyte und MSI.

Auch in USB-Sticks, externen Festplatten, Tastaturen, programmierbaren Gaming-Mäusen, USB-Hubs, Displays und Druckern stecken Chips mit eigener Firmware, ja sogar in Thunderbolt-Kabeln.

Serverboards besitzen Baseboard Management Controller (BMCs) für Fernwartung; in den dabei genutzten IPMI-Funktionen tauchen immer wieder schwere Sicherheitsmängel auf. (ciw@ct.de)