c't-Notfall-Windows 2021

Unser Bausatz für das Notfall-Windows erstellt binnen Minuten ein vom USB-Stick bootfähiges, transportables Windows zur Schädlingsbekämpfung und Datenrettung.

Der Bausatz für das Notfall-Windows erfordert einen Windows-PC nebst Internetzugang. Er erstellt ein vom USB-Stick bootfähiges, transportables Windows mit allerhand nützlichen Werkzeugen, um Windows-PCs auf Schädlinge zu überprüfen, Daten zu retten und Passwörter zurückzusetzen.

Für c't 26/2020 haben wir das Notfall-Windows erneut überarbeitet. Es kann jetzt als Basis auch die letzte reguläre Windows-10-Version (20H2) verwenden. Sie können den Bausatz direkt hier herunterladen [2] (md5 der aktualisierten Fassung: 9d60406b652ad325321662058256bafe, die der Ursprungsversion: 16645adfd8266c7dede52eeacd756cb7). Wie Sie den Bausatz und das erzeugte Notfallsystem anwenden, erklären Artikel aus c't 26/2020:

c't-Abonnenten mit Zugriff auf digitale Inhalte können die Artikel hier lesen:

- c't-Notfall-Windows 2021, Bausatz für ein vom USB-Stick laufendes Windows-Notfallsystem, c't 26/2020, S. 18 [3]

- Feuerwehrzufahrt, Tipps und Tricks zum c't-Notfall-Windows, c't 26/2020, S. 22 [4]

- Treibsatz per Gießkanne, Treiber im c’t-Notfall-Windows 2021 ergänzen, c't 4/2021, S. 162 [5]

Ältere, vertiefende Artikel zeigen weitere Anwendungsfälle auf:

- Copy & Save, Windows-Installationen als Klon übertragen oder als Image sichern, c't 22/2019, S. 20

- Die Zeit zurückdrehen, Datenrettung mit dem c't-Notfall-Windows, c't 22/2019, S. 24

heise+-Abonnenten können die Artikel hier vollständig lesen:

- Notfall-Windows vom USB-Stick: Bausatz für ein Windows-Notfallsystem [6]

- c't-Notfall-Windows: Erste Handgriffe, Tipps und Tricks [7]

- Copy & Save, Windows-Installationen als Klon übertragen oder als Image sichern [8]

- Die Zeit zurückdrehen, Datenrettung mit dem c't-Notfall-Windows [9]

Noch mehr Tipps

Weitere Tipps zum Umgang mit dem Notfall-System und Hinweise zu den enthaltenen Werkzeugen finden Sie in überarbeiter Fassung als PDF auf dem Desktop des gestarteten Notfallsystems – sie stammen von den in den Vorjahren veröffentlichten Artikeln ab (die hier in der unberarbeiteten Fassung verlinkt sind):

- Erstkontakt, Tipps zum Umgang mit dem c't-Notfall-Windows, c't 22/2018, S. 76

- Schädlings-Ex, Virensuche mit dem c't-Notfall-Windows, c't 22/2018, S. 80

- Werkzeugkasten, Probleme lösen mit dem c't-Notfall-Windows, c't 22/2018, S. 82

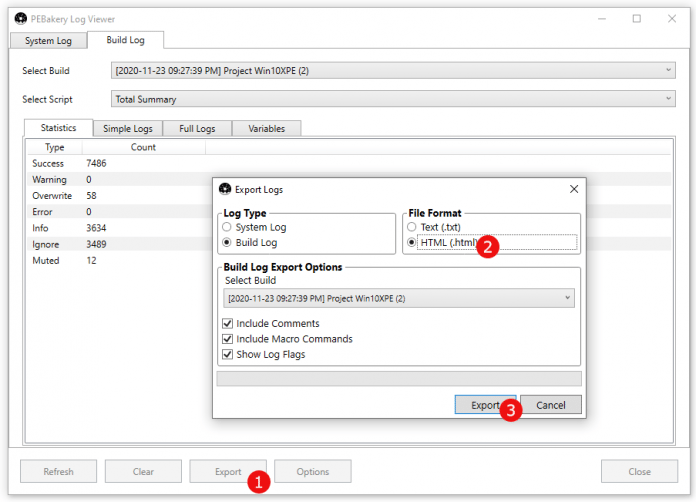

Sollten Sie weder in den Artikeln noch hier die nötige Hilfestellung finden, schauen Sie doch im Forum vorbei. Gern können Sie uns auch per E-Mail Fragen stellen. Richten Sie diese bitte an notwin21@ct.de [10] und fügen Sie bei Bauproblemen gleich ein Log im HTML-Format [11]an.

Bausatz-Aktualisierung und Updates

Mit dem Veröffentlichen von Updates, die automatisch in den Bauprozess einfließen und meist nur wenige MByte groß sind, aktualisieren wir sporadisch den Bausatz. Hier finden Sie jeweils eine kurze Erklärung der Änderungen:

Update 1, 6.12.20: korrigiertes Fehler-Reporting, Warnung bei aktiven überwachten Ordnern, die das Schreiben von USB-Sticks mit Rufus verhindern

Update 2, 11.12.20: Erkennung von überwachten Ordnern auf alten Windows-Versionen ohne passendes Cmdlet deaktiviert, Opera experimentell hinzugefügt, Basic-Build-Option raus, Num-Lock ausgeschaltet lassen

Update 3, 14.12.20: wegen Kopierproblemen Freecommander durch Multicommander ersetzt, sichere Auswahl des Verzeichnis mit Windows-Installationsdateien (wg. eines PEBakery-Bugs [12])

Update 4, 18.5.21: Probleme beim Einbau von SumatraPDF behoben (Veröffentlichung als Update, das beim Bauen eingebunden wird und als neues ZIP-Archiv mit neuer md5 9d60406b652ad325321662058256bafe)

Update 5, 19.5.21: Klarere Warnmeldung, wenn Versionen der verarbeiteten .WIM-Dateien nicht passen, was vereinzelt zu Problemen mit Windows 10 20H2 geführt hat (schwarzer Schirm nach Start des Notfallsystems) – deswegen auch die geänderte Empfehlung für die etwas älteren Eval-ISOs.

Update 6, 27.8.21: die letzte Aktualisierung von Autoruns aus der Sysinternals-Suite enthält weniger Dateien im ZIP-Archiv. Das überarbeitete Bauskript für dieses Werkzeug kopiert die entfallenen Dateien jetzt nicht mehr und läuft so erfolgreich durch.

Update 7, 10.11.21: Versionsnummer von MultiCommander angepasst; Download schlug fehl.

Download Windows-Eval-ISOs

Empfohlen seit 19.5.2021:

- Windows 10, 2004, x64 (64 Bit) [13], md5: 219edcda684fa6de532482780064bd99

- Windows 10, 2004, x86 (32 Bit) [14], md5: c5d36b6c5663e010f62c684da2e8f883

Ursprüngliche Empfehlung:

- Windows 10, 20H2, x64 (64 Bit) [15], md5: 2269cda98d8107af371647ccb5175b7c

- Windows 10, 20H2, x86 (32 Bit) [16], md5: a861a306e364ab9ccd8dec23d32f3465

Ältere Releases:

- Windows 10, 1903, x64 (64 Bit) [17], md5: 9407a205c4a9b76af4828958ee8964e3

- Windows 10, 1903, x86 (32 Bit) [18], md5: ea53fecdf21abcc564c7a8ec912f736a

- Windows 10, LTSC, 1809, x64 (64 Bit) [19],

Re-Release, md5: 7fc69f19b63c57dd2feba110222ce0b5 - Windows 10, LTSC, 1809, x86 (32 Bit) [20],

Re-Release, md5: 2c74f070564311e228eb590840d7d373 - Windows 10, 1803, x64 (64 Bit) [21], md5: 7e5de046248c730015a71c602b929220

- Windows 10, 1803, x86 (32 Bit) [22], md5: 3a77678628fe3f0c42be1c8eecb8ea78

- Windows 10, 1709, x64 (64 Bit) [23], md5: 5fedb59f7e86653c7bf393c193fe7130

- Windows 10, 1709, x86 (32 Bit) [24], md5: bb26fe2649e8d274c362e777588a94f4

Unter Windows 10 können Sie die md5-Summen der ISOs und auch die des ZIP-Archivsdes Bausatzes mit dem eingebauten Befehl certutil in einer Eingabeaufforderung überprüfen (der Name der ISO-Datei muss dabei angepasst werden):

certutil -hashfile windows.iso MD5

Vermeintliche Viren-Funde

Dauerthema bei Bausätzen für ein Windows-PE-basiertes Notfallsystem sind Fehlalarme von Antivirus-Software beim Entpacken der Zip-Archive, beim Bauen oder auch im Betrieb, wenn ein Scanner das laufende System untersucht. Wir prüfen die Bausätze des Notfall-Windows deshalb vor Veröffentlichung und haben die Ergebnisse und Methoden erstmals 2017 in einem eigenen Artikel zusammengefasst.

Der aktuellen Ausgabe des c't-Notfall-Windows sind wir ebenfalls wieder zu Leibe gerückt und dabei auf die in der folgenden Tabelle genannten Programme gestoßen, die den einen oder anderen VIrenscanner auf den Plan rufen. Die Tabelle dokumentiert nur Dateien, die mehr als zwei Scanner Alarm schlagen lassen. Nach bestem Wissen und Gewissen handelt es sich dabei um Fehlalarme, die meist durch heuristische Verfahren ausgelöst werden – wirkliche Malware verwendet ähnliche Verfahren oder Techniken.

| Programmname | Funktionsbeschreibung |

| aria2c.exe [25] | wird mehrfach für das Herunterladen von Programmen benutzt (wie wget oder curl) |

| binmay.exe [26] | sucht und ersetzt auch in Binärdateien |

| drvinstpatch.exe [27] | modifiziert Verhalten von Windows PE bei Treiberinstallation |

| extractsection.exe [28] | hilft beim Bearbeiten von WIM-Dateien |

| fixscreen.exe [29] |

korrigiert Bildschirmauflösung |

| fusion.dll [30] | Teil von ImgBurn, das als Adware gilt |

| gwt.exe [31] | lädt selektiv Dateien aus dem ADK/WAIK herunter |

| hiveunload.exe [32] | blendet beim Bauen zeitweise geladene Registry-Strukturen wieder aus |

| hostnetdrv.exe [33] | kommt nur beim Einbinden von Netzwerktreibern aus dem Host (Bausystem) zum Einsatz; im Bausatz deaktiviert |

| keyfinder.exe [34] | liest Installationsschlüssel aus |

| letterswap.exe [35] | ändert Laufwerksbuchstabenzuordnung im Notfallsystem |

| nircmd.exe [36] | kann lautlos allerhand Dinge: Registry bearbeiten, Lautstärke regeln, Verknüpfungen erstellen; von NirSoft, den BlueScreenView-Machern |

| ntpwedit.exe [37] | ändert Kennwörter einer Windows-Installation |

| pecmd.exe [38] | steuert beim Start des Notfallsystems startende Programm, skriptartige Funktionsweise |

| penetwork.exe [39] | übernimmt die Steuerungen der Netzwerkfunktionen in Windows PE |

| pintutil.exe [40] | legt in Startmenü & Co. Verweise auf Programme an |

| regcpe.exe [41] |

konvertiert Registry-Dateien; Werkzeug für Experten, die selbst Anpassungen vornehmen wollen; wird beim Bauen nicht verwendet, nur interaktiv |

| setupimgburn.exe [42] |

Installer von ImgBurn, der als Adware gilt – wird vom Bausatz verzerlegt, aber nicht aufgerufen |

| setwg.exe [43] | setzt den Workgroup-Namen |

| sharpcompress.dll [44] | Bibliothek zum Dekomprimieren, die Teil von PEBakery ist |

| unstoppablecopier.exe [45] | kratzt Dateien von Platten mit Lesefehlern |

| usb7ice.exe [46] | assistiert beim Bespielen von USB-Sticks (kommt in Vorkonfiguration nicht zum Einsatz) |

| wiminfo.exe [47] | liefert Informationen über WIM-Dateien |

Hilfestellungen bei Antiviren-Alarm

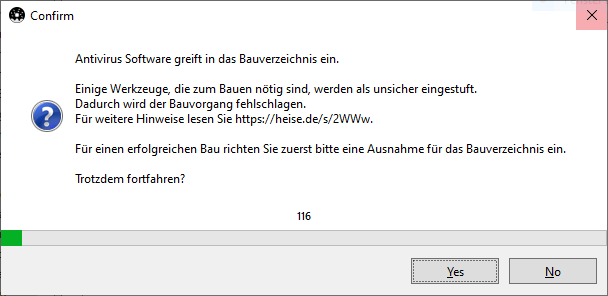

Wie Antivirus-Software auf den aktuellen Bausatz reagiert, scheint von der Tagesform des jeweiligen Programms abzuhängen. Microsofts eigener Defender torpediert in der aktuellen Fassung jeden Versuch, weil er ein zentrales Download-Werkzeug in Quarantäne schickt. Die Plausibilitätsprüfung erkennt das üblicherweise und bricht den Bauvorgang ab.

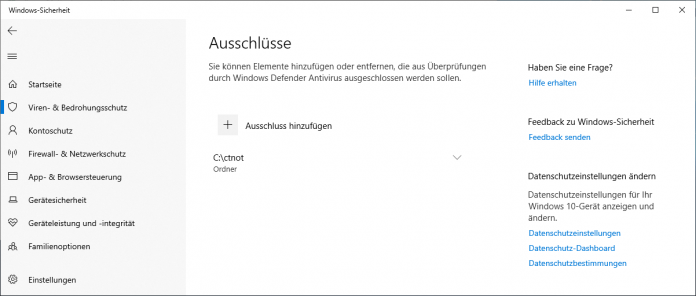

Mit einer Ausnahmeregel für das von Ihnen verwendete Bauverzeichnis (im Beispiel c:\ctnot) können Sie dieses Eingreifen unterbinden.

Wenn unsere Plausiblitätsprüfung zugeschlagen hat oder eine Antivirus-Software andere Dateien aus dem Verkehr gezogen hat, ist die Bausubstanz in der Regel beschädigt. Löschen Sie dann unbedingt das Bauverzeichnis und entpacken Sie das Zip-Archiv erneut.

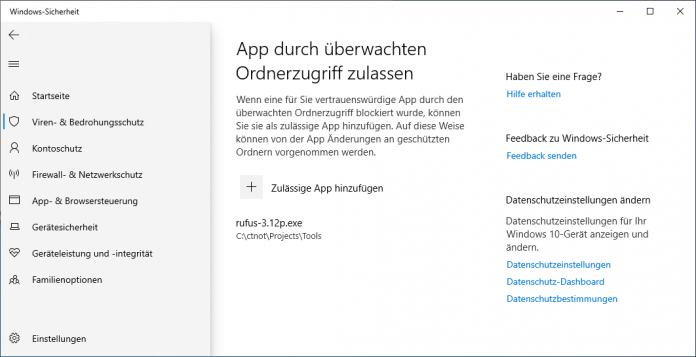

Probleme beim Bespielen eines USB-Sticks

Wenn in einer Windows-Installation der "Überwachte Ordnerzugriff" eingeschaltet ist, misslingt das Beschreiben von USB-Sticks mit Rufus. Es gibt Fehlermeldungen, dass der Zugriff auf das Gerät verweigert würde. In den Windows-Sicherheitseinstellungen besteht die Möglichkeit, einzelne Programme von der Überwachung auszunehmen. Die Option heißt "App durch überwachten Ordnerzugriff zulassen". Wenn Sie unserer Empfehlung für die Benennung des Bauordners gefolgt sind, müsste dort c:\ctnot\Projects\Tools\rufus-3.12p.exe eingetragen werden.

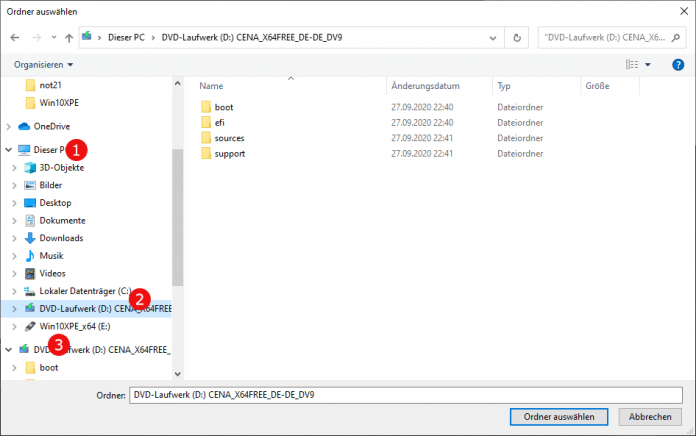

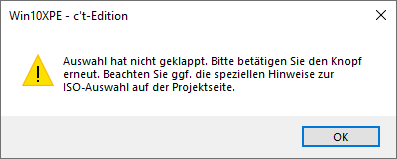

Probleme bei der Auswahl der Windows-Installationsdateien [48]

Die von uns eingesetzte PEBakery-Version hat Schwierigkeiten beim Festlegen des Verzeichnis mit den Windows-Installationsdateien. Es erscheint dann der Hinweis "install.wim image was not found ...", obwohl das ausgewählte Laufwerk existiert und die Datei im Ordner sources vorhanden ist.

Der Fehler tritt auf, je nachdem, auf welche Weise man in den Windows-Standarddialogen das Laufwerk mit den Dateien auswählt.

Seit Update 3 überprüft der Bausatz, ob die Auswahl geklappt hat. Ist das nicht der Fall gibt er einen entsprechenden Warnhinweis aus.

Build-Logs als Beispiel [49]

Die folgenden Logs im HTML-Format sind mit der ersten veröffentlichten Fassung entstanden. Sie verwenden als Basis beide Windows 10 (20H2).Die Gesamtlaufzeit des Bauens liegt über 10 Minuten. Das lag daran, dass einige Downloads länger als üblich dauerten. Als Referenz sind auch die Logs der 32-Bit-Version beigefügt, die beim Beschreiben eines USB-Sticks entstehen (CreateISO) und das Systemlog, das PEBakery optional sichert.

Bitte etwas Geduld beim Rendern im Browser die Dateien sind einige MByte groß:

Buildlog, 64-Bit, Windows 20H2 [50]

Buildlog, 32-Bit, Windows 10 20H2 [51]

Log CreateISO, 32-Bit, Windows 20H2 [52]

Systemlog, 32-Bit, Windows 20H2 [53]

Wenn Sie uns Build-Logs schicken wollen: Das Log-Fenster öffnet sich nach einem Baulauf automatisch, lässt sich aber auch später noch über den Log-Knopf in der Kopfzeile des PEBakery-Fensters öffnen. Über Drop-Downfelder können Sie gezielt einen Baulauf auswählen. PEBakery sichert die Daten über Programmläufe hinweg.

Noch ein Hinweis zum Speichern: Der Log-Export gelingt nicht in jedes Verzeichnis. Auf den Desktop gelingt er ebenso wie in das Bauverzeichnis. In Dokumente hingegen will die Exportfunktion nicht speichern.

Videos zum Bauvorgang

Bewegte Bilder sagen mehr als tausend Worte: Wir haben die typischen Handgriffe eines Bauvorgangs mit einem Screencast-Programm aufgezeichnet und mit Untertiteln versorgt; geringe Abweichungen zum Verhalten sind möglich, weil die Videos noch mit der vorletzten Version entstanden sind:

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmmung wird hier ein externes Video (Kaltura Inc.) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Kaltura Inc.) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung [54].

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmmung wird hier ein externes Video (Kaltura Inc.) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Kaltura Inc.) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung [55].

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmmung wird hier ein externes Video (Kaltura Inc.) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (Kaltura Inc.) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung [56].

(ps [57])

URL dieses Artikels:

https://www.heise.de/-4954598

Links in diesem Artikel:

[1] https://www.heise.de/ratgeber/c-t-Notfall-Windows-2022-6270035.html

[2] https://cdnpcf.heise.de/ctnotwin21.zip

[3] https://www.heise.de/select/ct/2020/26/seite-18

[4] https://www.heise.de/select/ct/2020/26/seite-22

[5] https://www.heise.de/select/ct/2021/4/2100613404220741403

[6] https://www.heise.de/ratgeber/Notfall-Windows-vom-USB-Stick-Bausatz-fuer-ein-Windows-Notfallsystem-4975802.html

[7] https://www.heise.de/ratgeber/c-t-Notfall-Windows-Erste-Handgriffe-Tipps-und-Tricks-4976171.html

[8] https://www.heise.de/ratgeber/Windows-Installationen-als-Klon-uebertragen-oder-als-Image-sichern-4549608.html

[9] https://www.heise.de/ratgeber/Daten-retten-mit-dem-c-t-Notfall-Windows-4549606.html

[10] mailto:notwin21@ct.de

[11] #anchor_1

[12] #anchor_2

[13] https://software-download.microsoft.com/download/pr/19041.264.200511-0456.vb_release_svc_refresh_CLIENTENTERPRISEEVAL_OEMRET_x64FRE_de-de.iso

[14] https://software-download.microsoft.com/download/pr/19041.264.200511-0456.vb_release_svc_refresh_CLIENTENTERPRISEEVAL_OEMRET_x86FRE_de-de.iso

[15] https://software-download.microsoft.com/download/pr/19042.508.200927-1902.20h2_release_svc_refresh_CLIENTENTERPRISEEVAL_OEMRET_x64FRE_de-de.iso

[16] https://software-download.microsoft.com/download/pr/19042.508.200927-1902.20h2_release_svc_refresh_CLIENTENTERPRISEEVAL_OEMRET_x86FRE_de-de.iso

[17] https://software-download.microsoft.com/download/pr/18362.30.190401-1528.19h1_release_svc_refresh_CLIENTENTERPRISEEVAL_OEMRET_x64FRE_de-de.iso

[18] https://software-download.microsoft.com/download/pr/18362.30.190401-1528.19h1_release_svc_refresh_CLIENTENTERPRISEEVAL_OEMRET_x86FRE_de-de.iso

[19] https://software-download.microsoft.com/download/sg/17763.107.101029-1455.rs5_release_svc_refresh_CLIENT_LTSC_EVAL_x64FRE_de-de.iso

[20] https://software-download.microsoft.com/download/sg/17763.107.101029-1455.rs5_release_svc_refresh_CLIENT_LTSC_EVAL_x86FRE_de-de.iso

[21] https://software-download.microsoft.com/download/pr/17134.1.180410-1804.rs4_release_CLIENTENTERPRISEEVAL_OEMRET_x64FRE_de-de.iso

[22] https://software-download.microsoft.com/download/pr/17134.1.180410-1804.rs4_release_CLIENTENTERPRISEEVAL_OEMRET_x86FRE_de-de.iso

[23] http://download.microsoft.com/download/9/4/E/94E5BB0D-D2D7-4F91-A1A2-3976E39BAF14/16299.15.170928-1534.rs3_release_CLIENTENTERPRISEEVAL_OEMRET_x64FRE_de-de.iso

[24] http://download.microsoft.com/download/9/4/E/94E5BB0D-D2D7-4F91-A1A2-3976E39BAF14/16299.15.170928-1534.rs3_release_CLIENTENTERPRISEEVAL_OEMRET_x86FRE_de-de.iso

[25] https://www.virustotal.com/gui/file/b99bddb5501b8d15f4c35d4f8d0e6f23098f5875cec8c742911a298e78163093/detection

[26] https://www.virustotal.com/gui/file/526d54b0628374746cffd2b0537c0ea01014b58d8c9c1e684a10147ccb217fd8/detection

[27] https://www.virustotal.com/gui/file/936cef8d226a7a4e9a28ab65d708c67c59b43a2baf37a50ea6aaa22db9b86124/detection

[28] https://www.virustotal.com/gui/file/407b35cb0a274b6ad426d9191982b9b125749205c0a15b689ed595e37f1b95e9

[29] https://www.virustotal.com/gui/file/bcda1d445d728a2498a44e428db7c208e5be1e473c63e99a930bff2fc05926b1

[30] https://www.virustotal.com/gui/file/c45c0a75b482ae7a12ea2deb21ed4838a463ec89f373ac03b4d988c5c4fb34fc/detection

[31] https://www.virustotal.com/gui/file/905039ab4aad5e9924bc548adb4a7fe65f276be78a5786e4ff69e643f7ff99f0/detection

[32] https://www.virustotal.com/gui/file/09839a0a6e614519751230a6ebf3379557aa3e7cea94ef33f377e33b50a89c32

[33] https://www.virustotal.com/gui/file/ae065a38f9891756340a0ebe5245ee05ffb94ed43aa6e31ee7bec7bd61d32a03/detection

[34] https://www.virustotal.com/gui/file/ff75cff62ba9e72180ca1527e47aba95d7c25af4a8f78b4bf5de43acc65e7966/detection

[35] https://www.virustotal.com/gui/file/0ec0b46c4d3736ed2147c81ce24d22000be80e0139e2584164787ba133b04ab4

[36] https://www.virustotal.com/gui/file/b994ae5cbfb5ad308656e9a8bf7a4a866fdeb9e23699f89f048d7f92e6bb8577/detection

[37] https://www.virustotal.com/gui/file/e9a86143f60a804253c11d100dd585fcae6f0bbe1269f30663e96ec521f675a4/detection

[38] https://www.virustotal.com/#/file/5932832013e7f839204f070f0e59f0761a980f95dd1612444558141a514af8f9/detection

[39] https://www.virustotal.com/gui/file/85863f78b325bb137a7b0bc866062a96ac44cab055f7f5e8243ff9fd2e20397f/detection

[40] https://www.virustotal.com/gui/file/8f3521e28edcd12a7a6796a7f3d2a5a0e00bf675e4957b3aea5175c1cbb2bba7/detection

[41] https://www.virustotal.com/#/file/1d4fd418e6afe78434b4bb992d0396fc11fea5fa154d08be4fbd783325b394fb/detection

[42] https://www.virustotal.com/gui/file/d7dea2819edc77bc44db637cd324e61942b54930cb3034f8f1a417b7dd27b514/detection

[43] https://www.virustotal.com/gui/file/f41b14edccb8b0be11aeb8babeeed5515a20f7229411f9eca2e708114b9e0730/detection

[44] https://www.virustotal.com/gui/file/c2c1bf471e10e1405dbbf917929b2288e92de8aa29a092ee1b554397649740be/detection

[45] https://www.virustotal.com/gui/file/cb9289d320702ca4cc442e2d9b8e6084e679ca15d23c18889e509c9569f96363/detection

[46] https://www.virustotal.com/gui/file/90c1a18023abce495dddfe1dcf3f658be15b4242c76a870547a85c53d7cb0d9a

[47] https://www.virustotal.com/gui/file/a9defe82162f11abe1efe2cbdd0a19fa11b17652074f778d4783c8ed94c66560

[48]

[49]

[50] https://www.heise.de/downloads/18/3/0/0/0/3/0/1/ctnot21_v100_20h2_64bit_buildlog.html

[51] https://www.heise.de/downloads/18/3/0/0/0/3/0/1/ctnot21_v100_20h2_32bit_buildlog.html

[52] https://www.heise.de/downloads/18/3/0/0/0/3/0/1/ctnot21_v100_20h2_32bit_buildlog_createiso.html

[53] https://www.heise.de/downloads/18/3/0/0/0/3/0/1/ctnot21_v100_20h2_32bit_systemlog.html

[54] https://www.heise.de/Datenschutzerklaerung-der-Heise-Medien-GmbH-Co-KG-4860.html

[55] https://www.heise.de/Datenschutzerklaerung-der-Heise-Medien-GmbH-Co-KG-4860.html

[56] https://www.heise.de/Datenschutzerklaerung-der-Heise-Medien-GmbH-Co-KG-4860.html

[57] mailto:ps@ct.de

Copyright © 2020 Heise Medien