Alptraum Handy-Wanze

Smartphone-Spionage-Apps als Stalker-Werkzeuge

Sie sind die Erfüllung der Träume von eifersüchtigen (Ex-)Partnern oder Stalkern: Komplett-Sets aus Handy-Spyware und Cloudservice ermöglichen es, Standortdaten, Chat-Verläufe, Fotos, Gespräche und vieles mehr in Echtzeit zu überwachen. Der Einsatz von FlexiSpy, mSpy und Co. ist verboten, doch das schert viele Kunden nicht.

Wenn Eifersucht im Spiel ist, schieben misstrauische Partner mitunter alle moralischen Bedenken beiseite. Dann werden Schubladen durchwühlt, Freunde heimlich befragt oder gar Detektive engagiert. Steht die ungeteilte Zuneigung in Frage, führt der Argwohn dazu, dass der legitime Anspruch der oder des Liebsten auf Privatsphäre mit Füßen getreten wird. Niedere Instinke verdrängen die Vernunft.

Genau auf diese Instinkte setzen dubiose Anbieter von Spionage-Apps für Smartphones, und das offenbar sehr erfolgreich: „Wenn Sie in einer festen Beziehung sind, haben Sie ein Recht zu wissen!“ So wirbt der thailändische App-Hersteller Vervata für sein bedienungsfreundliches Handy-Trojaner-Set FlexiSpy. Nachdem man knapp 200 US-Dollar überwiesen hat, kann man drei Monate lang „lautlos alle Unterhaltungen, Standorte, und Nutzerverhalten eines Smartphones von sämtlichen Webbrowsern aus“ überwachen, lockt Vervata auf seiner Homepage.

Offensichtlich lockt er auch hierzulande erfolgreich: Geleakte Kundendaten aus diesem und dem vergangenen Jahr zeigten, dass Vervata allein in Deutschland über 1000 zahlende Kunden hat. Das Online-Magazin Vice bekam diese Daten in die Finger. Man habe unter anderem „Rechtsanwälte, Firmengründer, Mitarbeiter von Reinigungsfirmen, Sicherheitsunternehmen, Party-Veranstalter, Friseurinnen und Internisten“, gefunden, berichtete Vice. Die Mehrzahl der Kunden seien Männer, doch immerhin mehr als ein Drittel seien Frauen.

Diese Zahlen mögen nicht allzu hoch erscheinen. Bedenkt man aber, dass hinter jedem einzelnen Account eines oder gar mehrere Schicksale von Personen stehen, deren Privat- und vielleicht auch Intimsphäre über eine Handy-Wanze ausspioniert werden, lässt das erschaudern. Hinzu kommt, dass das Urgestein FlexiSpy mittlerweile zig Mitbewerber hat, die ebenso um die Gunst von eifersüchtigen Ehepartnern, Stalkern, übersorgenden Eltern oder kontrollsüchtigen Arbeitgebern buhlen. Der populärste davon ist mSpy des US-amerikanischen Herstellers My Spy, der mindestens eine ähnlich große Kundenzahl wie Vervata haben dürfte und mit lediglich 100 Euro pro drei Monaten vergleichsweise günstig daherkommt.

Der Funktionsumfang beider Trojaner-Services unterscheidet sich nicht erheblich. Beide bieten nur bei gerooteten Android-Smartphones vollen Remote-Zugriff. Die versteckte Installation auf nicht gerooteten Android-Geräten beschränkt Möglichkeiten und erleichtert Opfern das Aufspüren der Spionage-App (siehe S. 84). Vervata unterstützt iOS 11, allerdings wegen der restriktiven Rechte auf Apple-Geräten nur mit Jailbreak. My Spy bietet dagegen mSpy auch für aktuelle iOS-Versionen ohne Jailbreak an.

Wege aufs Handy

Die Anmeldung und Bezahlung bei den Services klappt problemlos, sofern man der englischen Sprache mächtig ist: Um hiesige Kunden anzulocken, scheinen alle Werbetexte mittels Translator-Services in radebrechendes Deutsch übersetzt worden zu sein, an vielen Stellen haben Vervata und My Spy ganz drauf verzichtet. Die Spyware-Lizenzen gestatten es lediglich, ein einziges Gerät zu verwanzen. Möchte der Stalker ein zweites Gerät anmelden, muss er das bisherige abmelden oder eine zweite Lizenz erwerben.

Die Spionage-Software landet je nach Betriebssystem auf unterschiedlichen Wegen auf dem Handy. Bei ungerooteten Android-Versionen etwa installiert man das APK-Paket entweder via USB oder über den Download mit dem Browser. Erforderlich ist auf jeden Fall der physische, entsperrte Zugang zum Gerät. Die Anbieter erläutern mit Schritt-für-Schritt-Anleitungen, welche Sicherheitsbarrieren und Stealth-Modi aktiviert werden müssen, damit die App nicht sofort vom Betriebssystem entdeckt wird. mSpy nutzt auf iPhones ohne Jailbreak zur Datenausleitung das iCloud-Backup. Der Möchtegern-Spion muss also die Apple-ID und das Passwort des Opfers kennen und iCloud-Backup heimlich aktivieren.

Anything goes

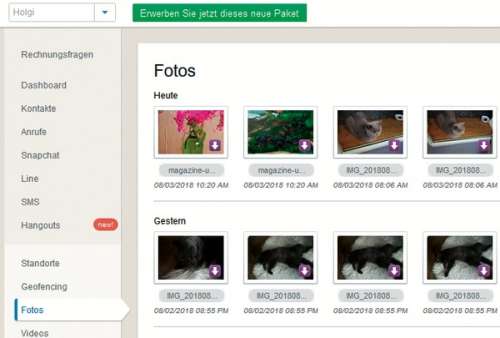

Ist die Spionage-App installiert und über ein Kennwort mit dem Dienst vernetzt, beginnt sie, Daten abzugreifen und laufend in die Cloud zu pumpen. Zu FlexiSpy und mSpy gehören komfortable Web-Dashboards, die diese Daten aufbereiten. Die Standorte etwa stellen beide Anbieter als Bewegungshistorie auf einer zoombaren Open-Streetmap-Karte dar. Über Geofencing-Funktionen lassen sich Gebiete festlegen. Verlässt oder betritt das Opfer den definierten Radius, alarmiert der Dienst seinen Kunden.

Zu den Basisdaten, die von jedem Smartphone ausgelesen werden können, zählen außerdem aufgenommene Töne, Bilder und Videos, Kontakt- und SMS-Datenbanken, die Anrufhistorie mit ein- und ausgehenden Nummern, Daten aus der Kalender-App sowie Browser-Verläufe und Bookmarks. Haben die Trojaner Root-Rechte, können sie aber wesentlich mehr. Dann leiten sie in Echtzeit Chat-Verläufe von Messengern wie WhatsApp, Facebook, Instagram, Snapchat oder Tinder aus. FlexiSpy schneidet auch VoIP-Calls über Skype, Facebook, Whatsapp und anderen Clients mit. Beide Apps verfügen über einen Keylogger. Wird er aktiviert, ersetzen sie die Standard-Tastatur durch ihre eigene, die jeden Tastenanschlag mitschneidet.

FlexiSpy enthält in der teureren „Extreme-Edition“ außerdem die ultimative Wanzen-Funktion: Im Frontend kann man über die Option „Live Listening“ eine Mobilnummer für ein „Monitor-Gerät“angeben. Telefoniert das Spyware-Opfer, bekommt der „Monitor“ ein Signal und kann das Gespräch am eigenen Handy unbemerkt mitverfolgen. Außerdem kann er mit einem stillen Anruf das Mikrofon des Opfer-Smartphones aktivieren und live die Umgebung abhören.

Kaum Unrechtsbewusstsein

Zum Kasten: Illegale Überwachung

Der Einsatz all dieser Funktionen ist in Deutschland streng verboten, sofern die Zielperson nichts davon weiß und in die Spionage nicht ausdrücklich eingewilligt hat (siehe Kasten „Illegale Überwachung“). Die dubiosen Anbieter schwurbeln in ihren Beschreibungen gekonnt um den heißen Brei herum. Meist ist verharmlosend von „Kinderschutz-Funktionen“ oder „Mitarbeiter-Kontrolle“ die Rede. Erst im Kleingedruckten, bei FlexiSpy etwa in einer verlinkten „Legalen Verzichtserklärung“ [sic], erfährt der Kunde, dass sich die Firma von jeder Verantwortung für eine illegale Nutzung der Spionage-App freispricht – was rechtlich kaum zu halten ist.

Aus den Support-Foren zu den Apps wird deutlich, dass kaum jemand diese Spionage-Toolsets zu legalen Zwecken einsetzt. Das Online-Magazin Vice hat sich die Mühe gemacht, viele der im bereits erwähnten FlexiSpy-Datenbank-Leak gefundenen Kunden anzuschreiben und nach ihren Motiven zu fragen. Das Magazin veröffentlichte einzigartige Einblicke in die Abgründe von Stalker-Seelen, deren feuchte Träume mit FlexiSpy und Co. in Erfüllung gingen.

Zum Beispiel Alex (Name von Vice geändert). Er habe seine Frau knapp drei Monate ausspioniert und ganze Tage damit verbracht, das aufgezeichnete Material zu sichten. Und er fühle sich auch heute noch im Recht, weil er herausfand, dass seine Frau ihn betrog: „Manche bringen sich dann vielleicht um oder knallen ihre Familie ab. Ich habe die Scheidung eingereicht“, zitierte Vice. Laut Vice herrsche bei den Nutzern der App kaum ein Unrechtsbewusstsein. „Ist doch normal, ein Mann will eben manchmal einfach wissen, was seine Frau macht“, gab einer zu Protokoll.

Prophylaxe

Zum Kasten: „Krankhaft eifersüchtige Partner“

In der Öffentlichkeit hört man wenig zu dem Thema. Eine stichprobenhafte Nachfrage von c’t bei den zuständigen Landeskriminalämtern von Niedersachsen und Berlin ergab, dass es in den vergangenen Jahren kaum Ermittlungsverfahren wegen des strafbaren Einsatzes von Spionage-Apps gab, geschweige denn Strafprozesse. Vieles spricht allerdings für eine hohe Dunkelziffer (siehe Interview „Krankhaft eifersüchtige Partner“).

Geschädigte haben ein doppeltes Nachweisproblem: Zeigen sie die Straftat an, müssen sie ihr Smartphone inklusive aller privaten Daten zur forensischen Analyse der Polizei aushändigen. Selbst wenn die Ermittler die Spionage-App finden, gilt es, dem mutmaßlichen Täter die Überwachung nachzuweisen. Ohne Hausdurchsuchung und Analyse seiner Geräte dürfte das schwer gelingen – doch für solche Maßnahmen liegt die juristische Schwelle hoch, was auch die Opfer wissen. Weil sie dieses Procedere mit ungewissem Ausgang meiden – oder schlicht aus Scham oder Furcht vor Racheaktionen –, dürften viele Geschädigte auf den Gang zur Polizei verzichten.

Am besten also, man beugt der Smartphone-Spionage vor. Dazu gehört, alle Geräte mit einem sicheren Zugangsschutz zu versehen. PINs und Passwörter müssen geheim bleiben, auch vor dem Ehepartner. Fingerabdruck-Sicherung bietet wohl den besten Schutz, Wischgesten den miesesten – sie können abgeschaut oder mitgefilmt werden. Wo immer möglich sollte eine Zwei-Faktor-Authentifizierung aktiviert sein. Das gilt insbesondere für wichtige Services, allen voran die Google-ID (Android) und die Apple-ID (iOS).

In den folgenden Artikeln geben wir Ihnen weitere Grundlagen an die Hand, um Smartphone-Spionage vorzubeugen und wirksam begegnen zu können. Wir erläutern, welche Einfallstore es gibt. Anschließend finden Sie in zwei separaten Artikeln konkrete Anleitungen und Checklisten, wie Sie unter Android und iOS Spyware enttarnen und eliminieren können. Dies gilt natürlich nicht nur fürs eigene Gerät, sondern auch für die Smartphones von Familienmitgliedern oder Bekannten, denen Sie dann hilfreich zur Seite stehen können. (hob@ct.de)