Fensterversiegelung

DNS-Absicherung fürs LAN mit Windows Server 2016

DNS-Abfragen, auf die ein Großteil von Internet-Diensten angewiesen sind, laufen in Deutschland zu über 60 Prozent noch ungesichert ab. Inzwischen nutzen das Kriminelle aus, um etwa Browser in die Falle zu locken. Dagegen kann ein Windows Server 2016 unter Einsatz der DNSSEC-Technik helfen und gleich das ganze Firmen-LAN absichern.

Ende April 2018 schafften es Kriminelle, durch eine Fälschung von Routing-Information Anfragen an Amazons Cloud-DNS-Dienst „Route 53“ auf eigene DNS-Server umzuleiten [1]. Ziel dieses mehrstufigen Angriffs war eine Webseite mit Online-Wallets der Kryptowährung Ethereum. Die Angreifer erbeuteten letztlich Krypto-Geld im Wert von 150.000 US-Dollar. Nach Analyse des Falls war klar: Mit einer per DNSSEC abgesicherten Domain (myetherwallet.com) wäre der Angriff nicht so einfach gewesen, falls er denn überhaupt geklappt hätte.

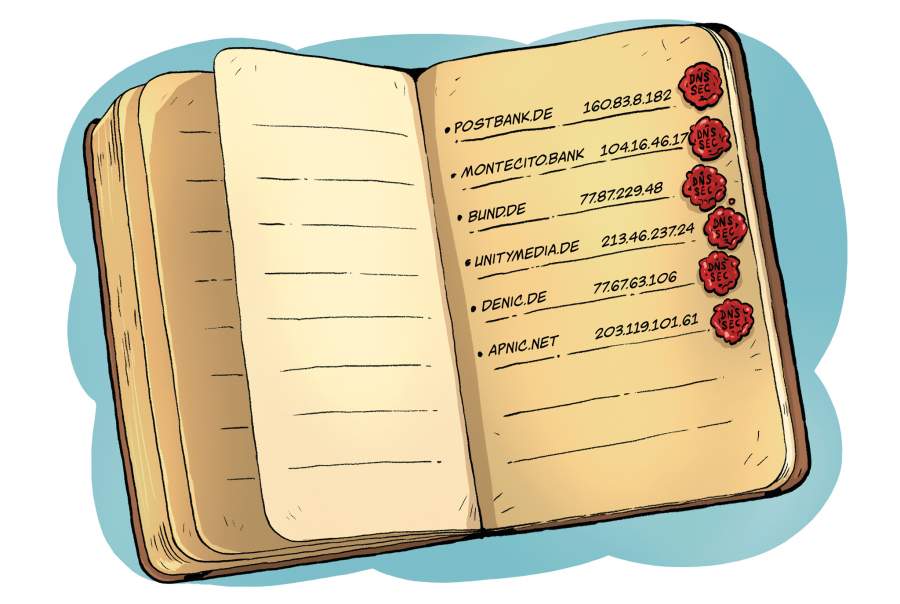

Mit DNSSEC-Absicherung ist gemeint: DNS-Server versenden signierte Antworten, und anhand der Signatur können Empfänger prüfen, ob eine DNS-Antwort unverfälscht ist und ob der authoritative Server zur konfigurierten Vertrauenskette gehört (Validierung). Die Signatur lässt sich nach heutigem Ermessen nicht fälschen. Dazu müssten Angreifer gleich die Root-Zone des Domain Name System kapern.