Windows 10 Creators Update bringt neues Sicherheitscenter

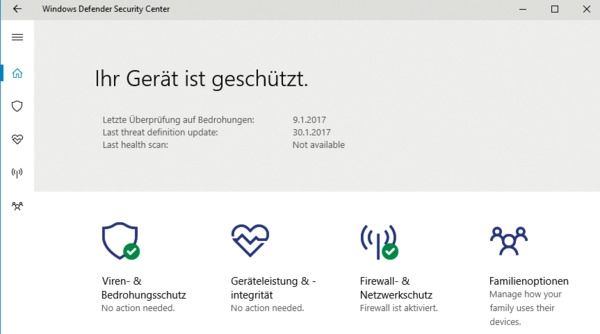

Mit der Insider-Betaversion von Windows 10 mit der Build-Nummer 15014 bietet Microsoft einen Blick auf das neue Sicherheitscenter von Windows, das mit dem für April erwarteten „Creators Update“ für Windows 10 ausgeliefert werden soll. Die neue App heißt Windows Defender Security Center und stellt im modernen Windows-10-Look dar, was die altbekannte Funktion Sicherheit und Wartung seit Langem bietet: die Statusübersicht und Zugriff auf den Virenwächter Defender, die Windows-Firewall und die Familienkontensteuerung.

Interessierte Tester können die neue Ansicht im Build 15014 ausprobieren, allerdings klappt die Anzeige des App-Namens im Startmenü hin und wieder nicht. Manchmal versteckt sich die App hinter der kryptischen Bezeichnung ms-resource://Microsoft.Windows.SecHealthUI/ resoucres/DisplayName. Die Funktionen des bordeigenen Virenwächters Defender sind direkt im Security Center aufrufbar; zum manuellen Anlegen von Firewall-Regeln leitet es allerdings auf die Firewall-Verwaltung der klassischen Systemsteuerung um.

Mit dem Windows Defender Security Center will Microsoft es Anwendern leicht machen, die wichtigsten Sicherheitsfunktionen im Blick zu haben, so ein Blog-Eintrag der Firma. Tatsächlich erinnert die Oberfläche ans Design von Internet-Security-Produkten anderer Anbieter. Das Konzept an sich ist für Microsoft nicht neu, nur das Design hat sich geändert: Schon 2004 führte der Hersteller mit dem Service Pack 2 für Windows XP eine ähnliche Übersicht ein; sie wurde seitdem mehrfach überarbeitet. Eine traditionellere Version des Sicherheitscenters stellt Windows 10 in der klassischen Systemsteuerung unter dem Punkt Sicherheit und Wartung zur Verfügung. (jss@ct.de)