Vorgetäuschte Erpressung

NotPetya sollte vor allem Schaden anrichten

Der Trojaner NotPetya verbreitet sich äußerst geschickt, das Bezahlmodell ist für eine ernsthafte Erpressung aber zu schlecht umgesetzt.

Ein neuer Trojaner-Angriff hat weltweit für Ausfälle von Windows-Computern gesorgt und zahlreiche Festplatten verschlüsselt. Von außen erinnert er an den Erpressungstrojaner Petya, der im Jahr 2016 Festplatten verschlüsselte, um Kryptowährungen zu erpressen. An der Gewinnerzielungsabsicht der Angreifer und der Verwandtschaft mit Petya gibt es allerdings Zweifel, sodass Kaspersky die Bezeichnung NotPetya etabliert hat.

Ausgangspunkt der weltweiten Verbreitung war die Ukraine und der Verbreitungsweg zeugt von professioneller Planung: Über manipulierte Updates der Steuersoftware MeDoc, die jeder Steuerpflichtige in der Ukraine installiert haben sollte – einschließlich im Land tätiger internationaler Konzerne –, wurde der Schadcode verteilt. Noch ist unklar, ob die Update-Server des Herstellers kompromittiert waren oder die Adressen per DNS-Manipulation umgeleitet wurden. Fest steht, dass die Software das gefälschte Zertifikat, mit dem die infizierten Updates signiert wurden, nicht erkannte.

Einmal auf einem System angekommen, beginnt NotPetya damit, das Netzwerkumfeld zu durchsuchen und gefundene Rechner gezielt anzugreifen. Zunächst sucht der Trojaner bekannte Lücken in SMB1, die schon von WannaCry ausgenutzt wurden. Ist das System gegen EternalBlue und EternalRomance gepatcht, versucht er anschließend, sich über ADMIN$-Freigaben oder die Windows Management Instrumentation Command-line einzunisten. Zu diesem Zweck greift NotPetya auf den infizierten Systemen Windows-Credentials mit Tools wie Mimikatz ab. Solche Strategien sind bisher nur aus gezielten Angriffen auf einzelne Infrastrukturen bekannt und für massenhaft verbreitete Trojaner untypisch.

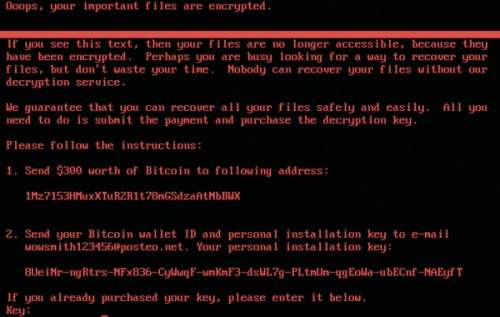

Nach 40 Minuten starten sich die infizierten Rechner neu und beginnen, den Master Boot Record sowie ausgewählte Dateien mit AES-128 und RSA zu verschlüsseln. Währenddessen sieht der Benutzer einen gefälschten CHKDSK-Bildschirm. Wer den Rechner rechtzeitig abschaltet, kann die Daten eventuell später retten.

Bis hier wirkt der Angriff, als seien Profis am Werk gewesen. Im krassen Gegensatz dazu stehen allerdings die stümperhaft umgesetzten Bezahlmöglichkeiten und die Tatsache, dass es gar nicht möglich ist, die vorgenommenen Änderungen am System rückgängig zu machen. Das erweckt den Eindruck, es könnte sich vielmehr um einen politisch motivierten Angriff handeln. Größtmöglicher Schaden, vor allem in der Ukraine, wäre damit das Ziel der Angreifer gewesen – der vermeintliche Erpressungstrojaner müsste als Wiper eingestuft werden, der seine wahren Absichten verschleiert. (jam@ct.de)