Kritische Lücke in Microsofts Virenjäger

Sicherheitsforscher von Googles Project Zero haben einen weiteren Weg gefunden, wie ein Angreifer Dateien so manipulieren kann, dass sie beim Scannen Schwachstellen in Microsofts Malware Protection Engine ausnutzen – von einer ähnlichen Lücke haben wir bereits in c’t 12/17 berichtet. Damit kann ein Angreifer ohne Zutun des Nutzers einen Windows-Rechner aus der Ferne komplett übernehmen: Es reicht, eine infizierte Datei etwa als Mail-Anhang auf den Rechner zu bugsieren und zu warten, dass der Echtzeitschutz oder ein Hintergrund-Scan des Antivirenprogramms sie erwischt.

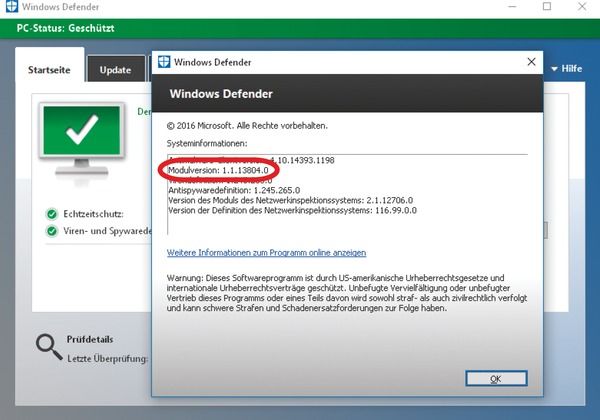

Die Malware Protection Engine ist zentraler Bestandteil des in Windows 7 bis 10 eingebauten Antivirenprogramms Defender, aber auch zahlreicher Sicherheitsprodukte von Microsoft für Unternehmen. Microsoft schätzt die Sicherheitslücke als kritisch ein und hat bereits Updates außerhalb des normalen Patch-Zyklus veröffentlicht. Windows-Anwender sollten über die automatischen Updates einen Patch erhalten haben. Überprüfen lässt sich das im Windows Defender: Unter „Hilfe/Info“ muss die „Modulversion“ mindestens 1.1.13804.0 lauten. (fab@ct.de)