Krypto-Trojaner wüten in Deutschland

Mit neuen Erpressungs-Trojanern und Verbreitungsmaschen verschlüsseln Ganoven im großen Stil das digitale Hab und Gut ihrer Opfer, um Lösegeld zu erpressen. So hat etwa die Ransomware Locky zeitweise über 5000 Systeme pro Stunde befallen – allein in Deutschland. Der Schädling wird unter anderem über gefälschte Rechnungs-Mails verbreitet. Im Anhang befinden sich zumeist Office-Dokumente mit Makro-Code oder Skripte (.js, .bat); oftmals verpackt in Zip-Archive. Manchmal sind die Archive auch verschlüsselt, um den Virenschutz auszutricksen. Der Empfänger wird aufgefordert, das Archiv mit dem in der Mail angegeben Passwort zu entschlüsseln. Aber auch beim Surfen kann man sich die Trojaner einfangen; etwa über Exploit-Kits, die den Rechner infizieren und die Schädlinge nachladen. Das geschieht zum Beispiel auf kompromittierten Wordpress- und Joomla-Seiten.

Locky kursiert seit Mitte Februar und hat Windows-Nutzer und deren Virenschutzprogramme eiskalt erwischt. Der Schädling wurde zunächst eine Weile gestreut und schlummerte dann auf den Systemen der Opfer. Am 15. Februar um 15:06 Uhr wurde er von den Tätern koordiniert geweckt und begann auf den infizierten Rechnern mit dem Verschlüsseln. Seitdem Locky sein wahres Gesicht gezeigt hat, macht er sich nach der Infektion sofort an die Arbeit.

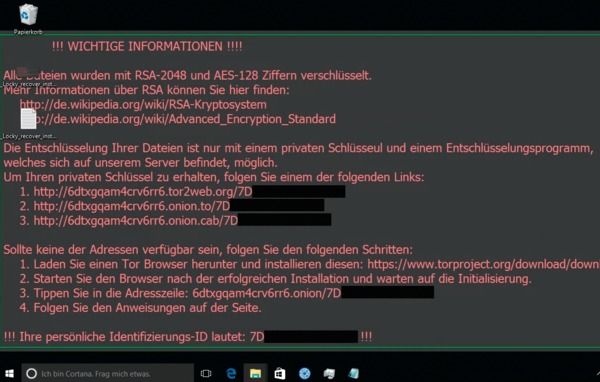

Nach derzeitigem Kenntnisstand verschlüsselt Locky mit RSA und AES. Wer die chiffrierten Dateien entschlüsseln will, muss ein halbes Bitcoin an die Täter zahlen – rund 190 Euro. Bei Redaktionsschluss war kein Weg bekannt, die Locky-Verschlüsselung zu knacken. Auch andere Trojaner versuchen aktuell Bitcoins zu erpressen: Etwa der kürzlich entdeckte Windows-Trojaner Trun, der für die Verschlüsselung das etablierte und als sicher geltende Krypto-Tool GnuPG missbraucht. Er hinterlässt seinen Opfern verschlüsselte .trun-Dateien. Ferner treibt TeslaCrypt 3 weiter sein Unwesen. Seine Dateien tragen aktuell die Endung .mp3.

Da die Schädlinge andauernd modifiziert werden, kann man sich nicht darauf verlassen, dass der Virenscanner anspringt. Die wichtigste Schutzmaßnahme sind Backups. Als Backup-Speicher ist zum Beispiel eine externe Festplatte geeignet, die man nur dann mit dem Rechner verbindet, wenn man Dateien sichert. Ist sie dauerhaft mit dem System verbunden, verschlüsselt sie der Schädling einfach mit. Das Gleiche gilt für Netzwerkfreigaben: Kann der Krypto-Trojaner darauf zugreifen, verschlüsselt er sie.

Damit es erst gar nicht zur Ausführung des Schadcodes kommt, sollte man skeptisch sein, wenn man Mails mit Dateianhängen empfängt. Erhält man Dateien, die man nicht erwartet hat, sollte man im Zweifel beim Absender nachfragen, ob er die Mail tatsächlich verschickt hat. Zudem sollte man Betriebssystem und Programme auf dem aktuellen Stand halten, damit Schädlinge nicht durch Sicherheitslücken in alter Software auf den Rechner gelangen können.

Der Krypto-Trojaner CTB-Locker hat es unterdessen auf Websites abgesehen: Er schlüpft offenbar durch Sicherheitslücken auf Server und verschlüsselt so ziemlich alles, was er dort findet. Er ersetzt die Index-Seite durch eine an den Admin gerichtete Erpresser-Botschaft, von der ursprünglichen Website bleibt nach dem Befall nichts mehr übrig. Laut c’t-Recherchen hat CTB-Locker bereits hunderte Server befallen, darunter etliche WordPress-Installationen. Welches Betriebssystem auf dem Server läuft, spielt keine Rolle; es handelt sich um ein plattformunabhängiges PHP-Skript. (rei@ct.de)