Im Namen des anderen

Identitätsklau nimmt zu und wird raffinierter

Ihre digitale Identität ist zum begehrten Angiffsziel geworden. Die Gefahr steigt, dass Fremde in Ihrem Namen auf Shopping-Tour gehen oder Ihre Daten illegal veröffentlichen. Doch wenn Sie die Methoden der Identitätsdiebe kennen, können Sie sich selber schützen.

Es war ein lang geplanter Urlaubstrip nach New York. Simone Peters freute sich darauf, ihren 33. Geburtstag zusammen mit ihrer besten Freundin im Big Apple zu feiern. Als sie am Flughafen ihren Pass zur Einreise überprüfen ließ, erschienen drei uniformierte Beamte: „Kommen Sie mit“, forderte einer sie auf. In einem Hinterzimmer sah sich Peters unvermittelt grimmig dreinschauenden, bewaffneten Polizisten gegenüber.

Später stellte sich heraus, dass die Bankerin ohne ihr Wissen auf einer US-Fahndungsliste gelandet war – jemand hatte ihre Identität digital dazu missbraucht, einen betrügerischen Online-Shop zu eröffnen und dort gefälschte Louis-Vuitton-Taschen zu verkaufen. Die Vorladungen gingen an eine Fake-Adresse, sodass Peters als flüchtig deklariert wurde. Erst einen Tag später hatte sich der Fall geklärt und Peters durfte einreisen.

Dies ist eine von vielen wahren Geschichten, die die Journalistin Tina Groll und der Polizist Cem Karakaya erzählen. Die beiden haben jüngst ein Buch veröffentlicht, in dem sie anhand konkreter Beispiele viele Facetten des Identitätsdiebstahls beleuchten [1]. Da geht es etwa um Stalker, die Facebook-Konten kapern, um den illegalen Handel mit ergaunerten persönlichen Daten, und vor allem um Warenbetrug, der die Opfer mitunter um viel Geld bringt.

Schwammiger Begriff

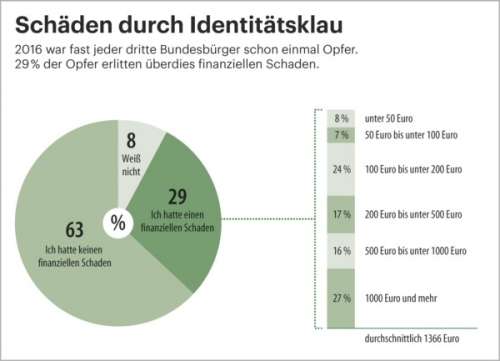

Der Klau, oder präziser gesagt: der Missbrauch von Identitätsdaten hat sich in den letzten Jahren zu einem massiven Problem entwickelt. Einer repräsentativen Befragung von PwC zufolge war bereits 2016 fast jeder Dritte in Deutschland schon einmal Opfer eines Identitätsklaus. Je sechs Prozent berichteten, dass mit ihren Daten ein gefälschter Account angelegt wurde – etwa bei ebay oder Facebook –, oder dass die Kreditkartendaten gestohlen und missbraucht wurden. Drei von zehn der Betroffenen hatten demnach einen finanziellen Schaden erlitten (siehe Abbildung auf S. 31).

Zwar ist der Begriff Identitätsdiebstahl in aller Munde, doch was er genau beschreibt, bleibt oft schwammig. Es fehlt arglosen Konsumenten oft die Fantasie, sich vorzustellen, was böswillige Täter mit einigen wenigen privaten Informationen anfangen können – das muss nicht einmal ein Passwort sein. Deshalb ist vielen potenziellen Opfern nicht klar, welche Angriffsvektoren Täter nutzen, um an fremde Daten zu kommen.

Fiese Tricks

Der Journalist Richard Gutjahr berichtete einmal launisch in seinem Blog, wie er im Flughafen-Wartebereich genervt dem Handy-Gespräch eines Geschäftsmanns neben ihm zuhörte: „Offenbar war er gerade dabei, eine Limousine zu buchen. Irgendwann zückt er seinen Geldbeutel, beginnt damit, seine Kreditkartendaten vorzulesen. Reflexartig fahre ich die Tastatur meines iPads aus und tippe mit. Ziffer für Ziffer der Kartennummer, dann das Gültigkeitsdatum und die Prüfnummer. Warum ich das tue? Weil ich es kann.“

Gutjahr brachte es auf den Punkt: „Auf einmal wird mir klar, ich könnte jetzt weiß Gott was mit seinen Daten anstellen: einkaufen, Online-Konten bei eBay, Amazon oder Apple einrichten.“ Seinem Bericht zufolge beließ er es dabei, dem „Opfer“ seines Identitätsdiebstahls über den Druck- und Lieferservice der Deutschen Post eine Fun Card nach Hause zu schicken: „Bezahlt mit seiner Kreditkarte. Das musste sein.“

Hans-Joachim Henschel, Kriminalhauptkommissar am Landeskriminalamt (LKA) Niedersachsen, berichtete c’t auf Anfrage von derzeit häufig gemeldeten Angriffsmethoden. Da wären beispielsweise die arglosen Nutzer von eBay und anderen Miet- oder Verkaufsplattformen. Von ihnen fordern Täter wahlweise als Käufer, Verkäufer oder Vermieter einen Echtheitsnachweis, etwa einen Scan des Personalausweises, eine Zulassungsbescheinigung, einen Mietvertrag oder einen Gehaltsnachweis. Diese Daten sammeln sie, um sie später selbst zu missbrauchen oder zu verkaufen.

Beliebt sei es derzeit, das Videoident-Verfahren bei Jobsuchenden zu missbrauchen. Die Täter schalten dafür gefakte Stellenangebote bekannter Unternehmen, beispielsweise Tchibo oder der Deutschen Bahn, und bauen deren Bewerbungsportale nach. Sie bringen die Jobsuchenden dazu, das Videoident-Verfahren einer Bank zu nutzen, um sich vorgeblich im Online-Bewerbungsverfahren zu authentifizieren. In Wirklichkeit bestätigen die Opfer hier der Bank, dass sie ein Konto eröffnen wollen.

Die Täter stellen sich beim Schriftverkehr zwischen Videoident-Verfahren, Bank und Jobsuchenden. Alle von der Bank benötigten Unterlagen werden über die Täter geleitet, sodass die beiden anderen Parteien nichts davon mitbekommen: „Der Jobsuchende wird dann hingehalten oder letztendlich doch nicht ‚eingestellt’. Dass in seinem Namen ein Bankkonto existiert, bemerkt er nicht oder erst, wenn die polizeilichen Ermittlungen gegen ihn laufen. Bereits wenige Tage und Wochen reichen den Tätern, um ein Konto zum Beispiel für Geldwäsche zu missbrauchen“, beschreibt das LKA.

Geweckte Begehrlichkeiten

Je mehr Geschäfte wir online abwickeln, je mehr Prozesse aus der Offline-Welt sich über unsere digitale Identität im Internet erledigen lassen, desto begehrenswerter werden die zugehörigen Daten. Und Kriminelle entwickeln immer ausgefeiltere Methoden, um sie zu ergattern. Sicherheitsbehörden mahnen derzeit verstärkt, dieses Problem ernstzunehmen. Die European Union Agency for Network and Information Security (ENISA) etwa kategorisierte in ihrem Jahresbericht die Deliktgruppe „Identity Theft“ sowohl 2018 als auch ganz aktuell 2019 als „increasing risk“.

Das Bundeskriminalamt (BKA) spricht im aktuellen „Bundeslagebild Cybercrime“ (9/2018) von einem „gängigen und lukrativen Geschäftsmodell“. Allerdings ändern dem Bericht zufolge die Diebe offenbar zurzeit ihre Methoden, mit denen sie an Identitätsdaten von Personen kommen. Sowohl das BKA als auch Europol beobachten einen Rückgang der gemeldeten Phishing-Attacken. An deren Stelle traten vermehrt „Datenabflüsse bei großen Dienstleistern“, wie es das BKA nennt. Gemeint sind Einbrüche (Data-Breaches) bei Online-Shops, Webdiensten oder Auskunfteien mit dem Ziel, persönliche Informationen wie Adressen und Kreditkartennummern, vor allem aber Zugangsdaten für Nutzerkonten zu erbeuten.

Kombinationen aus Benutzernamen und Passwörtern, die sogenannten Credentials, stehen im Zentrum der Begehrlichkeiten. Eine der Kombinationen genügt Kriminellen oft als Startpunkt, um sich damit Zugang zu allen möglichen Accounts einer Person zu verschaffen und damit ihre digitale Identität komplett zu kapern [2], beispielsweise über Passwort-Recovery-Mechanismen.

Zum Kasten: Identitätsklau rechtlich gesehen

Eine große Verantwortung kommt den Betreibern der Dienste zu. Sie regulieren den Einlass zu ihren Plattformen und stehen deshalb in der Pflicht, die dazu nötigen Credentials einbruchssicher zu verwalten. Ein noch so kryptisches Passwort hilft dem Nutzer wenig, wenn es im Klartext bei der Gegenstelle abgegriffen werden kann. Und genau da liegt einiges im Argen, wie der Artikel ab Seite 38 beschreibt. Dort geben wir Hinweise darauf, wie Sie erkennen können, welchem Dienst Sie vertrauen können und welchem besser nicht.

Ab Seite 32 zeigen wir Ihnen, mit welchen Methoden Sie das Risiko Identitätsdiebstahl minimieren können. Unter anderem gilt es, sich wo immer angeboten neben dem Passwort mit einem zweiten Merkmal (Token) zu authentifizieren. Fast alle großen, wichtigen Anbieter bieten diese zusätzliche Schutzschicht mittlerweile an, die dem besonders sensiblen Online-Banking entlehnt ist. Doch auch hier gilt es, sich auf den Stand zu bringen: Je mehr sich die Zwei-Faktor-Authentifizierung durchsetzt, desto intensiver werden die Bemühungen von Kriminellen, auch diese Barriere auszutricksen.

Als ein wenig löchriger Schutz gilt beispielsweise bereits heute die Authentifizierung mit einer via SMS ans Handy gesendeten PIN: Angreifer missbrauchen die Rufnummernportierung der Mobilfunk-Provider, um eine Nummer einer anderen SIM-Karte zuzuordnen. Sie rufen dazu bei dem Mobilfunkanbieter an und überzeugen den Support-Mitarbeiter, eine Portierung vorzunehmen. Dabei nutzen die Angreifer Social Engineering, spionieren also das persönliche Umfeld des Opfers aus, um dessen Identität vortäuschen zu können.

In Deutschland sind erst wenige solcher Taten bekannt. Dagegen passiert in den USA der „Port-out Scam“ (auch bekannt als SIM-Swapping) inzwischen regelmäßig. In einem besonders spektakulären Fall hat ein 20-jähriger Student aus Kalifornien fünf Millionen US-Dollar an Kryptogeld durch SIM-Swapping gestohlen und muss dafür nun für zehn Jahre ins Gefängnis. Er hatte SIM-Karten von rund 40 Opfern gekapert und dadurch Zugriff auf Accounts erlangt, um sich schließlich von dort aus Zugang zu Kryptogeldbörsen der Opfer zu verschaffen.

Achtung Fake-Accounts

Besonders leicht machen es Kriminellen jenen Nutzern, die allzu freizügig persönliche Daten und Identifikationsmerkmale in sozialen Medien veröffentlichen. Das Sicherheitsunternehmen Eset warnte jüngst davor, dass Social-Media-Profile von Privatpersonen zunehmend ins Visier geraten. „Der Identitätsdiebstahl erfolgt automatisiert“, erläuterte Thomas Uhlemann von Eset: „Skripte scannen ohne menschliches Zutun die Social-Media-Plattformen nach geeigneten Profilen, um dann persönliche Bilder und Account-Informationen abzugreifen.“ Danach werden mit diesen Informationen – ebenfalls vollautomatisiert – neue Accounts auf den Plattformen angelegt.

Diese Fake-Accounts nutzen die Kriminellen, um neue Opfer anzulocken. Sie erkennen nicht, dass sie sich auf einem gefälschten Profil befinden und tappen in die Falle. So werden sie beispielsweise zu Betrugsopfern oder laden über den Klick auf einen harmlos erscheinenden Shortlink im Fake-Profil unwissentlich Schadsoftware auf ihren Rechner.

In Deutschland grassiert seit Längerem die „PIN-Code-Masche“: Mit einer gefakten Facebook-Identität schreibt der Täter Freunde des echten Account-Inhabers per Messenger an und bittet sie aus irgendwelchen dringenden Gründen um ihre Mobilfunknummern. Kurz darauf erhalten die Opfer eine SMS mit einem Bestätigungscode. Der „Freund“ bittet sie um den Code, der in Wirklichkeit ein Bezahl-Passwort ist, das er gleich einsetzt: Den Schaden hat das Opfer, denn es wird über seine Mobilfunkrechnung (mit Zeitverzug) abgerechnet.

Besonders perfide an dieser Masche ist, dass sie für die Opfer oft unentdeckt bleibt. „Die Geschädigten gehen oft davon aus, dass der eigene Account gehackt wurde. Oft auch, weil die Facebook-Freunde das so vermuten und dem Geschädigten so vermitteln. Dass es eine Kopie war, die inzwischen vielleicht schon wieder gelöscht wurde, wurde nicht bemerkt“, erklärt Hans-Joachim Henschel vom LKA Niedersachsen.

Wer den Verdacht hat, Opfer eines Identitätsdiebstahls zu sein, sollte unbedingt aktiv werden. Im Artikel auf Seite 36 haben wir Erste-Hilfe-Maßnahmen zusammengestellt, die eine schnelle Reaktion erleichtern. Neben technischen Eingriffen steht auch der Gang zur Polizei an. Genau wie die Kollegen vom BKA in ihrem Lagebild 2017 geht auch Henschel von einer hohen Dunkelziffer aus, weil eben viele Geschädigte – oft aus Scham – Strafanzeigen scheuen.

Dabei zeigt gerade ein aktueller, besonders spektakulärer Fund, dass längst nicht immer der Nutzer die Schuld trägt: Der Sicherheitsexperte Troy Hunt machte im Untergrund eine Sammlung an gehackten Onlinekonten mit über einer Milliarde Kombinationen aus Anmeldenamen und Passwörtern ausfindig. Kurz nach dem Fund dieser „Collection #1“ tauchten weitere Sammlungen „Collection #2 bis #5“ auf. Die fast 700 GByte großen Dateien umfassen Sammlungen von 2,2 Milliarden Onlinekonten, darunter Mail-Adressen und Passwörter [3].

Auf haveibeenpwned.com lässt sich checken, ob eigene Credentials in dem Fundus auftauchen. Alternativ kann man dort eine sortierte Liste mit Hashes von Passwörtern aus Hacks und Leaks herunterladen, um die eigenen Passwörter nicht durchs Web übertragen zu müssen. Die Kollegin Pina Merkert hat ein Python-Tool entwickelt, mit dem Sie diese Liste trotz ihrer Größe (25 GByte) in wenigen Millisekunden durchsuchen können. Eine Anleitung finden Sie auf Seite 42. (hob@ct.de)