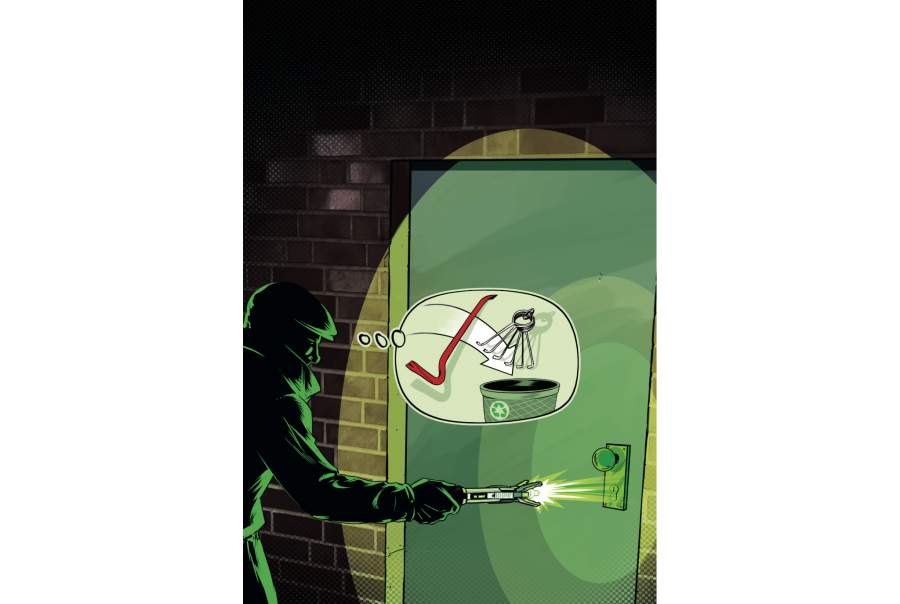

Einbruch mit Hightech

Wie Cyber-Kriminelle von staatlichen Hackern lernen –und warum Sie das interessieren sollte

Man muss nicht mehr bei wichtigen Regierungsbehörden oder einem Rüstungskonzern arbeiten, um Angriffen auf höchstem technischen Niveau ausgesetzt zu sein. Cybercrime-Banden wie Emotet machen sich die Methoden staatlicher Profi-Hacker zu eigen und greifen damit höchst erfolgreich ganz normale Firmen an. Bereits morgen kann das auch Sie treffen.

Die von Regierungen in Auftrag gegebenen Hacking-Aktivitäten zielen meist auf Spionage oder Sabotage. Für die Betreiber kritischer Infrastruktur und internationale Großkonzerne ist die Bedrohung durch solche Advanced Persistence Threats (APTs) bereits allgegenwärtig und man arbeitet daran, sich dagegen zur Wehr zu setzen.

Doch wer die IT eines mittelständischen Unternehmens am Laufen hält, hat in aller Regel ganz andere Probleme. Schutz vor Spionage und gezielte Sabotage durch Hacker stehen dort weit unten auf der Prioritätenliste. Wenn es um die Sicherheit geht, versucht man bestenfalls Maßnahmen gegen generelle Viren- und Spam-Aktivitäten umzusetzen. Doch die genügen nicht mehr.

Denn Cybercrime-Gangs schauen sich vermehrt die Tricks und Tools der APT-Cracks ab und attackieren damit ganz normale Firmen. Das trifft dann wie im Dezember einen Elektrodienstleister genauso wie eine Stadtverwaltung, eine Arztpraxis oder eine Bäckerei. Die sind auf diese für sie neuartige Bedrohung nicht vorbereitet und weitgehend schutzlos.

Auch bei mittelständischen Firmen, Vereinen und öffentlichen Institutionen geht ohne IT schon lange nichts mehr. Oder anders herum: Wer die IT unter seine Kontrolle bringt, hat den perfekten Hebel, dieses Unternehmen nach allen Regeln der Kunst auszunehmen – also etwa durch Erpressung mal eben fünf- oder sechsstellige Beträge zu ergattern.

Das macht diese Firmen beziehungsweise deren Mitarbeiter zu prädestinierten Opfern für Attacken durch ambitionierte Cybercrime-Gangs, die vom Klein-Klein des Online-Banking-Betrugs genug haben und in die nächsthöhere Liga aufsteigen wollen. Genau das haben die Emotet- und die Dridex-Bande 2018 so erfolgreich umgesetzt, dass man für 2019 mit zahlreichen Nachahmern rechnen muss.

Gezielte Angriffe

Wenn APT-Hacker in das Netz eines Konzerns eindringen wollen, greifen sie meist zum sogenannten Spear-Phishing. Dabei werden einige wenige Zielpersonen zunächst über Wochen hinweg beobachtet und ausgeforscht. Man sammelt dabei alle möglichen Informationen wie ihre Rolle im Unternehmen, direkte Kontakte, Social-Media-Aktivitäten, darüber dann mögliche Hobbys und so weiter.

Erst dann schlagen die Hacker zu. Zum Beispiel mit einer Mail, die vom direkten Vorgesetzten stammt und sich über einen verpassten Termin beschwert. Ziel ist es, den Empfänger dazu zu verleiten, einen Dateianhang zu öffnen, der seinen Rechner infiziert. Wenn das beim ersten Mal nicht klappt, probiert es der Angreifer wieder – und wieder. Genau dafür steht die Persistenz in APT. Spear-Phishing ist unheimlich effizient. Es ist keine Frage, ob die Hacker ihr Ziel erreichen, sondern nur wann. Irgendwann sind sie drin.