Vertraue mir!

Digital signierte Schädlinge auf dem Vormarsch

Online-Ganoven missbrauchen Zertifikate namhafter Unternehmen, um Malware zu signieren und das Vertrauen der Virenscanner zu erkaufen. Das kostet die Täter nur eine Handvoll Dollar.

Wie die Schlange Kaa aus dem Dschungelbuch versucht ein Schädling den Virenscanner zu bezirzen, um auf dem Rechner des Opfers in spe ausgeführt zu werden. Die Schadsoftware greift mitunter zu allerhand Tricks, um sich das Vertrauen zu erschleichen. Dazu zählen auch gültige digitale Signaturen, die etwa von etablierten Hard- oder Softwareherstellern stammen.

Ein prominenter Fall ist die fortschrittliche Cyber-Waffe Stuxnet, die im Jahr 2010 das iranische Atomprogramm sabotierte. Sie wurde mit einem digitalen Zertifikat des Chipherstellers Realtek signiert. Im Sommer 2018 tauchte eine Malware namens Plead auf, die zum Ausspionieren von ostasiatischen Organisationen losgeschickt wurde – mit einer digitalen Signatur des Netzwerkausrüsters D-Link. Die Virenforscher von Kaspersky Lab berichten, dass der Code von gut einhundert Malware-Familien aus dem Umfeld solcher gezielten APT-Angriffe (Advanced Persistent Threat) signiert ist.

Digital signierte Malware kommt jedoch längst nicht mehr nur bei gezielten Angriffen zum Einsatz, sondern wird zum Massenphänomen: Die Virenforscher von Kaspersky Lab zählen in ihrer Datenbank inzwischen rund zehn Millionen signierte Malware-Samples, die circa 2000 verschiedenen Schädlingsfamilien angehören.

Digitales Vertrauen

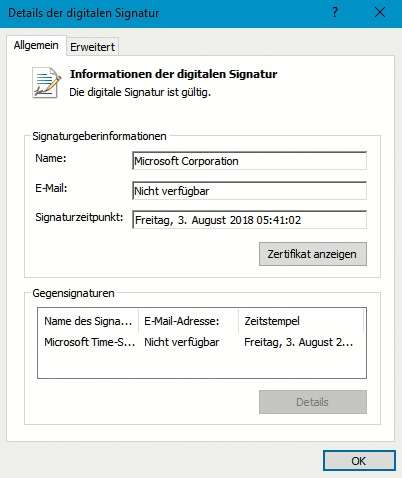

Das sogenannte Codesigning erfüllt eigentlich eine sinnvolle Aufgabe: Softwarehersteller signieren ihre fertigen Programme mit einem kryptografischen Schlüssel, um den Ersteller der Software klar kenntlich zu machen. Zudem ist so garantiert, dass der Code nach dem Signieren nicht manipuliert wurde. Die Angabe, wer die Datei signiert hat, steht in einem digitalen Zertifikat, das Teil der Datei ist. Dieses erhält der Softwarehersteller von einer Zertifizierungsstelle (CA), deren Aufgabe es ist, die im Zertifikat anzugebenden Daten wie den Firmennamen zu überprüfen – etwa durch Gewerbeschein oder Personalausweis. Stimmt alles, signiert die CA des Zertifikat.

Der Aufwand lohnt sich, denn Betriebssysteme räumen signierter Software gewisse Privilegien ein: Der SmartScreen-Filter von Windows etwa, der heruntergeladene Software auf Gefahren abklopft, stuft mit einem Extended-Validation-Zertifikat signierten Code ohne Weiteres als vertrauenswürdig ein. Bei Apples iOS ist ein gültiges Entwicklerzertifikat gar die Voraussetzung dafür, dass eine App installiert werden kann. Aufgrund dieser Vorteile haben auch Autoren von Malware Interesse daran, ihre Werke digital zu signieren – am besten mit dem Zertifikat eines großen, bekannten Unternehmens, dem Anwender und Betriebssystem vertrauen.

Typischerweise signieren Kriminelle nur den Teil einer Malware-Attacke, der zuerst auf dem Rechner des Opfers landet, also beispielsweise Dropper, die den eigentlichen Schadcode nachladen. Weil die digital signierte Vorhut bereits den Virenschutz ausknipsen kann, können sich die Malware-Entwickler die Kosten und Mühen sparen, den nachgelagerten Schadcode zu signieren.

Woher nehmen?

Im Fall der D-Link- und Realtek-Zertifikate liegt der Verdacht nahe, dass die zum Signieren nötigen Dateien während eines Einbruchs in die jeweiligen Firmennetze erbeutet wurden. Ein Angreifer muss sich jedoch nicht selbst die Hände schmutzig machen, er kann Zertifikate auch einfach online bestellen: Im Cyber-Untergrund verlangen Verkäufer 100 US-Dollar für ein Comodo-Zertifikat – zahlbar per Bitcoin, Ethereum oder Monero und ausgestellt auf einen zufällig erzeugten Inhaber. Mutmaßlich nutzen die Anbieter gefälschte Dokumente, um die Verifizierung durch die Zertifizierungsstellen erfolgreich zu durchlaufen.

Je nach Anbieter sind 150 bis 200 US-Dollar fällig, wenn der Käufer auf einen bestimmten Unternehmensnamen besteht. Ein Zertifikat, das laut Verkäufer „bestbuy“ auch Microsofts SmartScreen-Filter austrickst, kostet 800 US-Dollar. Am teuersten sind Extended-Validation-Zertifikate: Ein User namens Codsigning.guru verlangt 2500 US-Dollar dafür. Sollte das Angebot tatsächlich echt sein – und nicht nur ein Abzockversuch –, können Käufer laut dem Anbieter mit einem solchen Zertifikat die Warnmeldungen durch Google Chromes Safe Browsing, Microsofts SmartScreen-Filter und die Benutzerkontensteuerung (UAC) von Windows umgehen.

Digital Shadows, ein britischer Dienstleister, der sich auf Recherchen im Untergrund spezialisiert hat, berichtet, dass einer der Verkäufer auf den inzwischen von Strafverfolgern abgeschalteten Darkweb-Marktplätzen Hansa Markt und Alpha Bay aktiv war. Laut dem Dienstleister finden sich derzeit aber keine Verkäufer von Codesigning-Zertifikaten auf Hidden Services im Tor-Netzwerk. Der Handel finde auf mehr oder weniger leicht zugänglichen Plattformen im Clearweb statt.

Einem Report von Trend Micro zufolge sind es vor allem die Zertifizierungsstellen von Comodo und Certum, die im Zusammenhang mit falschen Zertifikaten auffallen. 14 Prozent der untersuchten Dateien, die mit einem Comodo-Zertifikat signiert wurden, sind demnach bösartig, im Fall von Cerum sind es 12 Prozent. In Einzelfällen stießen die Forscher von Trend Micro auch auf Zertifikate von Digicert, Symantec und VeriSign. Unter www.signedmalware.org hat eine Gruppe von Wissenschaftlern der Universität Maryland eine lange Liste solcher falschen Zertifikate online gestellt.

Einfluss auf Virenscanner

Neben Betriebssystemen und Browsern beziehen auch Antivirenprogramme digitale Signaturen bei der Bewertung unbekannter Dateien ein – inzwischen jedoch nur als einen von verschiedenen Faktoren. Neben dem Codesigning wird etwa auch die Reputation der Datei ausgewertet und eine verhaltensbasierte Analyse durchgeführt, so Candid Wueest, Senior Threat Researcher bei Symantec. Außerdem überprüft beispielsweise Trend Micro, ob das Zertifikat zurückgezogen wurde.

Laut den Forschern der Uni Maryland werden allerdings nur 20 Prozent aller zum Signieren von Malware verwendeten Zertifikate jemals zurückgezogen. Die Forscher stießen darüber hinaus auf ein erhebliches Problem bei der Überprüfung digitaler Signaturen durch Virenscanner. Sie führten ein einfaches Experiment durch und kopierten echte digitale Signaturen von Dateien unter fünf bereits bekannte, unsignierte Krypto-Trojaner. Für diesen simplen Angriff ist kein Zugriff auf den geheimen Schlüssel des Zertifikatinhabers nötig.

Dabei sind Malware-Samples herausgekommen, deren Signatur einer Überprüfung nicht standhalten dürfte – schließlich passen die Datei-Hashes der Trojaner nicht zu den Hashes der ursprünglich signierten Dateien. Anschließend ließen die Forscher über 50 Virenscanner auf die Dateien los. Das Ergebnis überraschte: 34 der Scanner schlugen nach dem primitiven Eingriff nicht mehr an. Insgesamt sank die Erkennungsrate im Schnitt um 20 Prozent. Die Forscher glauben, dass dies an der potenziellen Überlastung der Antiviren-Software liegen kann: Um beim Analysieren von unbekannten Dateien besser priorisieren zu können und den Rechner des Kunden weniger zu belasten, stellen die Scanner signierte Dateien hinten an.

Offensichtlich ist das Konzept digitaler Signaturen bei Software problembehaftet und nur mit Vorsicht zu genießen. Alleine der Umstand, dass eine Software digital signiert ist, sagt nichts über ihre Vertrauenswürdigkeit aus. (rei@ct.de)