Geklaute Ressourcen

Heimliches Krypto-Mining auf Webseiten

Seit einigen Monaten nutzen gewiefte Kriminelle die Rechenleistung fremder CPUs für ihre persönliche Bereicherung. Der neue Trend nennt sich „Cryptojacking“ – und ein Ende ist nicht abzusehen.

Die Webseite The Pirate Bay experimentierte im Herbst 2017 mit einem JavaScript-Schnipsel, der CPU-Leistung der Besucher zum Schürfen einer Kryptowährung abzwackte, ohne um Erlaubnis zu fragen. Seitdem hat sich heimliches Mining im Web-Browser zu einem unerfreulichen Trend entwickelt, der auch mit dem Begriff „Cryptojacking“ – einem Kofferwort aus Cryptocurrency Mining und Browser Hijacking – bezeichnet wird.

Aufgrund der Tatsache, dass sich „Cryptojacking“ erst bei hohen Zugriffszahlen so richtig lohnt, missbrauchen die Kriminellen oftmals gut besuchte Webseiten für ihre Aktivitäten. Das funktioniert sowohl über legitim eingekaufte Werbeflächen (Malvertising) als auch mittels gezielter Einbrüche: So gelang es beispielsweise Online-Räubern im November, Mining-Code im beliebten deutschen Spielforum Minecraft.de zu verankern.

Besonders Videostreaming-Angebote sind dank langer Verweildauer der Besucher wie geschaffen für „Cryptojacking“-Angriffe. Im Dezember will der Adblocker-Hersteller AdGuard eingebetteten Mining-Code in den Video-Playern der Streaming-Websites Openload, Streamango, Rapidvideo und OnlineVideoConverter entdeckt haben. Allein die monatliche Besucherzahl von Openload schätzt AdGuard auf 330 Millionen.

Auch die Kaffee-Kette Starbucks sorgte kürzlich mit „Cryptojacking“ für Schlagzeilen: Ein Kunde stellte in insgesamt drei Filialen in Buenos Aires Verzögerungen beim Verbinden mit dem kostenlosen WLAN fest. Als Auslöser entpuppte sich Mining-Code in der Landing-Page des verantwortlichen Internet-Providers Fibertel, der wiederum von Dritten eingeschleust worden war.

Coinhive und Monero besonders attraktiv

Nimmt man diese und ähnliche Beispiele genauer unter die Lupe, so fällt auf, dass bei einem Großteil – einschließlich Piratebay, Minecraft.de und Starbucks – Variationen desselben JavaScript-Codes zum Einsatz kommen. Es stammt von einem Anbieter namens Coinhive, der es seit September 2017 für den Einbau auf Webseiten zur Verfügung stellt. Seine Geschäftsidee: Das eingebundene Skript ruft den eigentlichen Mining-Code von der Coinhive-Webseite ab, und die Code-Entwickler streichen letztlich rund 30 Prozent des resultierenden Gewinns ein. Ob das Anzapfen der CPU per Coinhive-Skript heimlich stattfindet oder ob der Nutzer darüber informiert wird, liegt in der Verantwortung desjenigen, der das Skript auf eigenen oder gehackten Webseiten einbaut.

Zahlen von AdGuard veranschaulichen die Beliebtheit von Coinhive. Demnach entdeckte AdGuard zwischen Oktober und November 2017 mehr als 33.000 Webseiten mit Mining-Skripten; bei mehr als 95 Prozent von ihnen soll es sich um Coinhive-Code gehandelt haben. In wie vielen Fällen das Mining ohne Zustimmung der Webseiten-Besucher (und vielleicht auch ohne Wissen der Webseiten-Betreiber) stattfand, geht aus AdGuards Statistiken allerdings nicht hervor.

Die Attraktivität des Coinhive-Codes für Kriminelle besteht einerseits in der einfachen Integrierbarkeit und öffentlichen Verfügbarkeit, andererseits aber auch in der mit ihm schürfbaren Kryptowährung Monero. Ähnlich wie ZCash gewährt sie ein höheres Maß an Anonymität als Bitcoin, da Transaktionen standardmäßig stark verschleiert stattfinden und durch Dritte nur schwer nachvollziehbar sind.

„Cryptojacking“ erfordert JavaScript

Das Deaktivieren von JavaScript im Browser schiebt jeglichen Krypto-Mining-Aktivitäten einen Riegel vor. Die Kehrseite dieser Vorgehensweise ist allerdings, dass viele moderne Webseiten ohne die Skriptsprache nicht mehr so funktionieren, wie sie sollten. Zielführender ist die Nutzung eines Adblockers nebst Filterregeln, die das Mining unterbinden. Adblock Plus beispielsweise veröffentlichte bereits Ende September 2017 als Reaktion auf den Coinhive-Code auf Piratebay eine Filterregel zum Blockieren des Mining-Skript-Anbieters.

Die Entwickler der Antimalware-Software von Malwarebytes entschieden sich im Oktober 2017 dafür, Coinhive-Aktivitäten im Browser als Bedrohung einzustufen und folglich zu unterbinden. In einem Blogpost begründeten sie diesen Schritt mit dem massenhaften Missbrauch des Mining-Codes durch Kriminelle.

Mining-Skripte statt Werbebanner

Malwarebytes argumentierte zudem, dass das rechenintensive Mining auf älteren Systemen nicht nur Performance-Einbußen mit sich bringe, sondern die Hardware dauerhaft beschädigen könne. Krypto-Mining im Browser sei jedoch nicht per se schlecht, sondern könne beispielsweise als Alternative zu aufdringlichen – und bisweilen auch Schadcode-verseuchten – Werbebannern zum Einsatz kommen. Dies erfordere allerdings das Einverständnis der Nutzer.

Die Coinhive-Entwickler selbst beteuern auf ihrer Webseite, dass sie keinerlei kriminelle Absichten verfolgen, sondern Krypto-Mining tatsächlich als Alternative zu herkömmlicher Werbung betrachten. Diese Aussage untermauern sie, indem sie neben dem eigentlichen, beliebig anpassbaren Mining-Code auch eine Variante mit vorgefertigter grafischer Oberfläche bereitstellen, die erst nach Anklicken eines Start-Buttons durch den Nutzer mit dem Schürfen von Moneros beginnt.

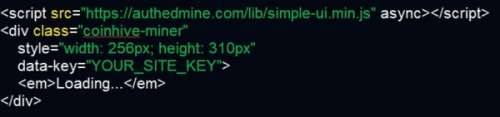

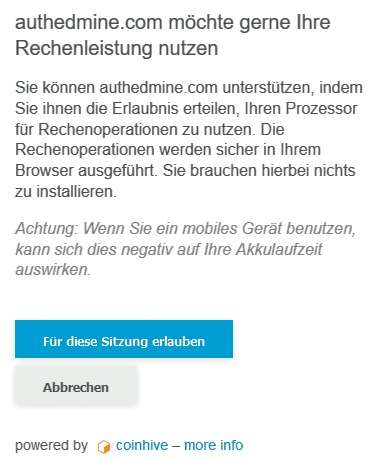

Da die gängigen Adblocker Coinhive jedoch unabhängig vom Vorhandensein einer Nachfrage beim Besucher blockieren, haben die Entwickler vor kurzem das AuthedMine-Projekt ins Leben gerufen. Dabei handelt es sich um eine Coinhive-Implementierung, die den Besucher in jeder Sitzung explizit um Zugriff auf die Rechenleistung der CPU bittet. Auf der Internetpräsenz des AuthedMine-Projekts betonen die Coinhive-Entwickler, dass es keinerlei Grund gebe, die neue Mining-Variante zu blockieren. Letztlich wissen aber nur sie selbst, ob sich hinter AuthedMine tatsächlich nutzerfreundliche Absichten oder nicht doch eher die Angst vor finanziellen Verlusten verbirgt.

Das Problem: Jede Nachfrage um Erlaubnis dürfte die Einnahmen schmälern. Denn viele Webseiten-Besucher schrecken vor dem Anklicken einer Einwilligung, wie sie etwa AuthedMine anzeigt, zurück – sei es nun aus Unkenntnis des Konzepts „Mining statt Werbung“, aus Passivität oder aus Sicherheitsbedenken. In der Konsequenz brüten Kriminelle lieber immer neue Taktiken aus, um ihre Aktivitäten zu verbergen – und untergraben damit jegliche Bemühungen, Krypto-Mining als vertrauenswürdige Alternative zu Werbebannern zu etablieren.

Kriminelle spielen weiterhin Verstecken

Eine besonders raffinierte „Cryptojacking“-Strategie entdeckte das Malwarebytes-Team Anfang Dezember 2017 auf der Porno-Webseite yourporn.sexy. Sie basiert auf Browser-Fenstern in Gestalt sogenannter „Pop-unders“, einer Popup-Variante, die sich nicht vor, sondern hinter dem aktuellen Fenster öffnet. Im Falle besagter Porno-Webseite ermittelt das Pop-under die Bildschirmauflösung, um die exakte Größe und Position der Taskleiste anzunehmen und sich anschließend dahinter zu verstecken.

Während der Webseiten-Besucher bereits die nächste URL ansteuert, läuft das Mining-Skript im Pop-under weiter – mit moderater CPU-Nutzung zugunsten einer möglichst perfekten Tarnung. Die ist zum Glück aber doch nicht so perfekt wie beabsichtigt: Malwarebytes zufolge kann man das Pop-under unter der Taskleiste erahnen, sofern diese dank des ausgewählten Windows-Themes transparent ist.

Das Pop-under enttarnt sich aber noch durch ein weiteres Merkmal – nämlich durch das Browser-Icon in der Taskleiste, das auch dann als aktiv gekennzeichnet bleibt, wenn der Nutzer glaubt, alle Fenster geschlossen zu haben. Per Rechtsklick auf das Icon („Fenster schließen“) oder durch Beenden des Browser-Prozesses im Taskmanager ist es dann ein Leichtes, den verborgenen Mining-Aktivitäten ein Ende zu bereiten. (ovw@ct.de)