Wählen per Mausklick

Sichere und geheime Wahlen übers Internet dank Kryptografie und Mathematik

Wählen übers Internet könnte die Demokratie schneller und bequemer machen. Damit dabei weder die Manipulationssicherheit noch das Wahlgeheimnis auf der Strecke bleiben, braucht man eine Menge mathematischer Tricks.

Ganze 28,6 Prozent haben ihre Stimme bei der Bundestagswahl 2017 per Brief abgegeben, so viele wie nie. Dafür beantragt man Papier, kreuzt an, kuvertiert zweimal und wirft das Ganze in einen Kasten – ein ziemlich antiquiertes Verfahren in Zeiten des Internet. E-Voting verspricht die Stimmabgabe noch einfacher und schneller zu machen. Ähnlich wie die Briefwahl könnte die Internetwahl eine zusätzliche Option zur Stimmabgabe neben dem Wahllokal sein.

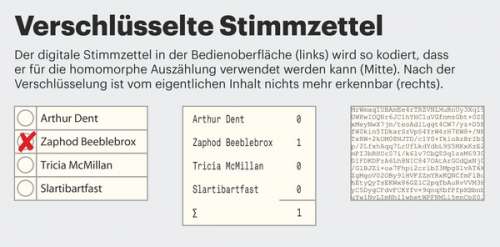

Andere Länder bieten bereits Wahlen wie die zum Bundestag über das Internet an. In manchen Kantonen der Schweiz beispielsweise können die Bürger über das Internet abstimmen. Estland bietet als einziges Land in allen Regionen die Möglichkeit, in sämtlichen öffentlichen Wahlen über das Internet zu wählen.

Doch Wahlen haben einige Anforderungen, die man digital nicht einfach nachbilden kann. Beispielsweise soll die Wahl geheim sein, sodass niemand, auch nicht der Bundeswahlleiter weiß, wer welche Stimme abgegeben hat. Wähler und Wahlhelfer wollen mindestens so sicher wie bei der Urnenwahl sein, dass niemand die Wahlzettel manipuliert, und die Auszählung soll auch jeder überprüfen können. Mit Kryptografie und Mathematik lassen sich diese Anforderungen auch für Internetwahlen umsetzen. Wir geben ein Beispiel, wie so etwas aussehen könnte.

Nur Wahlberechtigte!

Das Internet ist eine dezentrale Infrastruktur, die Wahlbehörden nicht kontrollieren können. Niemand kann garantieren, dass das Netz sicher ist. Jeder Internetnutzer kann versuchen in die Wahl einzugreifen, aber nur die wahlberechtigten Einwohner eines Landes dürfen die Möglichkeit bekommen, eine gültige Stimme abzugeben. Das ist die erste Herausforderung für jedes Protokoll für Internetwahlen.

Erreichen kann man das leicht, indem jeder Wähler zusammen mit dem Wahlbescheid Zugangsdaten bestehend aus seiner Wähler-ID und einem Passwort erhält – versiegelt wie die PINs von neuen Bankkarten. Damit loggt sich der Wähler auf der Wahlwebseite ein und sucht seinen bevorzugten Kandidaten aus einer Liste aus. Gehen Sie fürs Beispiel von einer einfachen Mehrheitswahl aus: eine Kandidatenliste und eine Stimme pro Wähler. Per Klick markiert der Wähler seinen bevorzugten Kandidaten und schickt mit einem weiteren Klick die Stimme ab.

Leider könnten böse Nachbarn die Zugangsdaten einfach aus dem Briefkasten stehlen. Nichts würde sie abhalten in Ihrem Namen zu wählen. Deswegen bietet sich zusätzlich eine Identitätsprüfung beispielsweise mit dem elektronischen Personalausweis (eID) an. Der könnte jeden Wahlberechtigten authentifizieren. Dies setzt voraus, dass jeder Wahlberechtigte eine eID sowie ein Lesegerät besitzt.

Lauschabwehr

Dieses primitive Wahlprotokoll ist sehr einfach verwendbar und leicht verständlich. Wie steht es aber mit der Sicherheit? Unterstützt dieses Wahlprotokoll eine geheime Wahl? Nein. Ein Angreifer könnte sich zwischen den Wähler und die digitale Wahlurne (den Server, der die Stimmen speichert) schalten und die Wahlentscheidung mitschneiden. Außerdem weiß auch der Wahlurnenserver, wie ein Wähler gewählt hat, und damit auch jeder, der Zugriff auf diesen Rechner hat. Diese Probleme lassen sich aber mit asymmetrischer Verschlüsselung lösen.

Dafür erzeugt die Wahlkommission vor der Wahl ein Schlüsselpaar. Der öffentliche Schlüssel wird an die Wähler verteilt. Im Beispiel gehört er zur Wahlwebseite. Mit ihm verschlüsselt die Webseite die Stimme des Wählers, bevor sie diese zum Server schickt. Der Geheimtext zu einer Stimme für einen bestimmten Kandidaten würde aber normalerweise immer gleich aussehen, sodass Angreifer nur jede Wahloption einmal verschlüsseln müssten, um von jedem zu wissen, was er gewählt hat. Verschlüsselt man jedoch zusätzlich eine Zufallszahl, sieht der Geheimtext jedes Mal anders aus.

Der private Schlüssel bleibt bei der Kommission sicher verwahrt, die ihn erst bei der Auszählung wieder hervorholt, um das Wahlergebnis zu ermitteln. Wenn die Stimme jetzt durchs Internet rauscht, kann ein Angreifer sie zwar abhören, weiß aber nicht, was der Wähler gewählt hat. Damit der Angreifer noch nicht einmal den Geheimtext der Stimme mitlesen kann, sollte die Verbindung zum Wahlurnenserver zusätzlich HTTPS verwenden.

Böse Wahlleiter austricksen

Allerdings ist die Stimme immer noch nicht komplett geheim, weil der Wahlurnenserver den Zusammenhang zwischen jedem Wähler und dem jeweiligen Geheimtext kennt. Wird dieser Server zur Entschlüsselung genutzt, kann ein böser Wahlleiter oder Admin den Zusammenhang zwischen dem Wähler und seinem gewählten Kandidaten herstellen. Das Problem entsteht unter anderem dann, wenn der böse Wahlleiter Stimmen entschlüsselt, die er einzelnen Wählern zuordnen kann.

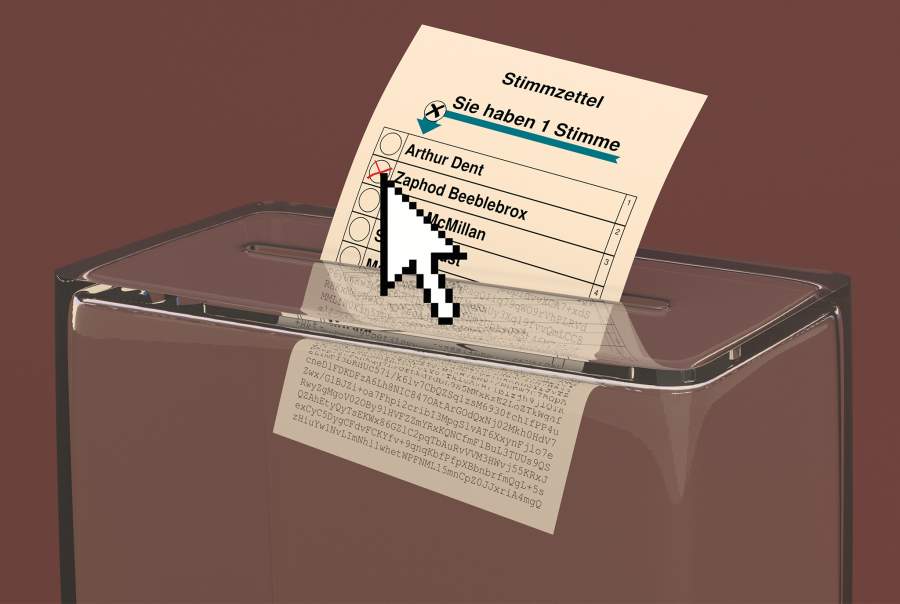

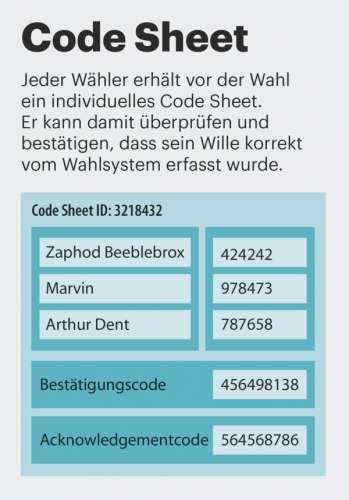

Erweitert man das Wahlprotokoll mit homomorpher Verschlüsselung [1], nimmt man dem bösen Wahlleiter die Möglichkeit, einzelne Stimmen zu entschlüsseln. Bei dieser Art von Verschlüsselung kann man einfache mathematische Operationen auf den verschlüsselten Stimmen ausführen, die den gleichen Operationen auf dem Klartext entsprechen, ohne sie dafür entschlüsseln zu müssen. Für die Wahl reicht es, die Stimmen im verschlüsselten Zustand zu addieren (homomorphe Addition).

Damit das klappt, muss man allerdings die digitale Repräsentation des Stimmzettels anpassen. Optisch ändert sich in der Bedienoberfläche nichts. Die Wahlsoftware transformiert den Stimmzettel vor der Verschlüsselung so, dass neben dem gewählten Kandidaten eine Eins und neben den nicht gewählten Kandidaten eine Null steht. Alternativ könnte man auch einen Geheimtext pro Kandidat erstellen, der entsprechend der Entscheidung des Wählers eine Eins oder Null enthält. Mit diesem Verfahren addiert man alle verschlüsselten Stimmzettel in der digitalen Wahlurne vor der Auszählung zusammen.

Durch die Addition entsteht ein Geheimtext, der das Gesamtergebnis der Wahl enthält. Dieser verrät nun nichts mehr darüber, wie die einzelnen Wähler abgestimmt haben. Die homomorphe Verschlüsselung verhindert aber nicht, dass einzelne Stimmen entschlüsselt werden. Es könnte also passieren, dass jemand aus der Wahlkommission den geheimen Schlüssel der Wahl vor dem Ende der Wahl verwendet, um ein Zwischenergebnis zu entschlüsseln. Also muss man gewährleisten, dass der geheime Schlüssel der Wahl nicht vor dem Wahlende eingesetzt wird. Dafür verteilt man sein Vertrauen auf mehrere Parteien und vertraut darauf, dass die sich nicht verschwören. Gibt es nur einen privaten Schlüssel, muss man allein dem Besitzer dieses Schlüssels vertrauen. Den privaten Schlüssel kann man aber in Teilen erzeugen, wobei nur je ein Teil an eine Partei geht. Erst wenn die verschiedenen Parteien ihre Teile zusammenlegen, entsteht der geheime Schlüssel, der das Ergebnis entschlüsseln kann. Im Prinzip funktioniert das wie eine Gruppe Piraten, bei denen jeder nur einen Teil der Schatzkarte besitzt. Dieser Trick wird als „Secret Sharing“ bezeichnet.

Damit kein Mitglied der Kommission die Wahl sabotieren kann, indem es sich weigert, seinen Schlüsselteil am Ende herauszugeben, verwendet man besser ein „Threshold-Secret-Sharing“. Dabei wird der private Schlüssel zwar in t Teilen erzeugt, um einen gültigen Schlüssel zusammenzusetzen, werden aber nur n Teile benötigt (t < u). Man verteilt also beispielsweise n = 8 Schlüsselteile an Mitglieder der Wahlkommission und vertraut darauf dass mindestens t = 5 davon bereit sind, ihren Teil zum Entschlüsseln des Ergebnisses herauszurücken. Die Annahme wäre, dass mindestens 5 Mitglieder dieser Kommission ehrlich und vertrauenswürdig handeln.

Beweisen ohne verraten

Nun erlaubt das Protokoll eine geheime Wahl. Leider entsteht dabei ein neues Problem: Was ist, wenn ein Wähler seinen digitalen Stimmzettel so manipuliert, dass er einem Kandidaten zehn Stimmen statt einer gibt? Er müsste dafür nur eine eigene Wahlsoftware programmieren, die größere Zahlen im Stimmzettel verschlüsselt. Da lediglich das Ergebnis entschlüsselt wird, würde ein solcher Angriff in der aktuellen Version des Protokolls nicht auffallen. Aber auch das kann man mit Mathematik reparieren. Der Wähler (bzw. die Wahlsoftware für den Wähler) kann nämlich einen Beweis generieren, dass sein Geheimtext in der Summe genau 1 enthält. Weil dieser Beweis nicht offenbart, welchen Kandidaten er gewählt hat, wird diese Art Beweis als „Zero-Knowledge-Proof“ bezeichnet. Bei der Stimmabgabe überprüft der Wahlurnenserver automatisch diesen Beweis und informiert den Wähler, falls er seine Stimme ablehnt.

Leider rechnet homomorphe Verschlüsselung auch mit negativen Zahlen. Es könnte also jemand einem Kandidaten 20 Stimmen geben und einem anderen Kandidaten –19. In der Summe ergibt das 1, was der Wähler beweisen könnte. Hier helfen zusätzliche Zero-Knowledge-Proofs. Diese zeigen, dass der Geheimtext der jeweiligen Stimme eine valide Wahloption enthält, also dass hinter dem Kandidaten eine Eins oder eine Null steht. Auch diese brechen das Wahlgeheimnis nicht, weil sie nicht verraten, hinter welchem Kandidaten die Eins steht. Wie vorher rechnet der Wahlurnenserver den Beweis bei der Stimmabgabe nach.

Überprüfungsmöglichkeiten für Wähler

Das Protokoll erlaubt einem ehrlichen Wähler, übers Internet geheim seine Stimme abzugeben. Die genutzte Infrastruktur, also das Internet und das Wahlgerät des Wählers (sein eigener Rechner), ist allerdings nicht immer vertrauenswürdig und kann von der Wahlkommission nicht kontrolliert oder abgesichert werden. Wähler können deswegen nicht sicher sein, dass ihre Stimmen wirklich den Wahlurnenserver erreichen. Außerdem könnte Malware auf dem Rechner des Wählers die Stimme vor dem Verschlüsseln manipulieren oder einfach löschen. Wähler sollten deswegen nachvollziehen können, ob ihre Stimmen von der Software (Wahlwebseite, Wahlurnenserver und Auszählkomponente) korrekt verarbeitet und ins Endergebnis integriert werden. Ob der Wahlurnenserver alle Stimmen korrekt ins Endergebnis integriert hat, kann man prüfen, indem man das selbst nachrechnet. Das geht, wenn der Server sowohl die verschlüsselten Einzelstimmen als auch den Geheimtext des Endergebnisses veröffentlicht.

Der nächste Schritt ist es zu zeigen, dass das entschlüsselte Endergebnis auch zum Geheimtext des Endergebnisses gehört. Sonst könnte die Wahlkommission ein beliebiges Ergebnis bekannt geben und behaupten, dass dies zum Geheimtext gehört. Den privaten Schlüssel der Wahl kann man nicht veröffentlichen, denn dann könnte jeder die verschlüsselten Stimmen von allen Wählern entschlüsseln und nachsehen, was wer gewählt hat. Also muss wieder die Mathematik aushelfen mit einem sogenannten „Proof of Decryption“. Diesen kann die Wahlkommission aus dem Geheimtext, dem Klartext, dem öffentlichem Schlüssel und dem privaten Schlüssel errechnen. Jeder, der alle Teile außer dem privaten Schlüssel kennt, kann verifizieren, dass Geheimtext und das entschlüsselte Ergebnis zusammengehören. So ist sichergestellt, dass alle Einzelstimmen auf dem Wahlurnenserver richtig zum Wahlergebnis zusammengerechnet wurden und dass dieses richtig entschlüsselt wurde. Man bezeichnet diesen Aspekt als „Tallied-as-Recorded-Verifiability“ (Gezählt-wie-empfangen-Überprüfbarkeit).

Dabei ist noch nicht sichergestellt, dass die Stimme des Wählers auch tatsächlich auf dem Wahlurnenserver angekommen ist. Der Server veröffentlicht die verschlüsselten Einzelstimmen jedoch bereits sowieso für das Nachrechnen des Gesamtergebnisses. Also kann er sie auch direkt nach dem Empfang auf einem sogenannten „Bulletin Board“ anzeigen. Das Bulletin Board ist eine Website, die einfach alle abgegebenen Stimmen auflistet. Alternativ könnte man dafür eine Blockchain verwenden. Da in die Verschlüsselung ein Zufallswert eingeht, sind alle Geheimtexte unterschiedlich und verraten ohne den privaten Schlüssel gar nichts. Der Wähler kann sich den Geheimtext seiner Stimme merken und auf dem Bulletin Board nach diesem suchen. Da der Geheimtext einer Stimme recht lang ist, kann man zusätzlich noch einen kürzeren Prüfcode berechnen, beispielsweise ein kryptographischer Hash der verschlüsselten Stimme. Diesen Prüfcode kann der Wähler dann auch per Hand vergleichen. Das heißt dann „Recorded-as-Cast-Verifiability“ (Empfangen-wie-abgegeben-Überprüfbarkeit).

Überprüfbarkeit des Wahlgeräts

Jetzt weiß der Wähler, dass seine verschlüsselte Stimme auf dem Wahlurnenserver angekommen ist und dass diese ins Endergebnis integriert wurde. Aber weiß er auch, ob seine Wahl, also der Kandidat, für den er stimmen wollte, auch tatsächlich richtig elektronisch festgehalten wurde? Konkret: Enthält der Geheimtext der Stimme auch wirklich den Kandidaten, für den der Wähler seine Stimme abgeben wollte? An dieser Stelle führt die Verschlüsselung, die zur Sicherheit und der Wahrung des Wahlgeheimnisses beigetragen hat, zu zusätzlicher Komplexität. Natürlich wurde das Wahlprotokoll zuvor auch schon komplexer, jedoch war diese zusätzliche Komplexität für den Wähler weitgehend unsichtbar. Der Wähler war bisher nicht gezwungen, mit der Verschlüsselung aktiv zu interagieren. Die zuvor beschriebene Tallied-as-Recorded-Verifiability können nämlich Wahlbeobachter prüfen, sodass die Sicherheit nicht daran hängt, ob der Wähler das System überprüft.

Der Wähler musste sich bisher lediglich authentifizieren, einen Kandidaten wählen und eine Zeichenkette vergleichen. Das Prüfen, ob ein Geheimtext den richtigen Kandidaten enthält, lässt sich aber nicht einfach automatisieren oder delegieren, denn eine betrügerische Wahlsoftware könnte die Prüfung so leicht fälschen wie die Stimme und ein externer Prüfer müsste die Entscheidung kennen, was das Wahlgeheimnis verletzt. Die „Cast-as-intended-Verifiability“ (Abgegeben-wie-gewollt-Prüfung) erfordert also, dass der Wähler sein System selbst überprüft. Dafür gibt es einige Ansätze aus der Forschung.

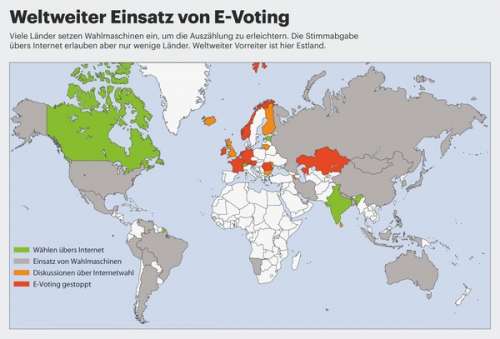

Ein Beispiel wären sogenannte „Return Codes“ (Rückgabe-Codes). Der Wähler bekommt dafür zusammen mit seinen Zugangsdaten und der Wahlbenachrichtigung noch ein Blatt mit einer Tabelle mit Kandidatennamen und zufälligen Codes (ein „Code Sheet“). In dieser Tabelle steht neben jedem Kandidaten ein dazugehöriger Return Code. Die Return Codes wurden zuvor zufällig erzeugt, ein Code Sheet mit eindeutigen Codes für jeden Wähler. Welcher Wähler welches Code Sheet erhalten hat, muss geheim bleiben.

Direkt nachdem der Wähler seine Stimme an den Wahlurnenserver übertragen hat, fragt dieser mit dem Geheimtext der Stimme den dazu passenden Return Code bei einem Codeserver an. Diesen Code schickt er mit der Eingangsbestätigung für die Stimme an den Wähler zurück. Der Wähler bekommt also fast sofort nach dem Abschicken der Stimme einen Code zum Überprüfen der Stimme angezeigt.

Nun muss er vergleichen, ob die Antwort mit dem zum von ihm gewählten Kandidaten passenden Return Code auf seinem Code Sheet übereinstimmt. Stimmen die Codes, weiß der Wähler, dass seine Wahlsoftware nicht heimlich einen anderen Kandidaten gewählt hat, sondern tatsächlich die richtige Wahloption verschlüsselt auf dem Server angekommen ist. Dass alles korrekt geklappt hat, weiß aber der Wahlurnenserver noch nicht. Hätte die Software nämlich automatisch gewählt, ohne den Wähler überhaupt zu fragen, bekäme der Wahlurnenserver davon noch nichts mit.

Deswegen befindet sich auf dem Code Sheet zusätzlich ein individueller Bestätigungscode. Passt der angezeigte Return Code zu dem Kandidaten, den der Wähler wählen wollte, kann der Wähler dies gegenüber dem Server mit seinem Bestätigungscode versichern. Der Urnenserver wertet nur Stimmen mit einem korrekten Bestätigungscode.

Hätten Angreifer dem Wähler eine bösartige Software untergeschoben, würde das dem Wähler beim Vergleichen des Code Sheets auffallen. Er würde den Bestätigungscode dann nicht oder falsch eingeben und ins Wahllokal gehen oder auf einem anderen Computer abstimmen. Ist der Bestätigungscode falsch, schließt der Wahlserver die digitale Stimme von der Auszählung aus.

Bei einem korrekten Bestätigungscode sendet der Server einen weiteren Acknowledgement-Code, um dem Wähler zu bestätigen, dass der Bestätigungscode richtig war und seine Stimme in die Auszählung integriert wird. Diesen Acknowledgement-Code findet der Wähler ebenfalls auf dem Code Sheet. Man könnte an dieser Stelle noch garantieren, dass selbst das Wahlgerät, das der Wähler verwendet, nicht herausfindet, wie dieser gewählt hat (siehe Code Voting [2]).

Jetzt ist das Protokoll von Ende zu Ende verifizierbar. Wähler können überprüfen, dass ihr Wille korrekt festgehalten wurde, dass ihre abgegebene Stimme den Wahlurnenserver ohne Manipulation erreicht hat und dass der ihre Stimme korrekt in das Endergebnis integriert hat.

Das Protokoll verhindert oder entdeckt dabei Manipulationen durch eine fehlerhafte oder manipulierte Wahlsoftware und eine unehrliche Wahlbehörde, wenn genug Wähler verifizieren. Außenstehende Angreifer, welche das Wahlgeheimnis brechen wollen, werden unter den beschriebenen Annahmen verhindert. An der Einschränkung erkennen Sie, dass damit leider nicht alle denkbaren Angriffsszenarien abgedeckt sind.

Mit der Waffe an der Schläfe

Einen weiteren Angriff auf Wahlen stellen Stimmenkauf und Wählerbedrohung dar. Unabhängig von der eingesetzten Technik kann nie ausgeschlossen werden, dass es Dritte gibt, die eine Wahl durch Bestechung, Einschüchterung oder sogar Gewalt manipulieren wollen. In Deutschland ist das vielleicht kein naheliegendes Szenario, in einigen afrikanischen Ländern beispielsweise sind Stimmenkauf und Bedrohung jedoch reale Probleme. Auch im häuslichen Kontext könnte es zu einer Beeinflussung kommen. Das ist oft nicht mal böse gemeint, sorgt aber dafür, dass Wähler entgegen ihres Willens abstimmen.

Das beschriebene Protokoll ist vor diesen Angriffen nicht sicher. Es gibt aber Systeme, die speziell dieses Problem adressieren. Das wohl bekannteste ist JCJ/Civitas [3], jedoch muss sich da vor allem in puncto Benutzbarkeit noch einiges tun, bevor ein solches Protokoll einsatzbereit für reale Wahlen wird.

Wählen wir bald digital?

Das beschriebene Wahlprotokoll zeigt, dass eine geheime und Ende-zu-Ende-verifizierbare Wahl übers Internet durchaus möglich ist. Wähler können damit bequem von zu Hause oder aus dem Urlaub übers Internet wählen und prüfen, ob ihre Stimme korrekt ins Endergebnis einfließt. Verglichen mit der Briefwahl ist das sogar sicherer. Nachdem der Stimmzettel in den Postkasten eingeworfen wurde, kann der Briefwähler nämlich nicht weiter nachvollziehen, was damit passiert. Selbst wenn er den Stimmzettel im Wahlamt abgibt, weiß er nicht mehr, als dass der Stimmzettel im Wahlamt ankam. Die Auszählung kann er dabei nicht überprüfen und auch nicht, ob das Wahlamt seine Stimme nicht einfach verschwinden lässt.

Durch ihre Komplexität haben Internetwahlen aber auch Nachteile. Das Internet ist immer noch eine unsichere Infrastruktur und selbst wenn alle bekannten Attacken in der Planung und Entwicklung bedacht wurden, so wird es immer „Zero-Day-Attacks“ geben, an die vorher niemand gedacht hat. Kryptografie und Zero-Knowledge-Proofs erfordern ein tiefgehendes Vorwissen, das viele Wähler nicht haben. Der größte Teil der Wähler müsste sich daher auf unabhängige Experten verlassen, welche die Wahl beobachten und die Software kontrollieren. Bei Cast-as-Intended-Verifiability (Prüfen ob die Software die richtige Option verschlüsselt hat) können die aber nichts mehr zentral überprüfen. Enorm wichtig ist auch, dass die Wahlsoftware so gestaltet ist, dass alle wesentlichen Schritte leicht verständlich, sehr gut benutzbar und für alle Wähler nachvollziehbar sind.

Möglicherweise sind Sie jetzt verwirrt, weil Sie von E-Voting bisher hauptsächlich im Zusammenhang mit Sicherheitslücken gehört haben. Das liegt daran, dass zum E-Voting auch Wahlmaschinen zählen, die im Wahllokal stehen und die Auszählung beschleunigen sollen. Bei vielen dieser Maschinen wurden Sicherheitslücken entdeckt, die das Wahlgeheimnis gefährdeten oder Manipulationen erlaubten. Das Debakel um die bei der Bundestagswahl eingesetzte Software PC-Wahl zeigt beispielhaft, wie wenig die Hersteller bei der Implementierung auf Sicherheit geachtet haben. Auch die Entscheidung für Security by Obscurity (Absichern durch ein Verschleiern der Funktionsweise) und damit gegen einsehbare Quelltexte und eine Überprüfung des Codes durch externe Experten hat sich als Fehler erwiesen. Richtig umgesetzt könnten elektronische Wahlen die Sicherheit jedoch sogar verbessern und zusätzlichen Wählern die Möglichkeit eröffnen, überhaupt an der Wahl teilzunehmen. Die Probleme mit Wahlcomputern zeigen aber auch, dass man nie vorschnell der konkreten Implementierung einer Wahlsoftware vertrauen sollte, denn in jeder Software können Fehler stecken.

Ob und in welcher Form Wahlen digitalisiert werden sollten, hängt neben den technischen Herausforderungen auch an den Anforderungen, die unsere Gesellschaft an die Demokratie stellt. Beispielsweise könnten Internetwahlen mehr direkte Demokratie erlauben. Auch flexiblere Delegationen oder Auszählverfahren mit mehr als einer Wahloption wären möglich. Nur manches davon geht bei klassischen Urnenwahlen mit Wahlzetteln. Hier kann nur eine gesellschaftliche Diskussion klären, welche Demokratie die Informationsgesellschaft der Zukunft braucht.

Die internationale Forschungsgemeinschaft entwickelt fortlaufend neue, immer bessere Protokolle, um sichere Internetwahlen zu ermöglichen. Die Materie ist jedoch komplex und die Angriffsvektoren sind vielfältig. Ein Teil der Forschungsliteratur beschäftigt sich dabei nur mit möglichen Angriffen. Auf dieser Basis muss man abwägen, ob die Vorteile von Internetwahlen die Risiken überwiegen. Die Entwicklung einer Implementierung sollte die Sicherheit an erste Stelle stellen und neueste Standards erfüllen. Außerdem sollten die Quelltexte lange vor dem ersten Einsatz veröffentlicht werden, damit auch externe Experten das Programm prüfen können.

Ob Deutschland je Internetwahlen nutzen wird, ist jedoch keinesfalls eine rein technische Frage. Im Jahr 2009 formulierte das Bundesverfassungsgericht Leitsätze für den Einsatz von Wahlcomputern bei deutschen Wahlen. Diese müssen das sogenannte Öffentlichkeitsprinzip erfüllen. Es besagt: „Beim Einsatz elektronischer Wahlgeräte müssen die wesentlichen Schritte der Wahlhandlung und der Ergebnisermittlung vom Bürger zuverlässig und ohne besondere Sachkenntnis überprüft werden können.“ Ob genau dies auf ein Internetwahlprotokoll zutrifft, können also nur die Juristen zusammen mit Experten entscheiden. (jme@ct.de)

Forschungsliteratur:ct.de/ys5b