Ransomware lernt neue Tricks

Ende März tauchte der Erpressungs-Trojaner Petya auf, der den Master Boot Record (MBR) der Festplatte manipuliert, um den gesamten Rechner zu blockieren. Anschließend zwingt er Windows per Bluescreen zum Neustart. Danach meldet sich nicht mehr das installierte Betriebssystem, sondern der Schädling mit seiner Erpresser-Botschaft. Bei Redaktionsschluss war noch nicht klar, ob und wie der Schädling verschlüsselt. Auch TeslaCrypt hat neue Tricks gelernt: Version 4.0 hängt keine Namenszusätze mehr an verschlüsselte Dateien. Das macht es für Opfer schwerer zu verstehen, was mit ihren Dateien passiert ist. Darüber hinaus soll der Trojaner mehr Informationen (DigitalProductID, MachineGuid und SystemBiosDate) über den infizierten Computer auslesen können, um daraus den individuellen Schlüssel zu erzeugen. Dieser verbleibt außer Reichweite der Opfer auf den Command-and-Control-Servern der Kriminellen. Aktuell ist kein Weg bekannt, die Verschlüsselung zu knacken.

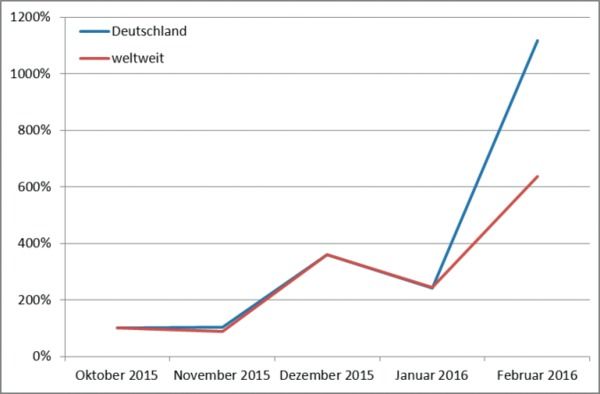

Ein weiterer neuer Krypto-Trojaner namens Surprise fällt durch seinen ungewöhnlichen Verbreitungsweg auf: Betroffene berichten, dass er vermutlich über die Fernwartungs-Software TeamViewer aufs System geschleust wurde. Anscheinend missbrauchen die Täter kompromittierte TeamViewer-Accounts, um sich mit den Rechnern der Opfer zu verbinden und die Infektion anzustoßen. Wie verbreitet das Problem Ransomware insbesondere in Deutschland ist, geht aus einer kürzlich veröffentlichten Dokumentation des Bundesamts für Sicherheit in der Informationstechnik (BSI) hervor: Hierzulande wurden im Februar mehr als zehn Mal so viele Erpressungs-Trojaner gesichtet wie noch drei Monate zuvor im November 2015. Weltweit stieg die Verbreitung immerhin um das Sechsfache an. Als Hauptverursacher der aktuellen Trojaner-Schwemme in Deutschland sieht das nationale IT-Lagezentrum den über Spam-Mails verteilten Erpressungs-Trojaner Locky. Wie man sich vor solcher Ransomware schützt und was man im Fall der Fälle noch retten kann, haben wir ausführlich in c’t 7/16 beschrieben. (des@ct.de/rei@ct.de)

BSI-Dokumentation zu Ransomware: ct.de/y9b9