Facebook integriert Tor in seine Android-App

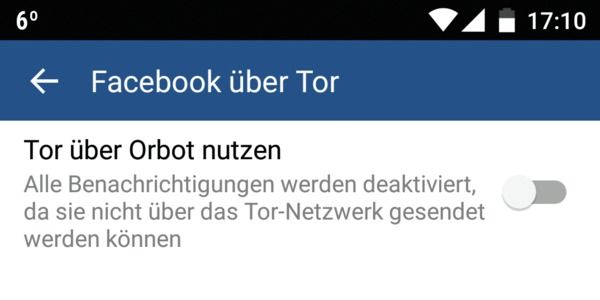

Facebooks Android-App unterstützt nun offiziell das Anonymisierungs-Netzwerk Tor. Um Facebook mobil über Tor aufzurufen, muss der Anwender zusätzlich die Android-App Orbot installieren, welche die eigentliche Verbindung zum Tor-Netz herstellt. Dann kann man bei den Einstellungen der Facebook-App spezifizieren, dass sämtlicher Netzwerk-Traffic des sozialen Netzwerks über Tor laufen soll. Allerdings muss man dann auf die Facebook-Benachrichtigungen verzichten: Diese werden über Googles Server geroutet, weshalb die Facebook-App sie zur Sicherheit deaktiviert.

Facebook bietet bereits seit einiger Zeit einen Onion-Dienst an, über den sich Desktop-Anwender mit der Webseite verbinden können. Dabei profitieren sie auf dem ganzen Übertragungsweg von der Ende-zu-Ende-Verschlüsselung des Tor-Netzwerks und umgehen das Sicherheitsrisiko von Exit Nodes. Wer sich per Tor mit Facebook verbindet, bleibt natürlich gegenüber dem sozialen Netzwerk nicht unbedingt anonym, aber immerhin verschleiert dieser Weg die IP des genutzten Internetzugangs. Außerdem lassen sich so lokale Websperren umgehen, und die Ende-zu-Ende-Verschlüsselung des Tor-Netzes schützt gegen Angriffe durch Dritte.

Man sollte sich allerdings bewusst sein, dass Tor-Traffic Aufmerksamkeit erregt und gesteigerte Überwachung nach sich ziehen könnte. (fab@ct.de)

Orbot im Google Play Store: ct.de/ywkv