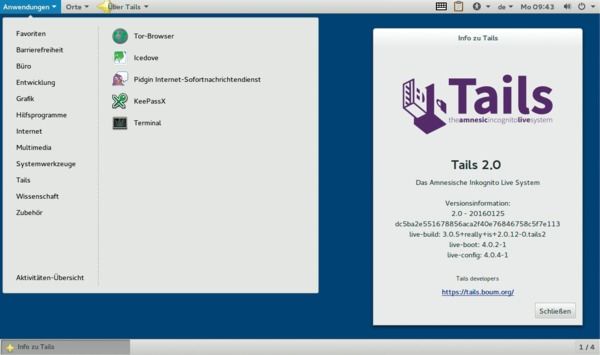

Tails 2.0: Anonymisierungs-OS mit neuem Unterbau

Die zum anonymen und spurenfreien Surfen entwickelte Distribution Tails verwendet jetzt Debian 8 (Jessie) als Fundament. Dadurch liegt jetzt frischere Software bei, was nebenbei auch die Unterstützung für aktuelle Hardware verbessert. Zum Surfen ist der Tor-Browser 5.5 vorinstalliert, der auf einer aktuellen Langzeit-Support-Ausgabe von Firefox aufbaut. Als E-Mail-Client liegt nicht mehr Claws Mail bei, sondern Debians Thunderbird-Ableger Icedove. Der Systemstart erfolgt bei Tails 2.0 mit Systemd, was eine bessere Sandbox-Umgebung für einzelne Prozesse ermöglicht und das Betriebssystem sicherer machen soll. Als Desktop-Oberfläche dient der Klassik-Modus von Gnome 3.14, der sich ähnlich bedienen lässt wie die zuvor eingesetzte Gnome-2-Oberfläche. Mit dem Wechsel geht allerdings der Windows-Tarn-Modus verloren; dieser zeigte eine Windows-ähnliche Oberfläche, mit der man den Einsatz von Tails an öffentlichen Orten verschleiern konnte. Die Entwickler suchen noch nach Mitstreitern, um den Tarnmodus wiederzubeleben. (thl@ct.de)