Firefox erst einmal wieder mit SHA-1

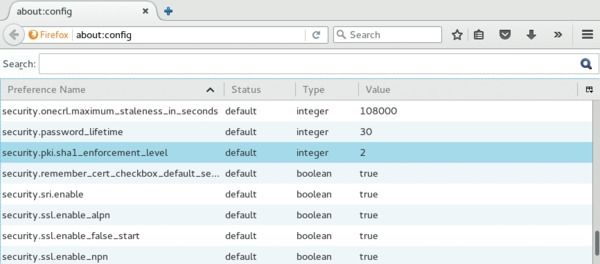

Anfang des Jahres hatte Mozilla planmäßig damit angefangen, die als unsicher geltenden SHA-1-Zertifikate für SSL/TLS-Verbindungen in Firefox zurückzuweisen. Da dies bei einigen Nutzern zu Problemen führte, machten die Entwickler diesen Schritt mit einem Update wieder rückgängig. Auslöser für den Rückzieher sind Sicherheits-Produkte, die Man-in-the-Middle-Entschlüsselung durchführen. Darunter Web-Filter und Anti-Viren-Software, die verschlüsselten Traffic aufmachen muss, um den Inhalt zu untersuchen. Viele Produkte kommen nicht damit zurecht, dass der Browser die von ihnen verteilten SHA-1-Zertifikate nicht akzeptiert. Probleme bereiten auch die Web-Zugänge einiger Router. Laut Mozilla arbeiten viele Hersteller daran, das Problem in ihren Geräten zu lösen. Bis dahin will man weiterhin SHA-1-Zertifikate erlauben. (fab@ct.de)