Hintereingang inklusive

Fatales Sicherheitsleck beim Smart-Home-System von Loxone

Die bequeme Steuerung aus der Ferne per Handy ist bei vielen Smart Homes heute Standard. Doch mit dem Komfort steigt auch das Sicherheitsrisiko – vor allem, wenn der Hersteller des Systems wie im vorliegenden Fall bei der Umsetzung zu sorglos agiert.

Hersteller von Smart-Home-Lösungen stecken in einer Zwickmühle: Sie müssen zum einen dafür sorgen, dass ihre Systeme schnell und einfach einzurichten und zu bedienen sind, damit ihre Kunden das Gefühl eines echten Zugewinns an Wohnqualität bekommen. Zum anderen müssen sie sicherstellen, dass die Anlagen wirksam vor Angriffen geschützt sind – insbesondere, wenn sie für Fernzugriffe mit dem Internet verbunden werden.

Welche fatalen Konsequenzen es haben kann, wenn dieser Drahtseilakt misslingt, zeigt sich an einem aktuellen Fall, der sich um das Smart-Home-System des österreichischen Herstellers Loxone Electronics dreht – einem Unternehmen mit über 50.000 Kunden. Loxone liefert seine Steuerzentralen nicht nur mit einem schlecht gesicherten Zugang aus, sondern stellte gleich noch Wegweiser zu den mit dem Internet verbundenen Systemen auf. Musste man im Falle der Alarmanlagen mit Sicherheitsleck aus [1] noch Scanner-Portale bemühen, um verwundbare Systeme zu ermitteln, reichte hier ein kleines Skript.

Das eröffnet ein gewaltiges Missbrauchspotenzial: Schließlich werden über Loxone-Anlagen nicht nur Sensoren und Aktoren aus den Bereichen Beleuchtung, Energie, Heizung und Kühlung, Rolladen und Audiosystemen angebunden, sondern auch sicherheitskritische Komponenten wie Alarmanlagen, IP-Kameras und Zugangssysteme für Türen und Garagentore.

Kriminelle hätten hier also nicht nur wie bei den in [1] aufgeführten Anlagen einen Alarm deaktivieren können, um danach gewaltsam einzubrechen. Über die schlecht gesicherten Loxone-Syseme hätten sie sich mit einem Tipp auf ihrem Smartphone selbst Zutritt zum Haus oder zur Wohnung verschaffen können – ohne dabei Spuren zu hinterlassen. Das ist ein Albtraum für Eigentümer und Mieter – auch aus versicherungsrechtlicher Sicht (siehe Kasten auf S. 74).

Suchspiel

Dass c’t vom Sicherheitsleck im Loxone-System erfuhr, ist einem Zufall zu verdanken: Leser Thomas Schäfer (Name von der Redaktion geändert) war er eigentlich nur auf der Suche nach einer Smart-Home-Lösung für sein Heim und beschäftigte sich daher mit verschiedenen Systemen. Ein besonderes Augenmerk legte er dabei darauf, wie die Hersteller jeweils die Fernzugriffe realisiert und gesichert hatten. Schließlich wollte auch er sein künftiges System über das Web ansprechen können – aber nicht auf Kosten der Sicherheit.

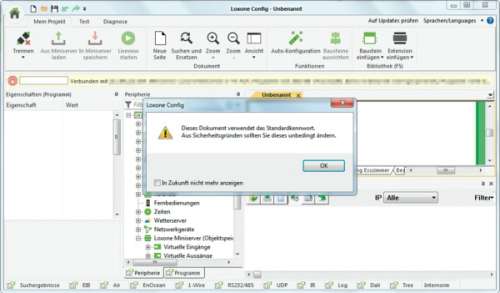

Unter anderem schaute sich Schäfer Loxone an – und bemerkte, dass der Hersteller seine Heimautomationsserver mit dem Standardbenutzernamen „admin“ und dem Passwort „admin“ ausliefert. Zudem hatte es Loxone versäumt, die Anbindung des Servers ans Internet von einer Änderung der Login-Daten abhängig zu machen. Es erschienen zwar Warnungen, die ließen sich aber wegklicken.

In der Kombination ist dies ein epischer Missgriff. Schlecht geschützte Internetanbindungen sind nicht nur theoretisch gefährdet – da sie sich leichter ermitteln lassen, als viele denken: Forscher haben bereits mehrfach das gesamte Internet in unter einer Stunde gescannt. Sie nutzen dabei hoch optimierte Scanner wie ZMap, mit denen sie den gesamten IP-Adressbereich systematisch abgrasen und alle offen erreichbaren Dienste protokollieren. Das ist kein Hexenwerk, sondern auch für etwas belesenere Einbrecher durchführbar.

Sahnehäubchen

Doch Schäfer erkannte, dass man nicht mal einen Scanner bemühen musste. Loxone hatte selbst ein Einfallstor geschaffen – mit seinem für Kunden kostenlosen „Loxone Cloud DNS“-Dienst als Alternative zu (weiterhin nutzbaren) DDNS-Diensten wie No-IP oder DynDNS. Der Dienst sorgt dafür, dass die „Miniserver“ genannte Schaltzentrale im Smart Home stets über die App oder über sein Webinterface erreichbar bleibt, auch wenn sich die IP-Adresse des heimischen Internetzugangs ändert.

Stutzig machte Schäfer, dass der Dienst als einheitlichen Aufruf die Webadresse „http://dns.loxonecloud.com/<MAC-Adresse-des-Miniserves>“ nutzt. Die Adressen der Server beginnen stets mit 504Fxxxxxxxx. Das brachte Schäfer zu zwei Vermutungen, die sich später als ein Teil des Schlüssels für einen erfolgreichen Angriff herausstellen sollten: Zum einen ging er davon aus, dass Loxone die Adressen aufsteigend vergibt. Zum anderen schloss er aus, dass bereits mehr als 65.535 Server verkauft wurden – womit sich die Adressen des Loxone-Dienstes nur hinsichtlich der letzten vier Ziffern (0000 bis FFFF) unterscheiden würden.

Die mittleren vier Stellen musste er nicht einmal durchprobieren: Im offiziellen Tutorial zur Inbetriebnahme war eine gültige Seriennummer nach dem aus der Dokumentation bekannten Schema 504Fxxxxxxxx vollständig zu sehen.

Als Schäfer Loxones DDNS-Dienst ausprobierte, erkannte er zudem, dass das Unternehmen diesen mittels HTTP-3xx-Weiterleitungen realisiert. Der Webserver des Dienstes antwortet dem anfragenden Client also, dass die angeforderte Ressource verschoben wurde und nun unter einer neuen URL erreichbar ist. Durch die Übermittlung eines Statuscodes werden alle Anfragen auf die neue Ziel-URL, sprich die tatsächliche aktuelle IP-Adresse des Servers, weitergeleitet.

Um seine Vermutungen zu überprüfen, musste Schäfer folglich nur ein kleines Python-Skript schreiben, das nacheinander die Adressen des Loxone-Dienstes mit der wechselnden 4-stelligen Endung aufrief und dann jeweils prüfte, ob eine passende Weiterleitung eingerichtet war. Als größte Herausforderung erwies sich, dass Loxone den Dienst auf Amazons Cloud-Dienst laufen lässt, der sich bei zu vielen aufeinander folgenden Anfragen beschwerte.

Am Ende kam das Skript auf 4360 Treffer – eine gute Ausbeute, da Loxones Cloud Service nicht ab Werk eingerichtet ist, sondern vom Nutzer oder Installateur konfiguriert werden muss und eine Port-Weiterleitung am Router notwendig macht. Die Einrichtung wurde aber unter anderem in einem Videotutorial erläutert.

Bei einem Probelauf waren über 110 Anlagen in ganz Europa per Standard-Passwort zugänglich. Ein Teil davon befand sich in Privathäusern (einschließlich Ferienhäuser), andere in Gewerbeobjekten. Die Zahl hätte noch höher ausfallen können, da Anlagen, auf die der Loxone-Dienst weiterleitete, eventuell gerade offline waren.

Angriffszenarien

Da nach der Weiterleitung durch den Loxone-Dienst die tatsächliche IP-Adresse in der Adresszeile des Webbrowsers auftaucht, können Einbrecher die Anlagen geografisch grob orten. Zudem sieht Loxone vor, im System den Standort für lokale Dienste wie Rolladensteuerung nach Sonnenaufgang und -untergang einzutragen. Manche Nutzer hinterlegen hier sogar die komplette Anschrift – und geben dem Server zugleich noch ihrem Familiennamen.

In einem Fall führte die Adresse zur Website eines Immobilienmaklers: Dort wurde das Haus mitsamt schlecht gesicherter Loxone-Anlage zum Verkauf angeboten. Denkbar also, dass die neuen Eigentümer unbekümmert eingezogen wären, sich über das vorhandene Smart-Home-System gefreut hätten und nicht auf die Idee gekommen wären, dass dieses praktisch ungeschützt Hackerangriffen ausgesetzt ist.

Zum Kasten: Das sagt der Verbraucherschutz

Nicht selten sollen IP-Kameras das Heim sichern. Wer die Kontrolle über den Videofeed übernimmt, kann somit in die Privat- und Intimsphäre der Bewohner eindringen. Viele Kameras legen bei Bewegungen in ihrem Blickfeld automatisch ein Video mit Datum und Uhr auf einem Server ab. Da man diese Aufnahmen häufig mit einem Klick über das Webinterface von Loxone abrufen kann, hätten Eindringlinge Zugriff auf ein Videoarchiv gehabt, aus dem sich problemlos Bewegungsprofile erzeugen lassen.

Schäfer stieß bei seinen Versuchen unter anderem auf ein Haus mit einer direkt am Garagentor installierten Kamera. Über die Videoaufzeichnungen hätten Kriminelle prüfen können, wann welcher der Wagen gewöhnlich abgestellt wird. Praktischerweise steuerte das Loxone-System dort auch das Garagentor und die Alarmanlage.

Doch selbst ohne Alarmanlage, Toröffner und Anwesenheitskontrolle ist das Loxone-Webinterface für Einbrecher interessant: Schließlich lassen sich daran, dass zu bestimmten Zeiten keine Verbraucher im Haus eingeschaltet sind, Rückschlüsse auf die An- beziehungsweise Abwesenheit der Bewohner ziehen. In einigen Loxone-Systemen sind sogar explizit Anwesenheitssimulationen definiert, die auf der Oberfläche mit Start- und Endzeit angezeigt werden. Praktisch eine Einladung an ungebetene Besucher.

Sahnehäubchen

Damit war aber noch immer nicht das ganze Ausmaß des Sicherheitslecks erfasst: Loxone ermöglicht auch die Konfiguration des Miniservers über das Internet – mittels einer Client-Software namens „Loxone Config“, die sich von der Homepage des Anbieters frei herunterladen lässt.

Damit diese Fernkonfiguration möglich ist, muss bei der Einrichtung des Remote-Zugriffs unter „Loxone Miniserver konfigurieren“ ein Haken im Kasten „Loxone Config erlauben diesen Miniserver über das Internet konfigurieren zu dürfen“ gesetzt werden. Eine zusätzliche Sicherheitsstufe gibt es für diesen erweiterten Zugang nicht: Wer über die IP-Adresse des Loxone-DNS-Dienstes und dem Login via admin/admin auf die Weboberfläche des Servers kommt, gelangt mit dieser Kombination über das Config-Programm von jedem Windows-Rechner auch in die Konfiguration. Hier lassen sich praktisch beliebige Änderungen vornehmen, Geräte ein- und ausschalten und die Protokollierung von Zugriffen unterdrücken.

Zum Kasten: Das können Loxone-Nutzer tun

Nach Angaben von Loxone werden 85 bis 90 Prozent der Anlagen von Partner-Unternehmen installiert, die dafür eine Schulung erhalten haben. Nun könnte man annehmen, dass die aufgefundenen Systeme mit dem admin/admin-Login nur die 10 bis 15 Prozent betreffen, die von Privatpersonen in Eigenregie installiert wurden. Laut Schäfer konnte man aber zumindest in zwei Fällen anhand der Einträge in der Konfiguration des Servers davon ausgehen, dass die Anlagen von Dienstleistern aus dem Smart-Home-Bereich eingerichtet worden waren. Auch sie hatten folglich das Standard-Login trotz Warnung nicht geändert – eventuell, um sich die Fernwartung zu erleichtern.

Konfrontation

Da Thomas Schäfer kein Interesse daran hatte, den Nutzern des Loxone-Systems Schaden zuzufügen, nahm er keine Einstellungen in den Servern vor, sondern protokollierte seine Erkenntnisse lediglich und weihte am Ende c’t in seinen Fund ein.

Nachdem wir das übergebene Material gesichtet und das beschriebene Sicherheitsleck nachvollzogen hatten, konfrontierten wir die Geschäftsführung von Loxone Electronics mit den Erkenntnissen. Mit-Eigentümer und CEO Martin Öller richtete daraufhin umgehend eine interne Task Force ein, die als Sofortmaßnahme den hauseigenen DDNS-Dienstes für Heimserver mit unsicheren Zugangsdaten sperrte.

Dabei nutzt der Hersteller einen im Miniserver integrierten Webservice, der ein Abrufen von Informationen ermöglicht. Meldet der Heimserver auf Loxones Abfrage, dass admin/admin gesetzt ist, kommt er auf eine Blacklist. Loxone hält diese Liste nach eigenen Angaben durch eine intelligente Routine aktuell. Diese Lösung hat den Vorteil, dass die Nutzer des System nicht selbst handeln oder gar erst ein Update einspielen mussten. Zusätzlich wurde eine Meldung an alle Nutzer der Loxone App ausgeliefert, die noch einmal über die Gefahren eines unsicheren Logins hinwies.

Eine von uns durchgeführte Kontrolle ergab, dass die von Loxone ergriffenen Maßnahmen schon nach kurzer Zeit Früchte trugen und die Zahl der Heimserver mit Standard-Passwort drastisch abnahm. Allerdings können Kunden momentan und auch weiterhin „admin/admin“ verwenden: „Eine Änderung der Standard-Zugangsdaten werden wir auch in Zukunft nur dann erzwingen, wenn der Kunde unseren DNS-Dienst verwendet“, so der Dienst.

Ein Scan bestätigte, dass sich noch mit dem Standard-Passwort gesicherte Systeme finden ließen. Darauf angesprochen, erklärte Loxone, dass es seitens des Unternehmens „nicht möglich und auch nicht gewollt“ sei, auf die Installationen der Kunden zuzugreifen und hier ein Update oder eine Änderung durchzuführen. „Der Miniserver gehört dem Kunden, inklusive seiner Daten“, so Loxone. Tausende von Partner hätten interne Installationen – teilweise zu Testzwecken, die nur in deren internem LAN verfügbar sind. „Ein Zwang zu individuellen Zugangsdaten würde hier zu großem Unmut führen und sehen wir nicht als erforderlich“, so das Unternehmen.

Um das System von außen erreichbar zu machen, bedarf es laut Loxone fachlicher Netzwerk-Kenntnisse, um alle Einstellungen an etwaigen Firewalls und Routern vorzunehmen. „Setzt jemand all diese Schritte und verwendet dabei Standard-Zugangsdaten, so hat er selbst die Verantwortung dafür zu tragen. Um es bildlich auszudrücken: Lässt jemand sein Fahrzeug unversperrt am Parkplatz stehen, so trägt er dafür die Verantwortung selbst. Dies wird auch so bleiben“, so Loxone.

Wer als Loxone-Kunde weiß, dass seine Anlage mit dem Internet verbunden ist und noch das Standard-Passwort nutzt beziehungsweise sich diesbezüglich nicht sicher ist (etwa weil das System von einem Dienstleister installiert wurde), sollte daher umgehend den Ratschlägen im Kasten „Das können Loxone-Nutzer tun“ oben auf dieser Seite folgen. (nij@ct.de)