Passwort-Auswürfler

Lokale Admin-Passwörter in der Windows-Domäne verwalten

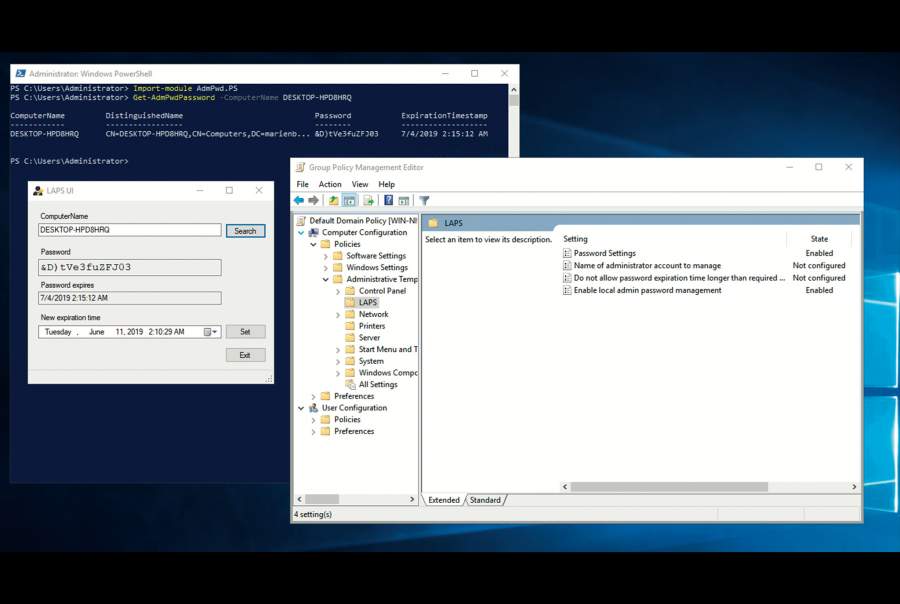

Das lokale Admin-Passwort ist in vielen Windows-Domänen auf allen Clients identisch, und wird fahrlässigerweise häufig von Admin-Generation zu Generation weitergegeben. Dabei gibt es mit LAPS ein Werkzeug, das die lokalen Passwörter unter Verwaltung des Active Directorys stellt.

Wäre die Welt perfekt, müsste sich der Windows-Admin an einem Client-PC in der Domäne niemals lokal anmelden. Schließlich wird Software über eine Verteil-Infrastruktur installiert, Updates werden automatisch eingespielt und alle Einstellungen kommen per Gruppenrichtlinie. In der Praxis ist es leider dennoch immer mal wieder nötig, sich lokal anzumelden – zum Beispiel, um im Falle eines Netzwerkproblems nach dem Fehler forschen zu können. Daher lässt sich der Admin als Hintertür den lokalen Benutzer „Administrator“ offen und vergibt ein Kennwort, gern für das ganze Haus das gleiche, und dokumentiert es an sicherer Stelle an der Pinnwand im Büro. In großen Umgebungen passiert das gern schon während der automatisierten Installation. Die Nachteile sind offensichtlich: Verlässt ein Admin das Unternehmen, der das Universalkennwort kennt, wird wohl niemand loslaufen und auf allen Clients ein neues Admin-Kennwort einrichten. Hat ein Unbefugter den Notizzettel gefunden, fehlt es typischerweise ebenso an einer probaten Reaktion.

Naheliegend ist es daher, den lokalen Account per Gruppenrichtlinie einzurichten und das Kennwort zu vergeben. Von diesem Verfahren rät Microsoft aber explizit ab – das Kennwort landet in einer XML-Datei im Netzlaufwerk „SYSVOL“ auf dem Domaincontroller und wird mehr aus kosmetischen Gründen mit einem 32-Bit-Schlüssel verschlüsselt, der obendrein noch bekannt ist. Selbst ein Durchschnittsnutzer könnte auf die Idee kommen, dieses Netzlaufwerk zu öffnen, die passende XML-Datei zu suchen und das Attribut „cpassword“ zu entschlüsseln (den Schlüssel verrät Microsoft, zu finden über ct.de/y7df). Die Leserechte, die Nutzer in „SYSVOL“ haben, reichen dafür aus. Für Angreifer, die schon eine Maschine übernommen haben und sich im Netzwerk ausbreiten wollen, ist das erst recht ein großzügiges Angebot, den lokalen Administrator zu übernehmen, vorbei an sämtlichen Beschränkungen der Domäne.