Fundament abdichten

Wie die Linux-Welt auf Meltdown & Spectre reagiert

Die Kernel-Entwickler haben schon seit Wochen mit Hochdruck an Maßnahmen gegen Meltdown gearbeitet, daher waren die zeitnah verfügbar und gut dokumentiert. Das Immunisieren gegen Spectre dauert länger. Ein Grund dafür: Es stehen zwei Schutztechniken zur Wahl.

Alle angebotenen Betriebssystem-Updates in den nächsten Wochen immer zügig einspielen und alles wird gut? Ja, für Linux-PCs zum Office-Einsatz und Internet-Surfen dürfte das nach jetzigem Kenntnisstand ausreichen. Wer anspruchsvollere Aufgaben bearbeitet oder Server mit Linux betreibt, sollte aber genauer hinsehen: Zum Schutz vor Meltdown und Spectre (siehe S. 58) gibt es einen ganzen Strauß von Maßnahmen, an deren Details obendrein noch fleißig geschraubt wird. Kein Wunder also, dass man bislang bei kaum einer Distribution vollständig geschützt ist. Immerhin ermöglicht Linux Einblicke in die Gegenmaßnahmen, von denen die Windows-Welt nur träumen kann. Obendrein können Linuxer einzelne Schutztechniken leicht abschalten, die Systeme verlangsamen.

Isolieren gegen Meltdown

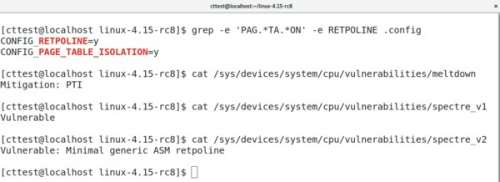

Gegen Meltdown schützen neue Linux-Kernel mit Page Table Isolation (PTI; manchmal auch Kernel PTI und daher KPTI genannt). Der eigens entwickelte Ansatz ähnelt den Meltdown-Gegenmaßnahmen von Windows: Im Adressraum eines Prozesses ist nicht mehr der ganze Kernel-Speicher eingeblendet, sondern nur noch ein sehr kleinen Teil davon, der zur Interaktion zwischen Programm und Kernel unerlässlich ist (siehe S. 62).