VPNFilter: Über 500.000 Router und NAS-Geräte infiziert

Mindestens eine halbe Million Geräte sind unter der Kontrolle vermutlich staatlicher Angreifer. Das Erschreckende: Die Autoren der Schadsoftware VPNFilter haben einen Schalter eingebaut, der die infizierten Systeme auf Befehl zerstört. Das Bot-Netz besteht vor allem aus Routern und Netzwerkspeichergeräten (NAS). Auf denen installierten die Angreifer eine raffinierte, mehrstufige Malware namens VPNFilter. Die infizierten Geräte befinden sich in insgesamt 54 Ländern; die mit Abstand meisten haben die Entdecker von Cisco Talos in der Ukraine lokalisiert. Deutschland folgt mit über 30.000 infizierten Geräten auf Platz zwei der Verbreitungsstatistik, erklärte Talos gegenüber c’t.

Die Schadsoftware besteht aus mehreren Stufen. Die erste nistet sich permanent im System ein und lädt dann die eigentlichen Schadfunktionen nach (Stage 2). Diese wiederum lassen sich durch zusätzliche Module um weitere Funktionen erweitern (Stage 3). Darüber, was der eigentliche Zweck der Malware ist, lässt sich Talos nicht sonderlich genau aus. Beunruhigend ist jedoch, dass eines der gesichteten Stage-3-Module offenbar industrielle Steuerungssysteme belauscht (Modbus, SCADA).

Eine besonders besorgniserregende Funktion von VPNFilter stellt Talos in den Vordergrund: Die Autoren haben eine Funktion eingebaut, die das infizierte Gerät auf Zuruf unbrauchbar macht. Konkret überschreibt VPNFilter nach einem „kill“-Befehl die ersten 5000 Byte des ersten Block-Devices (/dev/mtdblock0), was dazu führt, dass es nicht mehr startet. Das ermögliche es den Besitzern des Bot-Netzes, „eine zerstörerische Attacke im großen Stil“ loszutreten.

Wie die Schadsoftware auf die Geräte kam, ist noch nicht bekannt. Aber alle untersuchten Opfer sind zum einen direkt über das Internet zu erreichen und weisen zum anderen entweder Standard-Zugangspasswörter oder andere bekannte Sicherheitslücken auf. Deshalb geht Talos „mit hoher Wahrscheinlichkeit“ davon aus, dass dabei keine bislang unbekannten Sicherheitslücken (0days) im Spiel sind.

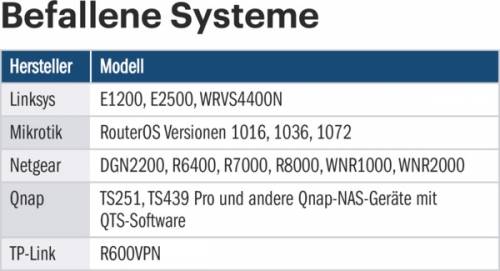

VPNFilter wurde bisher auf Netzwerkgeräten von Linksys, MikroTik, Netgear und TP-Link aus dem SOHO-Bereich entdeckt. Außerdem nistete sich VPNFilter auf NAS-Geräten des Herstellers QNAP ein (siehe nebenstehende Tabelle ). Allerdings ist nicht sichergestellt, dass diese Liste vollständig ist. Talos und auch US-Behörden wie das FBI empfehlen vorsichtshalber, einen Neustart aller Router und NAS-Systeme durchzuführen.

Ein solcher Neustart eines infizierten Systems entfernt die Schadfunktionen von Stage 2 und 3. Die persistente erste Stufe wird dann versuchen, den Schadcode erneut nachzuladen. Allerdings hat das FBI mittlerweile einige zentrale Server des Bot-Netzes beschlagnahmt, sodass das wahrscheinlich fehlschlägt. Wer auf Nummer sicher gehen will, sollte zumindest möglicherweise infizierte Router komplett auf Werkseinstellungen zurücksetzen und neu einrichten.

Bei NAS-Systemen ist ein Komplett-Reset problematisch, weil dabei unter Umständen alle gespeicherten Daten verloren gehen. Doch Qnap bietet ein Tool namens Malware Remover an, das VPNFilter laut Qnap bereits seit 2017 erkennen und entfernen kann. Man kann es über das App Center installieren. Darüber hinaus empfiehlt Qnap in einem eigenen Security Advisory zu VPNFilter ein Update auf mindestens QTS 4.2.6 build 0729 oder 4.3.3 build 0727. Bei dieser Gelegenheit kann man sich auch noch mal überlegen, ob der Nutzen eines aus dem Internet erreichbaren NAS die zusätzliche Gefahr für die darauf gespeicherten Daten tatsächlich aufwiegt. (ju@ct.de)