Wieder verspekuliert

Super-GAU für Intel: Weitere Spectre-Lücken im Anflug

Neue Lücken und noch mehr Patches – „Spectre Next Generation“ steht direkt vor der Tür. Acht neue Sicherheitslücken in Intel-Prozessoren haben Forscher bereits gefunden, wie Informationen belegen, die c’t exklusiv vorliegen.

Spectre und Meltdown erschütterten die IT-Welt in ihren Grundfesten: Forscher wiesen nach, dass das Design aller modernen Prozessoren ein prinzipielles Problem aufweist, das ihre Sicherheit gefährdet [1]. Dann gab es Patches und die Welt schien wieder in Ordnung. Zwar warnten einige Experten, dass da noch mehr folgen könnte. Doch es blieb die Hoffnung, dass die Hersteller das Problem mit ein paar Sicherheits-Updates in den Griff bekommen.

Diese Hoffnung können wir begraben. Ganze acht neue Sicherheitslücken in Intel-CPUs haben mehrere Forscher-Teams dem Hersteller bereits gemeldet, die aktuell noch geheimgehalten werden. Alle acht sind im Kern auf dasselbe Design-Problem zurückzuführen, das der Kasten „Meltdown und Spectre für Dummies“ näher erläutert – sie sind sozusagen Spectre Next Generation.

c’t liegen exklusive Informationen zu Spectre NG vor, die wir auf mehreren Wegen verifizieren konnten, sodass wir an deren Echtheit keine Zweifel mehr hegen. Technische Details werden wir jedoch noch nicht veröffentlichen, solange noch eine Chance besteht, dass die Hersteller ihre Sicherheits-Updates vor dem Bekanntwerden der Lücken fertig bekommen. Wir werden unsere Informationen jedoch nutzen, um kommende Veröffentlichungen von Patches und Hintergrundinformationen journalistisch zu begleiten.

Acht neue Lücken

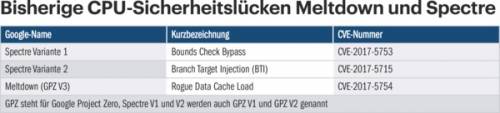

Jede der acht Lücken hat eine eigene Nummer im Verzeichnis aller Sicherheitslücken bekommen (Common Vulnerability Enumerator, CVE) und jede erfordert eigene Patches – wahrscheinlich bekommen sie auch alle eigene Namen. Bis dahin nennen wir sie gemeinsam die Spectre-NG-Lücken, um sie von den bisher bekannten Problemen abzugrenzen.

Konkrete Informationen liegen uns bisher nur zu Intels Prozessoren und deren Patch-Plänen vor. Es gibt jedoch erste Hinweise, dass zumindest einzelne ARM-CPUs ebenfalls anfällig sind. Weitergehende Recherchen dazu, ob und in welchem Maß etwa die eng verwandte AMD-Prozessorarchitektur für die einzelnen Spectre-NG-Lücken anfällig ist, laufen bereits.

An einigen Spectre-NG-Patches arbeitet Intel bereits selbst; andere werden in Zusammenarbeit mit den Betriebssystemherstellern erarbeitet. Wann die ersten Spectre-NG-Patches kommen, ist bislang nicht klar. Unseren Informationen zufolge plant Intel zwei Patch-Wellen: Eine erste soll bereits im Mai anrollen; eine zweite ist derzeit für August geplant.

Für mindestens einen der Spectre-NG-Patches steht schon ein konkreter Termin im Raum: Googles Project Zero hat erneut eine der Lücken gefunden und im Mai läuft die Frist ab, die sie dem Hersteller typischerweise vor einer Veröffentlichung der Details zu einer Lücke einräumen. Googles Elite-Hacker sind recht kompromisslos, was solche Termine angeht und veröffentlichten nach deren Ablauf schon öfter Informationen zu Schwachstellen, für die der Hersteller noch keine Patches fertig hatte. Bei einer zweiten Lücke rechnet Intel selbst damit, dass Informationen jederzeit an die Öffentlichkeit kommen könnten. Für diese beiden Lücken sollten Patches also eher früher als später erscheinen.

Auch Microsoft bereitet sich offensichtlich schon auf CPU-Patches vor: Ursprünglich wurde für Microcode-Updates gegen Spectre auf BIOS-Updates verwiesen, nun erscheinen sie doch in Form von (optionalen) Windows-Updates. Die PC-Hersteller brauchen wohl schlichtweg zu lange für BIOS-Updates. Microsoft lobt zudem in einem Bug-Bounty-Programm für Spectre-Lücken bis zu 250.000 US-Dollar Prämie aus. Die Linux-Kernel-Entwickler tüfteln ebenfalls kontinuierlich an Härtungsmaßnahmen gegen Spectre-Attacken.

Gefährlicher als Spectre

Vier der Spectre-NG-Sicherheitslücken stuft Intel selbst mit einem „hohen Risiko“ ein; die Gefahr der anderen vier ist lediglich als mittel bewertet. Nach unseren eigenen Nachforschungen sind Risiken und Angriffsszenarien bei Spectre-NG ähnlich einzustufen wie bei Spectre – mit einer Ausnahme.

Eine der Spectre-NG-Lücken vereinfacht Angriffe über Systemgrenzen hinweg so stark, dass wir das Bedrohungspotential deutlich höher einschätzen als bei Spectre. Konkret könnte ein Angreifer seinen Exploit-Code in einer virtuellen Maschine (VM) starten und von dort aus das Wirts-System attackieren – also etwa den Server eines Cloud-Hosters. Oder er greift die auf dem gleichen Server laufenden VMs anderer Kunden an. Passwörter und geheime Schlüssel für sichere Datenübertragung sind sehr begehrte Ziele auf Cloud-Systemen und durch diese Lücke akut gefährdet. Intels Software Guard Extensions (SGX), die auf den Schutz sensibler Daten auf Cloud-Servern abzielen, sind übrigens ebenfalls nicht Spectre-sicher [2].

Angriffe auf andere VMs oder das Wirts-System waren zwar prinzipiell auch schon mit Spectre möglich; doch die reale Umsetzung erforderte so viel Vorwissen, dass sie extrem schwierig war. Die erwähnte Spectre-NG-Lücke lässt sich jedoch recht einfach auch für Angriffe über Systemgrenzen hinweg ausnutzen; die Gefahr erhält damit eine neue Qualität. Besonders betroffen sind folglich Anbieter von Cloud-Diensten wie Amazon oder Cloudflare und natürlich deren Kunden.

Die konkrete Gefahr für Privatleute und Firmen-PCs ist hingegen eher gering, weil es dort in aller Regel andere, einfacher auszunutzende Schwachstellen gibt. Trotzdem sollte man sie ernst nehmen und die anstehenden Spectre-NG-Updates nach deren Erscheinen zügig einspielen.

Allerdings deutet einiges darauf hin, dass das alles nicht ganz reibungslos funktionieren wird. Bereits bei der Bereitstellung der Spectre-Updates gab es mehrere Pannen, trotz mehr als sechs Monaten Vorlauf. Obendrein reduzieren manche der Patches die Performance und einige Firmen verweigern BIOS-Updates für wenige Jahre alte Computer. Das alles wird mit Spectre NG eher schlimmer als besser werden.

Kein Loch, sondern Schweizer Käse

Insgesamt zeigen die Spectre-NG-Lücken, dass Spectre und Meltdown keine einmaligen Ausrutscher waren. Es handelt sich eben nicht um ein simples Loch, das man mit ein paar Flicken nachhaltig stopfen könnte. Es verdichtet sich vielmehr das Bild einer Art Schweizer Käse: Für jedes abgedichtete Loch tauchen zwei andere auf. Das ist die Folge davon, dass bei der Prozessorentwicklung der letzten zwanzig Jahre Sicherheitserwägungen immer nur die zweite Geige gespielt haben.

Zum Kasten: Meltdown und Spectre für Dummies

Ein Ende der Patches für Hardware-Probleme der Spectre-Kategorie ist jedenfalls nicht in Sicht. Doch eine niemals endende Patch-Flut ist keine akzeptable Lösung. Man kann sich nicht schulterzuckend damit abfinden, dass die zentrale Kernkomponente unserer gesamten IT-Infrastruktur ein grundsätzliches Sicherheitsproblem aufweist, das immer wieder zu Problemen führen wird.

Natürlich muss Intel die aktuellen Lücken erst einmal möglichst schnell verarzten – und das passiert auch. Doch gleichzeitig gilt es, das CPU-Design grundsätzlich zu überdenken. Werner Haas von der deutschen Firma Cyberus Technology und einer der Mitentdecker von Spectre/Meltdown, hält es für durchaus möglich, High-Performance-Prozessoren mit einem soliden Sicherheits-Design auszustatten. Dazu müssten jedoch die Sicherheitsaspekte von Beginn an in der Architektur berücksichtigt werden. Der ebenfalls an der Spectre-Enthüllung beteiligte Paul Kocher hat zusätzliche, besonders gesicherte CPU-Kerne ins Gespräch gebracht. Und mit Methoden wie Threat Modelling kann man heute risikobehaftete Techniken durchaus auch so umsetzen, dass die Sicherheit beherrschbar bleibt.

Intel hat Anfang Januar das Versprechen „Sicherheit zuerst“ gegeben. Jetzt muss das Unternehmen für mehr Transparenz sorgen und beispielsweise Risikoanalysen zu potenziellen Schwachstellen veröffentlichen. Bisher handelt Intel eher nach dem Motto „Wir sind die Experten, wir machen das schon richtig“ – etwa bei Techniken wie der Intel Management Engine und den Software Guard Extensions. Damit sollten wir uns nicht mehr abspeisen lassen, wenn es um zentrale Komponenten unserer IT-Infrastruktur geht. (ju@ct.de)