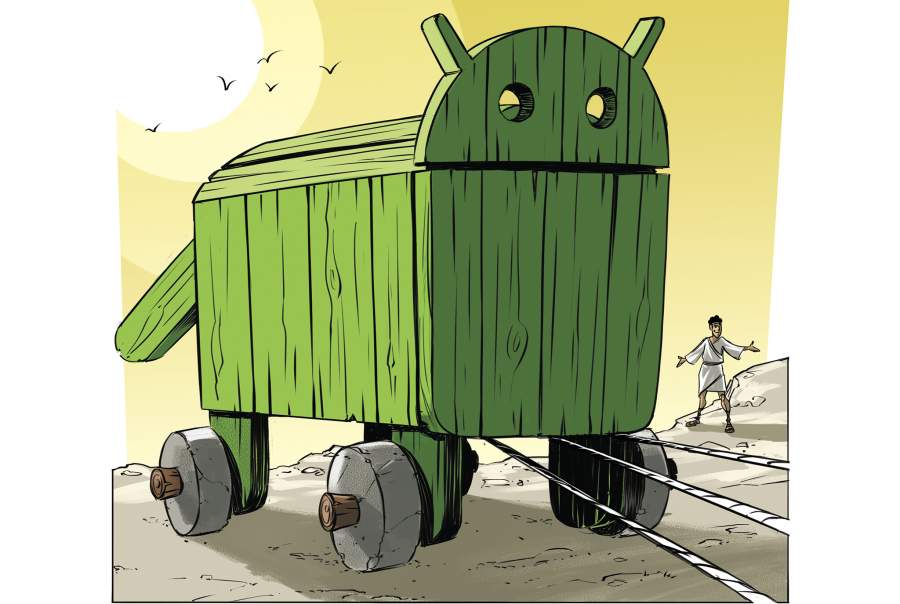

Android-Trojaner seziert

Verdächtige Android-Apps untersuchen

Unter vielen angeblich nützlichen Apps tummeln sich auch einige schwarze Schafe. Mit Online-Diensten, Analyse-Tools und ein wenig Know-how kann man viele davon enttarnen und einen Blick hinter die App-Kulissen werfen. Die ersten interessanten Einblicke sind nur wenige Klicks entfernt.

Android lässt Nutzern und Entwicklern viele Freiheiten – diese wissen allerdings auch Virenschreiber zu schätzen. Einige Apps führen nach der Installation ein Doppelleben und spionieren ihren Nutzer aus. Wir ließen ein Android-Smartphone infizieren und haben ausprobiert, mit welchen Analysemethoden man Trojanern am besten auf die Schliche kommt – von einfach bis anspruchsvoll. Alle Tools und Links finden Sie unter ct.de/y3zw.

Zum Kasten: Aufbau von Android-APKs

Ein erstes Indiz dafür, ob eine App zwielichtige Absichten hegt, sind ihre Berechtigungen: Passen die eingeforderten Befugnisse so gar nicht zum gebotenen Funktionsumfang, dann ist möglicherweise etwas faul. Jede App benötigt für Aktionen wie das Versenden von SMS oder Zugriff auf den Flashspeicher entsprechende Rechte, die der Nutzer bei der Installation erteilt. Einige besonders heikle Berechtigungen wie das Versenden von SMS oder den Zugriff auf die Kamera muss man seit Android 6 noch mal separat absegnen. Diese Spielregeln gelten auch für Schädlinge, zumindest solange sie das Gerät nicht rooten oder andere Tricks anwenden. Welche Rechte eine App einfordert, legen Entwickler in der sogenannten Manifest-Datei fest (siehe Kasten „Aufbau von Android-APKs“).

Für einen Überblick über alle installierten Apps und deren Befugnisse haben wir das Tool „Permission Friendly Apps“ von „androidsoft.org“ zurate gezogen. Es zeigt eine Liste an, die nach einem Risikoscore sortiert ist. Dieser wird anhand der erteilten Berechtigungen kalkuliert. Auf unserem Smartphone erschien neben den üblichen Verdächtigen wie Facebook und WhatsApp die Taschenlampen-App „FlashLight“ mit dem Paketnamen „com.zhengjaiu.flight“ ganz oben. Sie nimmt sich unter anderem das Recht, Fotos und Videos aufzunehmen, zu telefonieren, SMS zu verschicken und den Standort abzufragen – für eine vermeintlich simple Taschenlampe ist das schon schwer verdächtig.

Extrahiert und analysiert

Wir entschieden uns, am Rechner einen näheren Blick auf die App zu werfen. Dazu benötigten wir erst mal ihr Application Package (APK). Android hält diese Pakete auch nach der Installation einer App im internen Speicher vor. Mit dem „APK Extractor Lite“ konnten wir die APK-Datei leicht vom Smartphone an den Analyserechner schicken. Das Tool zeigt zunächst eine Liste der installierten Apps an. Ein langes Drücken auf einen Eintrag öffnet das Kontextmenü, der Punkt „Send APK“ ruft den Teilen-Dialog von Android auf. Beim ersten Export mussten wir dem Tool gestatten, auf den Speicher zuzugreifen. Ab Android 8.0 scheint das Tool nicht mehr zu laufen, hier hilft etwa der kostenpflichtige Solid Explorer weiter.