Der rätselhafte Fall „Ordinypt“

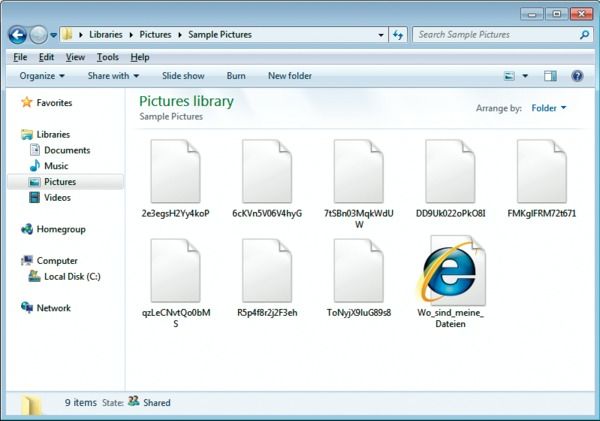

Mitte November entdeckten Sicherheitsforscher des Antiviren-Herstellers GData einen neuen Erpressungstrojaner, den sie auf den Namen „Ordinypt“ tauften. Schnell stellte sich heraus, dass der Schädling nur vorgab, die Dateien auf den befallenen Systemen zu verschlüsseln – in Wirklichkeit benannte er die Dateien lediglich um und löschte deren Inhalt. Ein Bezahlen des geforderten Lösegeldes ist also zwecklos.

Rätsel gibt die Verbreitung des Schädlings auf. Ähnlich wie beim Massenausbruch des Trojaners Goldeneye im Dezember 2016 wurden raffiniert gemachte Phishing-Mails direkt an Personalabteilungen deutscher Firmen geschickt. Die als Bewerbungs-PDFs getarnten EXE-Dateien waren in Wirklichkeit der in Delphi geschriebene Schadcode des Trojaners. Allerdings scheinen die aktuellen Mails, anders als bei Goldeneye, nur an sehr wenige Empfänger versandt worden zu sein; insgesamt sind c’t nur ein paar Dutzend Opfer bekannt.

Eine große Infektionswelle blieb aus. Dementsprechend konnten die Angreifer auch nur wenig Geld verdienen und richteten geringen Schaden an. Ob dahinter Absicht steckt oder ob bei der Verteilung der Mails etwas schiefgelaufen ist, ist nach wie vor unklar. (fab@ct.de)