Helfer unter der Lupe

Vom c’t-Notfall-Windows getriggerte Viren-Alarme

Der Bausatz für unser Notfallsystem löst gelegentlich Virus-Alarme aus. Wir sind der Frage, was das zu bedeuten hat, im Detail nachgegangen.

Alljährlich testen wir unseren Bausatz mit verschiedenen Antivirus-Programmen, um sicherzustellen, dass wir Sie als Nutzer warnen können, welche Produkte das Bauen torpedieren. Meist finden wir einzelne Programme. Doch schon einige Tage später ändert sich das Verhalten: Plötzlich stört sich der bisher stille Defender an einer trivialen EXE-Datei und steckt sie in Quarantäne. Die übermütigen Kandidaten hingegen verstummen und greifen nicht mehr in den Prozess ein. Daran wird deutlich: Eine Gefahrenbeurteilung ist nur eine Momentaufnahme, die schnell überholt sein kann.

Da wir allerdings von Lesern immer wieder aufgefordert worden sind, den vermeintlich enthaltenen Schädlingsbefall konkreter zu untersuchen, haben wir uns das nicht nur im Detail angesehen, sondern dokumentieren die Ergebnisse: Wir haben den Bausatz und jeweils eine daraus erzeugte 32- und 64-Bit-Fassung via zipsplit in 128 MByte große Happen zerteilt, zu Virustotal hochgeladen und die Ergebnisse studiert. In der Tat sind die Reports des Dienstes, der über 60 Scanner auf hochgeladene Dateien loslässt, auf den ersten Blick verwirrend. Für 34 Dateien liefert die Website Alarme.

Lesehilfe

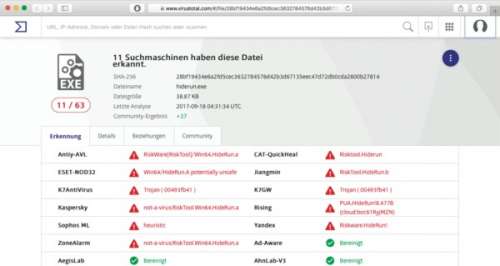

Nun muss man allerdings diese Reports zu lesen wissen: Virustotal verrät, wie viele der rund 60 Scanner eine Datei für gefährlich halten. Ein erster sinnvoller Bewertungsschritt besteht darin, die Programme anzusehen, die zu der Einschätzung gekommen sind. Je mehr namhafte darunter sind, desto ernster ist der Befund zu nehmen. Wichtig ist auch die Klassifizierung, die leider nur textlich erfolgt. Begriffe wie „PUA“ (potenziell unerwünschte Anwendung), „Risktool“, „not-a-virus", „heuristic“ und „Riskware“ deklarieren die Dateien als risikobehaftet, weil sie gern von Schadsoftware missbraucht wird.

Prominentes Beispiel ist „hiderun.exe“. Winbuilder-Projekte und somit der Bausatz für das Notfall-Windows setzen das Programm ein, um die Ausgabe von Kommandozeilenfenstern zu verbergen – das hat durchaus praktischen Sinn: Damit verschwinden Programme, die der Benutzer ohnehin nicht beeinflussen soll und die er damit auch nicht versehentlich stören kann. Wer allerdings das Ausführen böswilliger Programme verschleiern will, benutzt Hiderun.exe aber eben auch, was dem Programm die Klassifizierung zu Recht einträgt. Bei solcher Risiko-Software ist die Einschätzung noch relativ konkret. Deutlich vager fällt sie bei den Heuristiken aus: Hier beurteilt die Software ausführbare Dateien nach gängigen Mustern: Fehlende Signaturen, Kompression und der Aufruf bestimmter Funktionen erhöhen die Wahrscheinlichkeit, dass sie als gefährlich eingestuft wird. Allein das Hinzufügen einer digitalen Signatur, die den Urheber eindeutig benennt, genügt, um einem Programm eine neutrale Einschätzung zu verschaffen – ein Beispiel dafür finden Sie über ct.de/yu3c.

Die Informationen, die Virustotal zu einzelnen Dateien zusammenträgt, variieren im Tiefgang: „File Details“ gehört zum Standard. Dieser Reiter zeigt die Informationen an, die sich aus der Datei herleiten lassen. Hier kann man im fertigen Notfallsystem entdecken, dass viele Originaldateien in Windows zwar von Microsoft gekennzeichnet, aber nicht signiert worden sind – neben Treibern macht sich Microsoft nur bei wenigen Dateien diese Mühe, es ist also kein Zeichen für Manipulation, öffnet ihr aber Tür und Tor.

Interessant sind auch die „Beziehungen“: Beim Hochladen von Archiven findet man darin eine Liste der enthaltenen Dateien mit ihren Befunden („Gebündelte Dateien“) und kann sich bequem zu deren Einschätzung durchklicken. Im Fall von einzelnen Dateien verweist Virustotal auf den Kontext, in dem diese hochgeladen worden sind. Man erfährt also, in welchem Archiv sie ursprünglich steckten.

Denkhilfe

Für einige Prüflinge liefert Virustotal Informationen zum Verhalten – ähnlich, wie das in c’t vorgestellte Cuckoo [1], allerdings weniger tiefschürfend. Man erfährt unter anderem, welche Dateien das Programm öffnet, welche es liest, welche DLLs es einbindet und ob es andere Programme belauscht, indem es Hooks registriert. Mitunter finden sich dort auch Hinweise auf Versuche, mit der Außenwelt zu kommunizieren; häufig allerdings nur DNS-Zugriffe, die oft nicht zu beargwöhnen sind. Diese Informationen geben allenfalls Indizien für Experten ab.

Ob eine Datei nun ein Schädling sein könnte oder eben nicht, helfen Bewertungen unter „Community“ abzuschätzen. Registrierte Nutzer können auch Kommentare posten. Bei einigen der im Notfall-Windows steckenden Programme ist diese Bewertung aber zweifelhaft, wenn etwa ein Nutzer der leider auch bei Malware-Autoren beliebten Autoit-Umgebung gleich 34 Negativpunkte reinwürgt. Letztlich entspringt das alles eher einem Bauchgefühl denn einer technischen Analyse.

Das gilt auch für unsere Bemühung, die Situation im Bausatz und im fertig gebauten Notfall-Windows zu klären: Aus unserer Sicht sind die von Virustotal gelieferten Ergebnisse ein Indiz dafür, dass es „mit rechten Dingen zugeht“. Im Detail können wir für einzelne Programme aber nicht klären, ob sie nicht doch manipuliert sind. Die Tabelle erklärt für jedes der Programme unseren Standpunkt. Eine Tabelle, die direkt auf die Virustotal Berichte verlinkt, finden Sie auf der Projektseite.

Viele Werkzeuge, die Bestandteil üblicher Winbuilder-Projekte sind, mussten wir als „Unersetzbar Winbuilder-Spezialtool“ einordnen. Oft gibt es keine Quelltexte, sondern nur Binärveröffentlichungen im Forum. Dort erfährt man, was das Werkzeug tut, oft aber nicht wie. Viele der Programme sind Autoit-Skripte, die sich per Decompiler zurückübersetzen lassen. Falls Sie sich vergewissern wollen: Ein entsprechendes Werkzeug finden Sie unter ct.de/yu3c. Wie sehr die Virenscannerriege teils überreagiert, wird an den Dateien deutlich, die der Bausatz Windows selbst entnimmt, die werden teils sogar trotz digitaler Signatur angemahnt.

Mithilfe der Tabelle können Sie eventuelle Funde der Antivirus-Software Ihres Vertrauens einschätzen. Zwei Details dazu: Wir haben bei den hochgeladenen Archiven die Signaturdatei von Avira weggelassen. Sie ist größer als 128 MByte und eine Beurteilung wäre wenig hilfreich. Das Gleiche gilt für das im Bausatz enthaltene Emsisoft-Installationsarchiv, das ebenfalls größer als 128 MByte ist. (ps@ct.de)

Projektseite und Virustotal-Links:ct.de/yu3c