Mehrfach-Verteiler

Netzwerksicherheit: WLAN-Router für Mehr-Zonen-Netze

Netzwerk-Zonen sorgen dafür, dass Hack-anfällige IoT-Gadgets oder Besucher-Smartphones den PC mit der Steuererklärung nicht sehen. Dazu muss man weder einen Routing-PC bauen noch einen sündhaft teuren Router für Unternehmensnetze anschaffen. Die Multi-LAN-Technik beherrschen schon WLAN-Router von der Stange für 250 Euro.

Mehr-Zonen-Netze sind nichts Neues: Besitzer von Fritzboxen und vielen anderen Routern für kleine Netze setzen die Technik ein, wenn sie ihr Gastnetz aktivieren. So haben die Smartphones von Besuchern schon netzwerkseitig keinen Zugriff auf PCs mit vertraulichen Daten. Die sich immer weiter ausbreitenden Smart-Home- und Internet-of-Things-Geräte möchte man in eine weitere, davon getrennte Zone sperren [1], damit wiederum das Smart Home nicht zum Angriffsziel der Besucher-Gadgets werden kann. In kleinen Firmen sollen vielleicht auch Abteilungen eigene Netzsegmente erhalten.

Mit Fritzbox & Co. kommt man da zwar nicht weiter, doch Multi-LAN-Router, die vier und mehr Zonen aufbauen, sind nicht unerschwinglich. Wir haben fünf Modelle von Asus, Bintec, Cisco, Draytek und Lancom Systems ins c’t-Labor gebeten.

Die Konfiguration solcher Mehr-Zonen-Netze ist zwar um einiges aufwendiger als bei einem ungeteilten (W)LAN, aber nicht nur Spezialisten vorbehalten. Wir schildern das Vorgehen detailliert an einem Beispiel ab Seite 114. Die dort gezeigten Schritte sind zwar auf den Bintec be.IP plus zugeschnitten, gelten aber prinzipiell genauso für die anderen Multi-LAN-Router.

Cisco hat mit dem RV134W einen modernen xDSL-Router im Programm, der mit sechs VLANs – vier davon im WLAN – arbeiten kann. Doch dieses Gerät stellte sich bei näherer Betrachtung als nur eingeschränkt tauglich heraus: Wider Erwarten existiert nur eine Annex-A-Firmware. Sein xDSL-Modem funktioniert deshalb nicht an hiesigen xDSL-Anschlüssen, die nach Annex B arbeiten. Deshalb sind wir auf den RV340W ausgewichen, den Cisco jetzt auf den Markt bringt.

Eigentlich gehört auch der VR-2020D in die Reihe. Da der Hersteller TDT aber angab, die Firmware zurzeit zu überarbeiten, haben wir auf dieses Gerät vorerst verzichtet.

Multi-WAN fürs Multi-LAN

Zwei Prüflinge sind Breitband-Router: Sie setzen zwar ein externes Modem voraus, arbeiten dann aber an beliebigen Internet-Anschlüssen. Die anderen drei sind für xDSL bis 100 MBit/s im Downstream ausgelegt (VDSL-Vectoring).

Alle besitzen einen zweiten WAN-Port oder können einen ihrer LAN-Ports dazu umwidmen, sodass man einen zusätzlichen Internet-Anschluss für Load Balancing (Lastverteilung) und Failover (Ausfallsicherheit) einrichten kann. Mit einem passenden USB-Modem können sie dafür auch das Mobilfunknetz nutzen. Leider beherrscht keines der Geräte diese beiden Funktionen auch mit IPv6 [2].

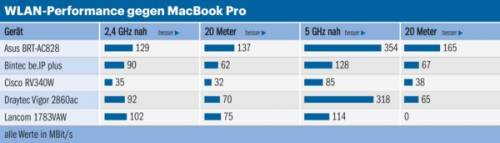

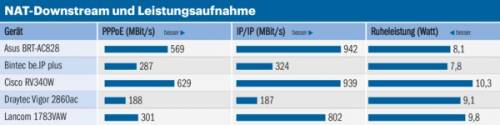

Beim Datenumschlag zwischen Internet und internem Netz nehmen sich die Router nicht viel: Die NAT-Performance genügte überall, um den Maximaldurchsatz typischer Internet-Anschlüsse weiterzugeben. Lediglich beim Vigor 2860ac-B war der in Routerkaskaden wichtige IP-zu-IP-Durchsatz etwas niedrig, doch dafür wäre er wegen seines dann brachliegenden xDSL-Modems ohnehin eine ungeschickte Wahl.

Zonenzahlen

Zonen entstehen im LAN durch ein 12 Bit großes VLAN-Tag, also ein Kennzeichen in den Ethernet-Paketen (ct.de/ysus). Prinzipiell sind so 4096 virtuelle LANs möglich, minus drei: Die IDs 0 und 4095 sind reserviert; 1 wird klassischerweise als Admin-VLAN verwendet, damit alle Netzwerkkomponenten zentral steuerbar sind. In der Praxis nutzen aber selbst große Unternehmen den verbleibenden Spielraum nur ansatzweise aus.

Da die getesteten Router für kleine Netze vorgesehen sind, schränken die Hersteller die tatsächlich nutzbare Zonenzahl ein. Schon die mindestens gebotenen sechs VLANs sollten für die allermeisten kleinen Installationen genügen. Wichtiger ist, wie viele Zonen man auch im WLAN weiterführen kann.

Hier setzen die WLAN-Chips eine Grenze, denn diese spannen typischerweise höchstens acht oder 16 logisch getrennte Funknetze auf (Multi-SSID). Manche Hersteller nutzen selbst das nicht aus: Cisco und DrayTek bieten nur vier SSIDs zur Konfiguration an, sodass man entscheiden muss, welches VLAN auch drahtlos zur Verfügung stehen soll.

Wenn Sie Ihr Funknetz mit zusätzlichen WLAN-Basen (Access Points) vergrößern, achten Sie darauf, dass die neuen APs pro Funkmodul mindestens ebenso viele SSIDs unterstützen wie der Router. VLAN-Tagging müssen sie natürlich auch beherrschen, ebenso die in Firmen wichtige individuelle Authentifizierung (IEEE 802.1x/Radius).

Zwei Testgeräte können mehrere APs zentral steuern, wodurch das WLAN überall gleich arbeitet (Soft-WLAN-Controller): Beim be.IP plus muss man diese Funktion jedoch abschalten, wenn man VLANs für Zonen nutzen will. Der Vigor 2860ac-B vermag sogar bis zu 20 APs zu konfigurieren und zu überwachen, sofern diese von DrayTek kommen. Das erspart die Anschaffung eines separaten WLAN-Controllers.

Dualstack-Betrieb

Im Mai 2017 hat die Wochenendspitze des IPv6-Anteils auf heise.de die 25-Prozent-Marke geknackt. Ein Nischenprotokoll ist das fast 20 Jahre alte IPv6 damit definitiv nicht mehr (ct.de/ysus). Umso erstaunlicher, dass einige Routerhersteller es immer noch so stiefmütterlich behandeln.

IPv6 mit statischem Präfix ist die moderne Entsprechung der festen IPv4-Adresse. Bis auf Asus (siehe Kasten) sind hierauf alle Prüflinge gut eingerichtet, womit sie an Geschäftskundenanschlüssen funktionieren. Gleichwohl werden sie auch an Privatkundenanschlüssen mit dynamischem Präfix zum Einsatz kommen.

Zwar verzichten inzwischen viele Provider auf die tägliche Zwangstrennung. Dennoch wird dort der IPv6-Präfix unweigerlich irgendwann wechseln, sei es wegen eines Stromausfalls oder einer Neueinwahl nach einem Firmware-Update.

Leider fanden wir im Testfeld nur ein Gerät (Lancom 1783VAW), das in dieser Situation alle erwünschten Optionen bietet. Denn auch mit dynamischem Präfix sollen bestimmte Hosts aus dem IPv6-Internet erreichbar sein, beispielsweise selbst aufgesetzte Cloud- oder E-Mail-Server. Dafür unterstützen die Router IPv6-Freigaben in der Firewall.

Idealerweise lassen sich die Firewall-Regeln anhand der Interface-ID (IID) bilden, also den hinteren 64 Bits der IPv6-Adresse. Diese sind Host-spezifisch und kennzeichnen bestimmte Teilnehmer im (Sub)Netz, womit der wechselnde Präfix irrelevant wird.