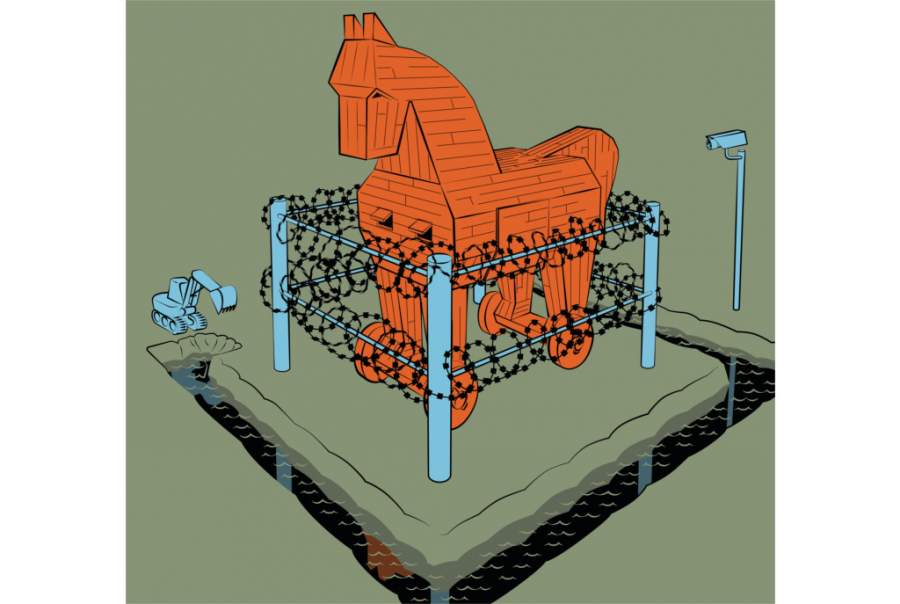

Gib Trojanern keine Chance

Was gegen WannaCry & Co. hilft

Dem jüngsten Erpressungstrojaner WannaCry gelang es sogar, die Patientenverwaltung britischer Krankenhäuser und die Anzeigetafeln der Deutschen Bahn lahmzulegen. Wer bei der nächsten Trojanerwelle nicht zu den Opfern gehören will, muss sich spätestens jetzt Gedanken machen, wie er sich schützen kann.

WannaCry war der erste Erpressungstrojaner, der zugleich ein Wurm war. Über eine Windows-Sicherheitslücke gelang ihm eine breitflächige Infektion ungeschützter Systeme. Dazu suchte er im LAN und im Internet nach erreichbaren Windows-PCs und infizierte diese, ohne dass deren Besitzer irgendeine Datei ausgeführt hätten. So soll der Trojaner über 400.000 Rechner infiziert haben.

Abgesehen von der Verbreitungsform ist WannaCry ein klassischer Erpressungstrojaner: Die Erstinfektion fand über einen E-Mail-Anhang statt, woraufhin das Schadprogramm alle greifbaren Benutzerdokumente verschlüsselte, um seinen Opfern dann nur noch den Bildschirm mit den Erpressungsforderungen zu zeigen, getitelt „Wana Decryptor 2.0“.

Auf dem Bildschirm erklärt ein langer Text in durchwachsenem Deutsch, dass der Trojaner die meisten Dokumente verschlüsselt habe. Dann verspricht er eine Wiederherstellung gegen 300 US-Dollar in Bitcoin und baut massiv Druck auf: „Niemand kann Ihre Dateien ohne unseren Entschlüsselungsdienst wiederherstellen.“ Dem Opfer bleibt eine Woche, um zu zahlen; nach drei Tagen verdoppelt sich die Lösegeldsumme, nach sieben Tagen lassen sich die Daten gar nicht mehr wiederherstellen. Zwei Countdowns zählen herunter, einer für jeden Termin.