Firmware-Lücke in Intel-Systemen

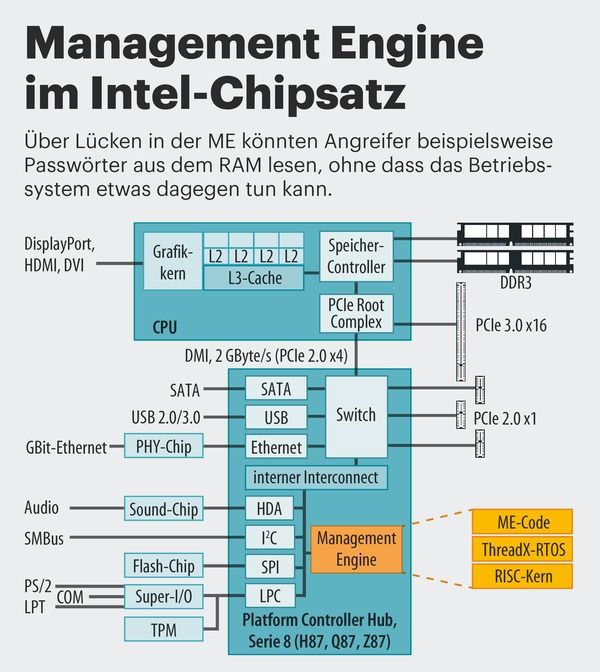

Die Firmware von Intels oft kritisierter Management Engine (ME) enthält eine Sicherheitslücke, über die Angreifer via Netzwerk höhere Zugriffsrechte erlangen können. Die ME ist ein zusätzlicher Mikrocontroller, der seit 2010 in fast allen PCs, Notebooks und Servern mit Intel-Prozessoren sitzt und dessen Firmware Zugriff auf RAM und Netzwerk hat. Die ME-Firmware kann in verschiedene Betriebsmodi schalten; angreifbar sind nur die Active Management Technology (AMT), Intel Standard Manageability (ISM) und Small Business Advantage (SBA). Die Lücke betrifft daher Systeme mit Core-i-Prozessoren und ME-Fernwartungsfunktionen sowie mit dem Core i verwandte Xeons, Pentiums und Celerons.

Intel hat bereits Updates der ME-Firmware für alle betroffenen Systeme bereitgestellt. Diese Updates können PC- und Mainboard-Hersteller in ihre BIOS-Updates für die betroffenen Systeme integrieren. Bisher liegen uns jedoch keine Informationen über solche BIOS-Updates vor. Die ME-Firmware lässt sich bei vielen Systemen auch unabhängig vom BIOS-Code patchen. Aber auch dann sollte der Systemhersteller ein passendes Update bereitstellen. Pikanterweise hat bislang nicht mal Intel selbst für seinen NUC5i5MYBE mit vPRO-Fernwartungsfunktion ein Update veröffentlicht.

Die Management Engine steckt in Desktop-PCs und Notebooks mit besonderen Intel-Netzwerkchips (Ethernet und WLAN) für Fernzugriff auf BIOS-Setup und grafischen Desktop (Remote KVM). Intel vermarktet diese Systeme als vPRO-Bürocomputer. Auch „U“-Mobilprozessoren in teuren Business-Notebooks sind betroffen. Die Verwundbarkeit prüft man mit dem Intel SDS – System Discovery Utility, das Funktionstyp und Firmware-Version der ME ausliest. Bei unsicheren Systemen meldet das Programm eine Build-Nummer unter 3000. (ciw@ct.de)