Erpressungs-Trojaner: Petya geknackt, Samsa mit neuer Taktik

Die Ransomware Petya treibt weiterhin ihr Unwesen und verbreitet sich über angebliche Bewerbungsunterlagen, die in einer Dropbox liegen. Die Verschlüsselung findet in zwei Phasen statt: Vermeiden Opfer einen Neustart ihres Computers, können sie ihre Daten relativ einfach retten. Erst wenn der Trojaner die zweite Phase ausführt, verschlüsselt er Daten. Ein Sicherheitsforscher mit dem Pseudonym Leostone hat die Verschlüsselung mittlerweile geknackt. Mit seinem kostenlosen Tool Hack-Petya (siehe c’t-Link) können Opfer ein Passwort generieren, das den Sperrbildschirm umgeht und die Entschlüsselung anstößt. Alternativ lässt sich das Passwort auch auf einer von Leostone aufgesetzten Webseite generieren.

Da der Erpressungs-Trojaner den Rechner komplett abriegelt, müssen Petya-Opfer die Festplatte mit den zu entschlüsselnden Daten an einen Computer mit einem sauberen Windows anschließen. Um das Passwort zu generieren, setzt Leostone eigenen Angaben zufolge auf einen genetischen Algorithmus. Als Ausgangspunkt benötigt der Algorithmus verschiedene Daten aus verschlüsselten Dateien. Diese können Betroffene mit einem Hex-Editor auslesen. Einfacher geht es mit dem vom Sicherheitsforscher Fabian Wosar entwickelten Tool „Petya Sector Extractor“, das die benötigten Werte auf Knopfdruck ausliest.

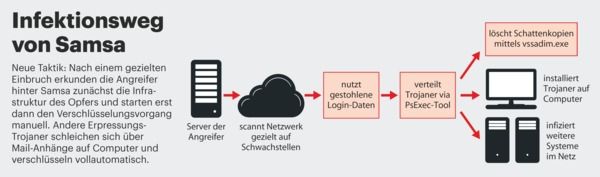

Die Hintermänner des Verschlüsselungs-Trojaners Samsa legen derweil eine neue Taktik an den Tag und brechen gezielt in verwundbare Netze ein. Anschließend erkunden sie deren Infrastruktur und starten den Verschlüsselungsvorgang manuell. Herkömmliche Erpressungs-Trojaner fängt man sich üblicherweise über Mails mit Dateianhängen oder Drive-by-Downloads ein; sie verrichten ihr Werk vollautomatisch.

Eine kritische Sicherheitslücke in Flash bis einschließlich Version 21.0.0.197 dient unter Windows als Einfallstor für die Erpressungs-Trojaner Cerber und Locky. Verschiedene Exploit-Kits suchen offenbar gezielt nach der Schwachstelle. Eine abgesicherte Flash-Version 21.0.0.213 ist bereits von Adobe verfügbar. (des@ct.de)

Petya-Entschlüsselungs-Tools:ct.de/yacw