Taschenschnüffler

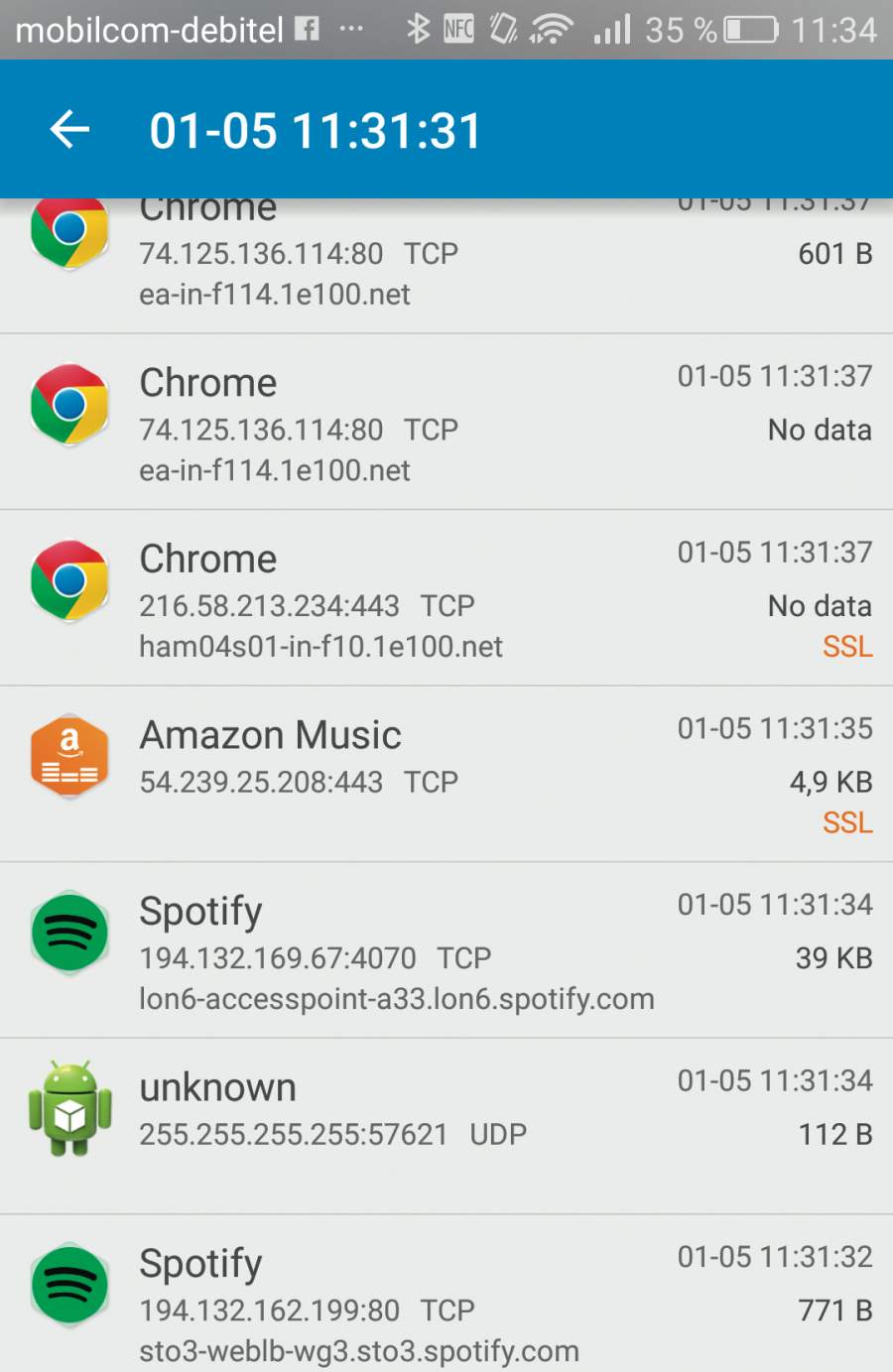

Packet Capture macht verschlüsselten App-Traffic sichtbar.

Fast alle Apps funken irgendetwas ins Netz – was genau, kann man nur mit einigem Aufwand herausfinden. Schwierig wird es insbesondere dann, wenn eine App verschlüsselt über SSL kommuniziert. Um den Inhalt der chiffrierten Datenpakete auszuwerten, kommt üblicherweise ein Analyse-Proxy wie Burp zum Einsatz: Man startet ihn auf einem Rechner und trägt dessen IP-Adresse anschließend im Android-Gerät als Proxy ein, damit der Datenverkehr durch Burp geschleust wird. Mit der Gratis-App „Packet Capture“ kann man sich diesen Aufwand sparen und die Analyse direkt auf dem Smartphone oder Tablet durchführen.