Erpressungs-Trojaner Locky kehrt zurück

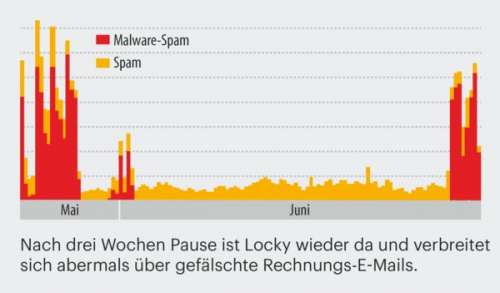

Die Ransomware Locky ist zurück und nimmt abermals Daten als Geiseln, um Lösegeld einzufordern. Darauf stießen Sicherheitsforscher von Proofpoint, als sie Aktivitäten des Necurs-Botnetzes analysierten. Es wurde genutzt, um Locky in großem Stil zu verteilen. Der Verbreitungsweg ist nicht neu; Locky versucht vornehmlich über gefälschte Rechnungs-E-Mails Computer zu infizieren. Die Sicherheitsforscher sprechen von „Millionen von E-Mails“. Das BSI-Notfallteam CERT-Bund unterstützt diese Aussage. So hat es in jüngster Vergangenheit ein stark erhöhtes Aufkommen von Locky gemessen. Im April war der Schädling dem CERT-Bund zufolge in der Versenkung verschwunden. Anfang des Jahres soll Locky in Deutschland über 5000 Computer pro Stunde infiziert haben.

Die neue Locky-Version hat dazugelernt: Proofpoint zufolge kann sich Locky nun besser verstecken. Der Erpressungs-Trojaner erkenne jetzt, ob er in einer virtuellen Maschine läuft, und kann sich dann beenden, um eine Analyse zu erschweren.

Darüber hinaus entdeckten die Sicherheitsforscher von Proofpoint einen Abkömmling von Locky: Bart. Hinter dem Schädling vermuten sie dieselben Drahtzieher. Bart weise eine ähnliche Erpresser-Botschaft und Zahlungs-Webseite auf. Bei der Verschlüsselung setzt die Ransomware aber nicht wie viele andere Erpressungs-Trojaner auf AES, sondern sperrt Daten in passwortgeschützte Zip-Archive ein. Als Lösegeld verlangt Bart nicht die gängigen 0,5 Bitcoin (rund 300 Euro), sondern drei Bitcoin (etwa 1700 Euro). (des@ct.de)