Die Erpresser hinter TeslaCrypt geben auf

TeslaCrypt ist nun endgültig Geschichte. Auf der Webseite zum Bezahlen des Lösegelds teilen die Hintermänner des Erpressungs-Trojaners mit, dass sie aufgeben. Noch wichtiger: Sie haben dort den Master-Schlüssel veröffentlicht, mit dem Opfer alle von TeslaCrypt als Geisel genommenen Daten befreien können. Ein Lösegeld ist also nicht mehr erforderlich.

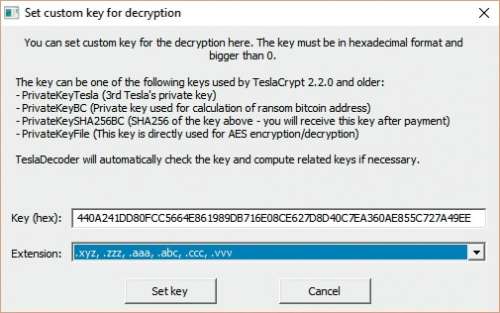

Mithilfe des kostenlosen Tools TeslaDecoder (siehe c’t-Link) kann man solche verschlüsselten Daten mit wenigen Klicks entschlüsseln. Der Entwickler des Werkzeugs, ein Sicherheitsforscher mit dem Pseudonym BloodDolly, hat den Master-Schlüssel dort bereits eingebaut. Bisher konnte TeslaDecoder nur Opfern von TeslaCrypt 2 helfen. Dank des Master-Schlüssels kann nun selbst die aktuelle Version TeslaCrypt 4.0 entschlüsselt werden, so der Macher des Tools.

Der AV-Hersteller Eset kolportiert, dass die Veröffentlichung des Schlüssels auf einen Eset-Sicherheitsforscher zurückgeht. Dieser hatte beobachtet, dass sich die Entwickler der Ransomware immer mehr zurückgezogen hatten, und habe vermutet, dass sich die Erpresser neuen Trojaner-Varianten zuwenden wollen. In einem Support-Chat mit den Drahtziehern soll er dann einfach mal frei heraus gefragt haben, ob diese nicht den Master-Schlüssel veröffentlichen wollen. (fab@ct.de)

TeslaDecoder:ct.de/yqkf